Pytanie 1

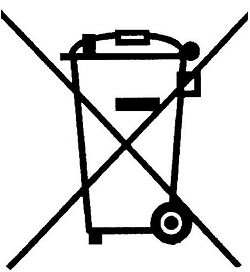

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

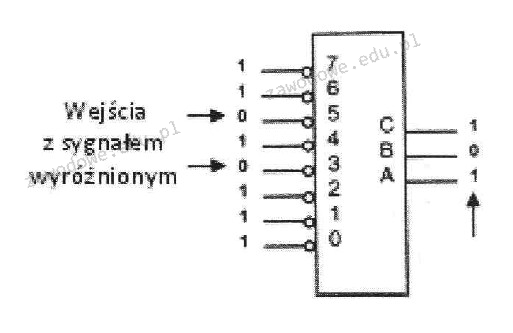

Na ilustracji przedstawiono symbol urządzenia cyfrowego

Na ilustracji widoczne jest urządzenie służące do

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

Jaką metodę stosuje się do dostępu do medium transmisyjnego z wykrywaniem kolizji w sieciach LAN?

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

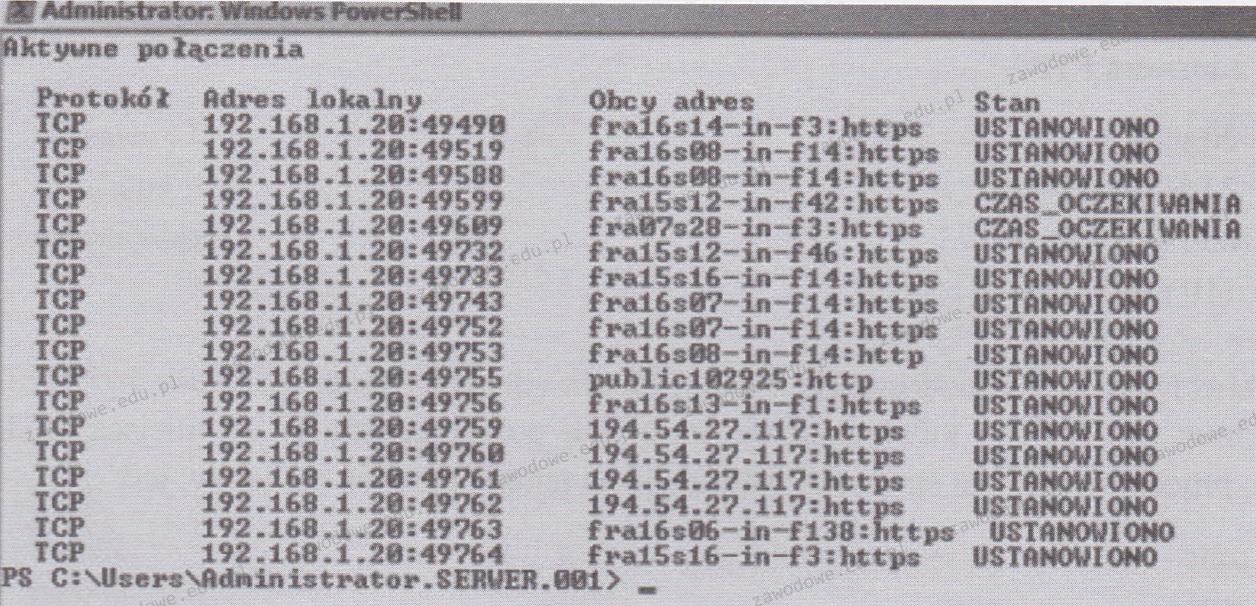

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Jakie jest ciało odpowiedzialne za publikację dokumentów RFC (Request For Comments), które określają zasady rozwoju Internetu?

Która z cyfr w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

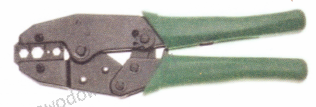

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Program Mozilla Firefox jest udostępniany na zasadach licencji

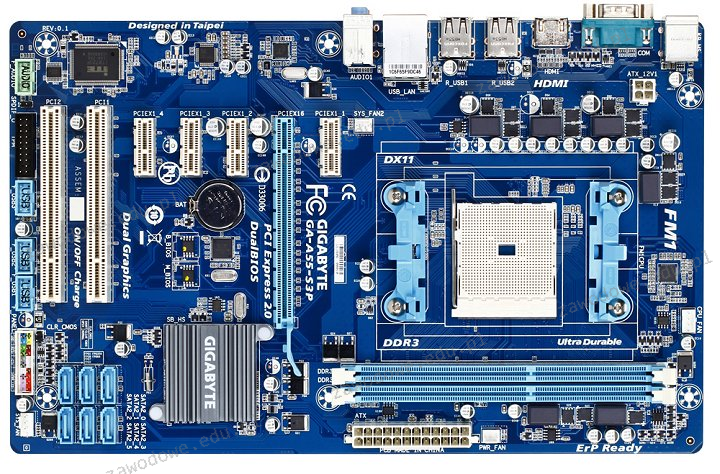

Jakim interfejsem można przesyłać dane między płyta główną, przedstawioną na ilustracji, a urządzeniem zewnętrznym, nie zasilając jednocześnie tego urządzenia przez ten interfejs?

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

Który z podanych adresów należy do kategorii publicznych?

Podaj standard interfejsu wykorzystywanego do przewodowego łączenia dwóch urządzeń.

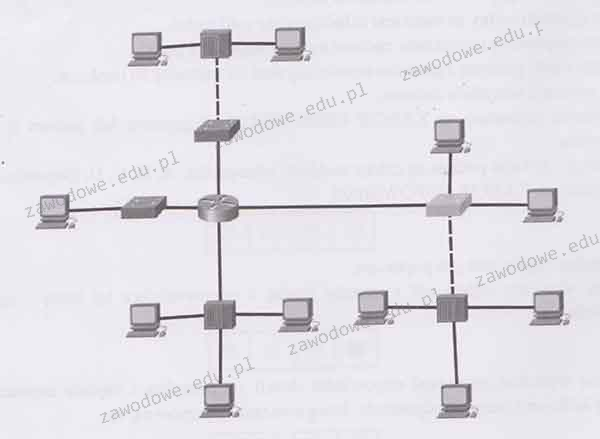

Jak wiele domen kolizyjnych oraz rozgłoszeniowych można dostrzec na schemacie?

Zmienną a wyświetl na 2 różne sposoby.

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Internet Relay Chat (IRC) to protokół wykorzystywany do

Aby chronić systemy sieciowe przed atakami z zewnątrz, należy zastosować

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

Zgłoszona awaria ekranu laptopa może być wynikiem

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie otrzymywać adres IP?

Czym jest MFT w systemie plików NTFS?

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Katalog Nakładów Rzeczowych w projektowaniu sieci służy do

Komputer posiada mysz bezprzewodową, ale kursor nie porusza się gładko, tylko "skacze" na ekranie. Możliwą przyczyną problemu z urządzeniem może być

Komenda systemowa ipconfig pozwala na konfigurację

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

Jakie jest adres rozgłoszeniowy sieci, w której funkcjonuje host z adresem IP 195.120.252.32 oraz maską podsieci 255.255.255.192?

Na ilustracji widoczny jest symbol graficzny