Pytanie 1

Jakie zdanie charakteryzuje SSH Secure Shell?

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

Jakie zdanie charakteryzuje SSH Secure Shell?

Jakie polecenie w systemie Linux jest używane do planowania zadań?

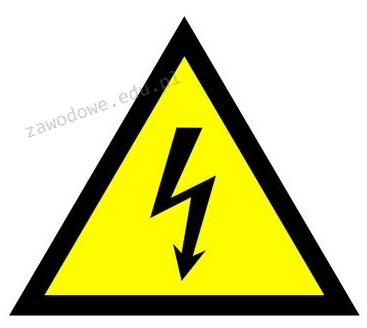

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

Usługa, która odpowiada za przekształcanie nazw domenowych na adresy IP, to

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

Jak nazywa się topologia fizyczna, w której każdy węzeł łączy się bezpośrednio ze wszystkimi innymi węzłami?

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

Interfejs UDMA to typ interfejsu

W dokumentacji powykonawczej dotyczącej fizycznej i logicznej struktury sieci lokalnej powinien znajdować się

W systemie Linux komenda cd ~ umożliwia

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

Ile warstw zawiera model ISO/OSI?

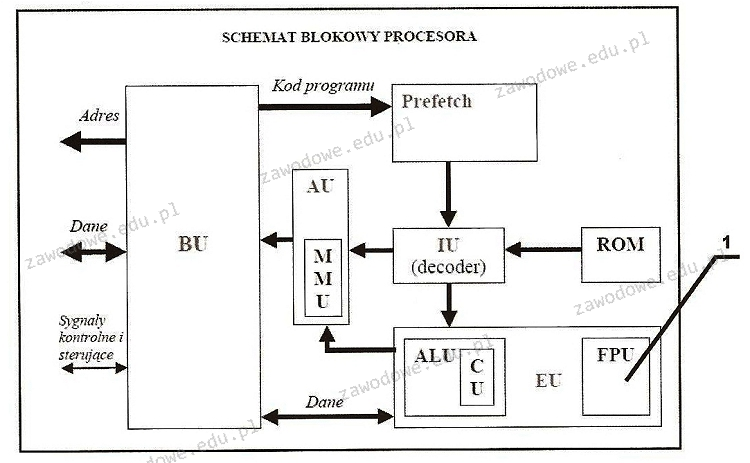

Na diagramie zaprezentowano strukturę

Jakie jest zastosowanie maty antystatycznej oraz opaski podczas instalacji komponentu?

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?

Zastosowanie programu w różnych celach, badanie jego działania oraz wprowadzanie modyfikacji, a także możliwość publicznego udostępniania tych zmian, to charakterystyka licencji typu

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

W ramach zalecanych działań konserwacyjnych użytkownicy dysków SSD powinni unikać wykonywania

Jaką kwotę będzie trzeba zapłacić za wymianę karty graficznej w komputerze, jeżeli jej koszt wynosi 250zł, czas wymiany to 80 minut, a każda rozpoczęta roboczogodzina to 50zł?

Gdy komputer się uruchamia, na ekranie wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

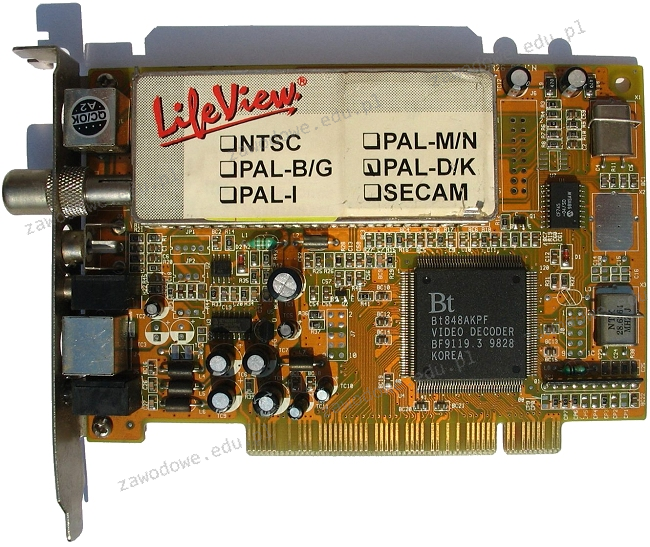

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

Liczba FAFC w systemie heksadecymalnym odpowiada wartości liczbowej

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

Który z wymienionych formatów płyt głównych charakteryzuje się najmniejszymi wymiarami?

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Wykonanie polecenia ```NET USER GRACZ * /ADD``` w wierszu poleceń systemu Windows spowoduje

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

Polecenie df w systemie Linux umożliwia

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Która z wymienionych właściwości kabla koncentrycznego RG-58 sprawia, że nie jest on obecnie używany do tworzenia lokalnych sieci komputerowych?

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

Usługi na serwerze są konfigurowane za pomocą

Urządzenie, które łączy różne segmenty sieci i przesyła ramki pomiędzy nimi, wybierając odpowiedni port, do którego są kierowane konkretne ramki, to

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

W jakiej logicznej topologii funkcjonuje sieć Ethernet?