Pytanie 1

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Plik tekstowy wykonaj.txt w systemie Windows 7 zawiera ```@echo off``` echo To jest tylko jedna linijka tekstu Aby wykonać polecenia zapisane w pliku, należy

Komputer stracił łączność z siecią. Jakie działanie powinno być podjęte w pierwszej kolejności, aby naprawić problem?

Aby w systemie Linux wykonać kopię zapasową określonych plików, należy wprowadzić w terminalu polecenie programu

Jakie polecenie w systemie operacyjnym Windows służy do wyświetlenia konfiguracji interfejsów sieciowych?

W lokalnej sieci uruchomiono serwer odpowiedzialny za przydzielanie dynamicznych adresów IP. Jaką usługę należy aktywować na tym serwerze?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Jak określana jest transmisja w obie strony w sieci Ethernet?

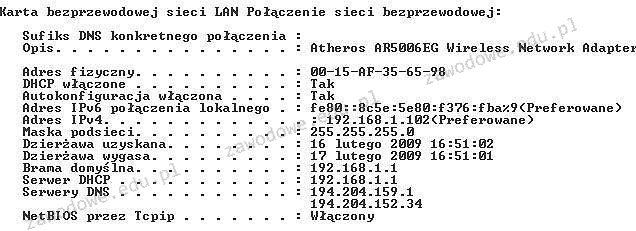

Jakie ustawienia dotyczące protokołu TCP/IP zostały zastosowane dla karty sieciowej, na podstawie rezultatu uruchomienia polecenia IPCONFIG /ALL w systemie Windows?

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Jakie polecenie w systemie Linux przyzna możliwość zapisu dla wszystkich obiektów w /usr/share dla wszystkich użytkowników, nie modyfikując innych uprawnień?

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

Tester strukturalnego okablowania umożliwia weryfikację

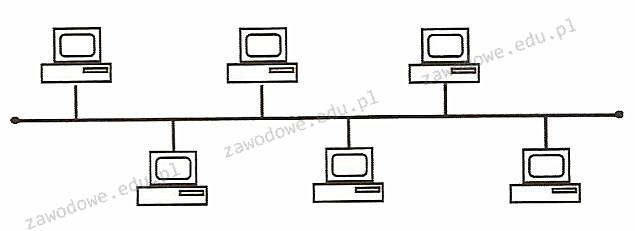

Na ilustracji ukazano sieć o układzie

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Która z licencji ma charakter grupowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, państwowym i charytatywnym na zakup większej ilości oprogramowania firmy Microsoft na korzystnych zasadach?

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

W jednostce ALU do akumulatora została zapisana liczba dziesiętna 240. Jak wygląda jej reprezentacja w systemie binarnym?

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Jaką usługę można wykorzystać do zdalnej pracy na komputerze z systemem Windows, korzystając z innego komputera z tym samym systemem, który jest podłączony do tej samej sieci lub do Internetu?

Jaki protokół posługuje się portami 20 oraz 21?

Kluczowe znaczenie przy tworzeniu stacji roboczej, na której ma funkcjonować wiele maszyn wirtualnych, ma:

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

W systemie Windows uruchomiono plik wsadowy z dwoma argumentami. Uzyskanie dostępu do wartości drugiego argumentu w pliku wsadowym jest możliwe przez

Element obliczeń zmiennoprzecinkowych to

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

Graficzny symbol pokazany na ilustracji oznacza

Jaką maksymalną liczbę hostów można przypisać w lokalnej sieci, dysponując jedną klasą C adresów IPv4?

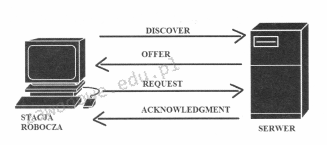

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

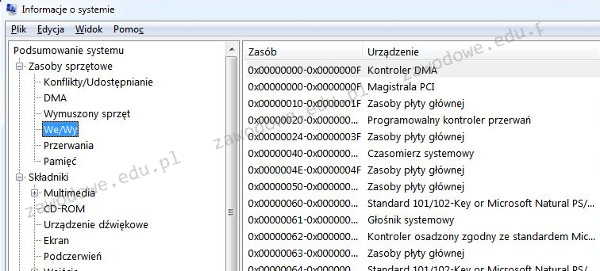

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?