Pytanie 1

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

Co to jest serwer baz danych?

Jaką usługę należy zainstalować na systemie Linux, aby umożliwić bezpieczny zdalny dostęp?

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

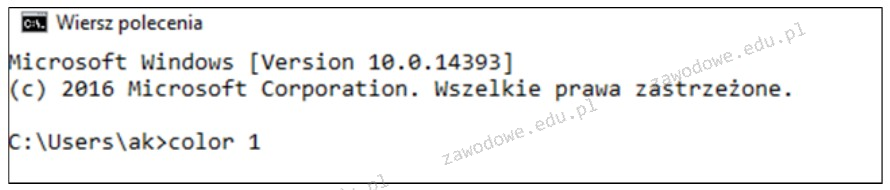

W systemie Windows zastosowanie zaprezentowanego polecenia spowoduje chwilową modyfikację koloru

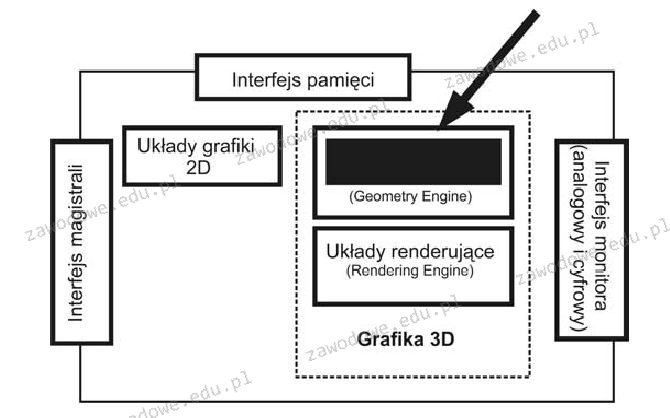

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

W jakim protokole komunikacyjnym adres nadawcy ma długość 128 bitów?

Do zainstalowania serwera proxy w systemie Linux, konieczne jest zainstalowanie aplikacji

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

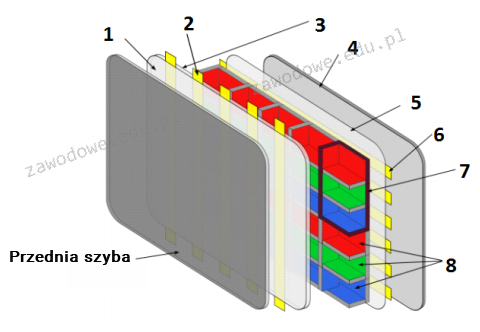

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

Która z podanych właściwości kabla koncentrycznego RG-58 sprawia, że obecnie nie jest on używany do tworzenia lokalnych sieci komputerowych?

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

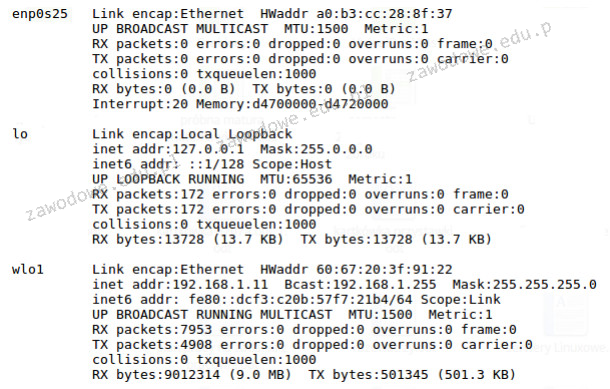

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

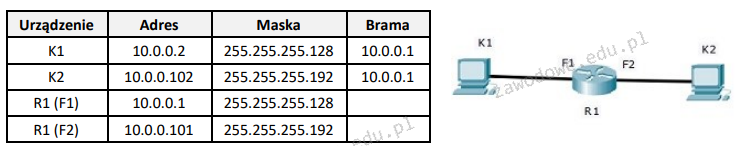

Komputery K1 i K2 nie są w stanie nawiązać komunikacji. Adresy urządzeń zostały przedstawione w tabeli. Co należy zmienić, aby przywrócić połączenie w sieci?

Skrót MAN odnosi się do rodzaju sieci

W drukarce laserowej do utrwalenia wydruku na papierze stosuje się

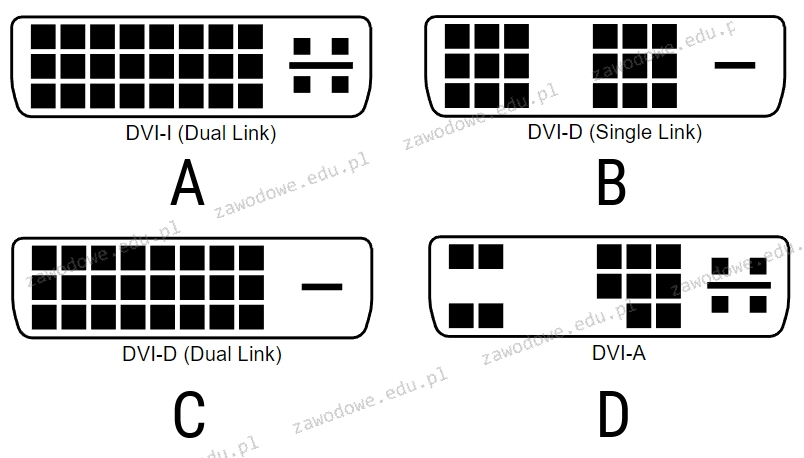

Na przedstawionym zdjęciu złącza pozwalają na

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

Jakiego portu używa protokół FTP (File transfer Protocol)?

Jakie polecenie w systemach operacyjnych Windows służy do prezentacji konfiguracji interfejsów sieciowych?

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Sieć, w której funkcjonuje komputer o adresie IP 192.168.100.50/28, została podzielona na 4 podsieci. Jakie są poprawne adresy tych podsieci?

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Który z poniższych protokołów należy do warstwy aplikacji w modelu ISO/OSI?

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

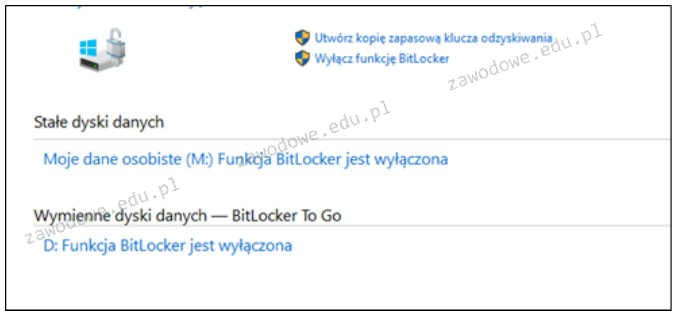

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Które stwierdzenie opisuje profil tymczasowy użytkownika?

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

W systemie Linux polecenie chown służy do

Farad to jednostka

Jaki adres IP w systemie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanemu w systemie binarnym?

Router przypisany do interfejsu LAN dysponuje adresem IP 192.168.50.1. Został on skonfigurowany w taki sposób, aby przydzielać komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaką maksymalną liczbę komputerów można podłączyć w tej sieci?

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

Która funkcja systemu Windows Server pozwala na m.in. uproszczoną, bezpieczną oraz zdalną instalację systemów operacyjnych Windows na komputerach w sieci?