Pytanie 1

Jakie polecenie należy wykorzystać w systemie Windows, aby usunąć bufor nazw domenowych?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Jakie polecenie należy wykorzystać w systemie Windows, aby usunąć bufor nazw domenowych?

Jakie zagrożenie nie jest eliminowane przez program firewall?

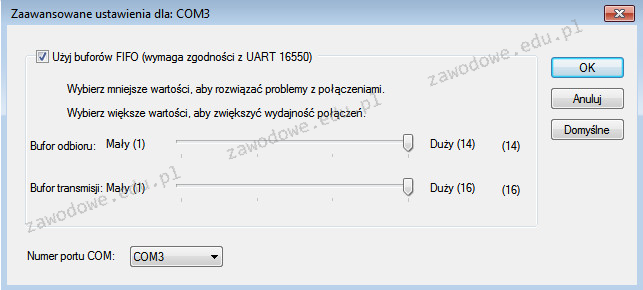

Ustawienia przedstawione na diagramie dotyczą

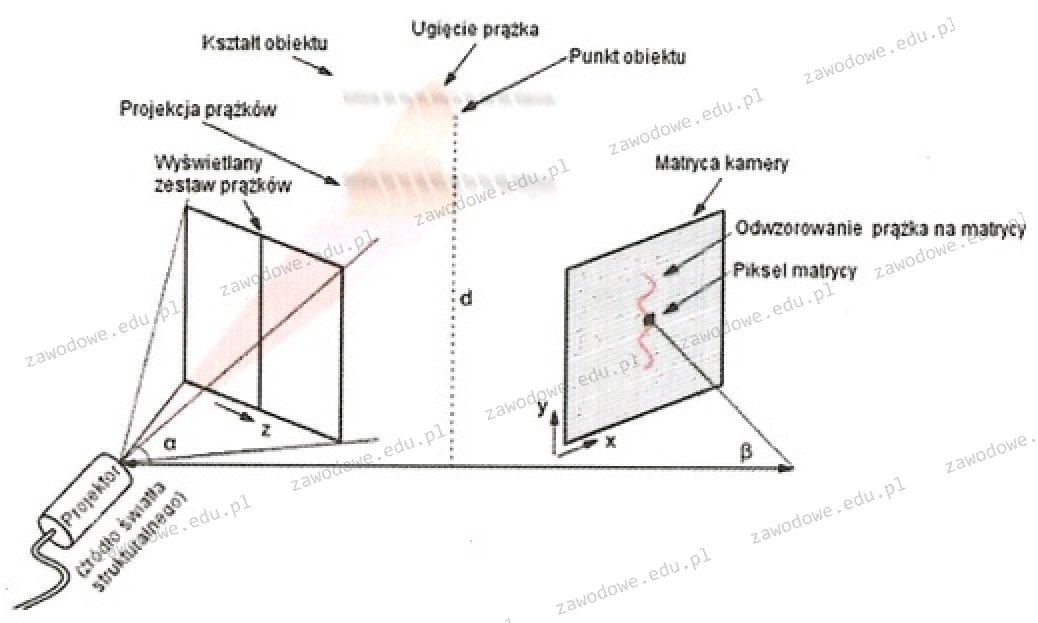

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

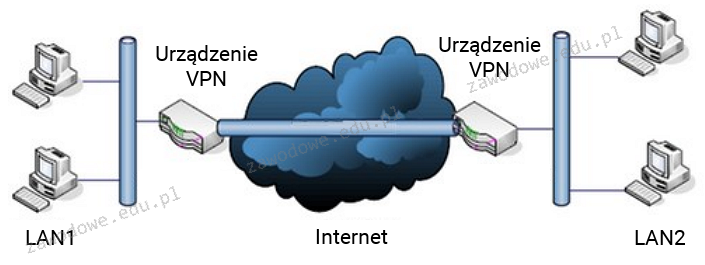

Schemat ilustruje sposób funkcjonowania sieci VPN noszącej nazwę

Zgodnie z normą 802.3u technologia sieci FastEthernet 100Base-FX stosuje

Niskopoziomowe formatowanie dysku IDE HDD polega na

Jak nazywa się standard podstawki procesora bez nóżek?

Aby poprawić niezawodność oraz efektywność przesyłania danych na serwerze, należy

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Autor oprogramowania zamieszczonego powyżej udziela zgody na jego nieodpłatne wykorzystywanie wyłącznie w przypadku

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Jakie znaczenie ma parametr LGA 775 zawarty w dokumentacji technicznej płyty głównej?

Norma EN 50167 odnosi się do systemów okablowania

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

Tester strukturalnego okablowania umożliwia weryfikację

Zestaw dodatkowy, który zawiera strzykawkę z cieczą, igłę oraz rękawice ochronne, jest przeznaczony do napełniania pojemników z medium drukującym w drukarkach

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Urządzenie pokazane na grafice służy do

Okablowanie pionowe w systemie strukturalnym łączy się

Jaki protokół jest stosowany przez WWW?

Jaki jest standard 1000Base-T?

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

Termin określający wyrównanie tekstu do prawego i lewego marginesu to

Jakie urządzenie sieciowe zostało zilustrowane na podanym rysunku?

Zjawisko przesłuchu w sieciach komputerowych polega na

Który z wymienionych składników zalicza się do elementów pasywnych sieci?

W której fizycznej topologii awaria jednego komputera powoduje przerwanie pracy całej sieci?

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Aby zmierzyć tłumienie łącza światłowodowego w dwóch zakresach transmisyjnych 1310nm oraz 1550nm, powinno się zastosować

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Protokół Datagramów Użytkownika (UDP) należy do kategorii

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

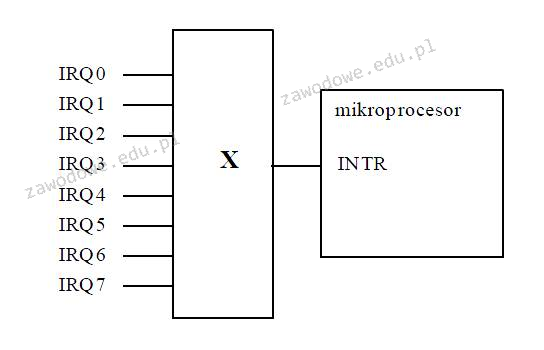

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze