Pytanie 1

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Który z protokołów pełni rolę protokołu połączeniowego?

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Wykonanie polecenia fsck w systemie Linux spowoduje

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

W jakim systemie jest przedstawiona liczba 1010(o)?

Który algorytm służy do weryfikacji, czy ramka Ethernet jest wolna od błędów?

Prezentowany komunikat pochodzi z wykonania polecenia

Posiadacz notebooka pragnie zainstalować w nim dodatkowy dysk twardy. Urządzenie ma jedynie jedną zatokę na HDD. Możliwością rozwiązania tego wyzwania może być użycie dysku z interfejsem

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Jakiego systemu operacyjnego powinien nabyć użytkownik, aby zmodernizowany komputer miał możliwość uruchamiania gier obsługujących DirectX12?

W systemie Linux komenda, która pozwala na wyświetlenie informacji o aktywnych procesach, to

Jakie urządzenie powinno być użyte, aby poprawić zasięg sieci bezprzewodowej w obiekcie?

Sprzęt sieciowy umożliwiający połączenie pięciu komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

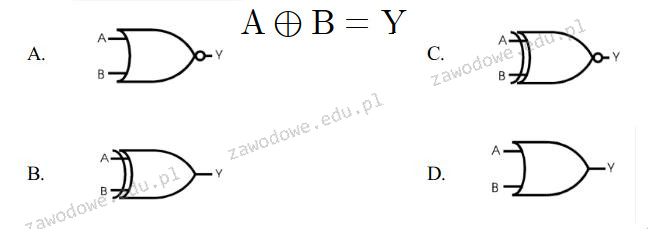

Jaką bramkę logiczną reprezentuje to wyrażenie?

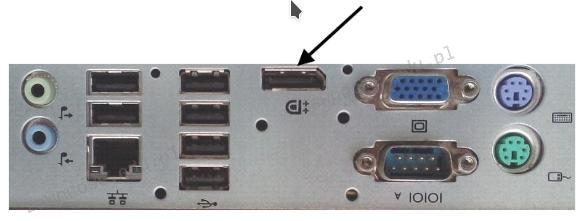

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

Jakim protokołem posługujemy się do przesyłania dokumentów hipertekstowych?

W systemie Linux komenda ifconfig odnosi się do

Funkcja System Image Recovery dostępna w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Impulsator pozwala na diagnozowanie uszkodzonych układów logicznych komputera między innymi poprzez

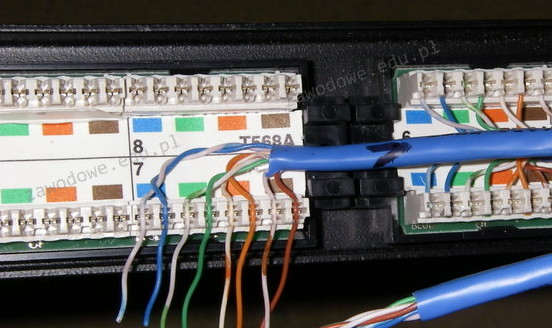

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

Każdy następny router IP na drodze pakietu

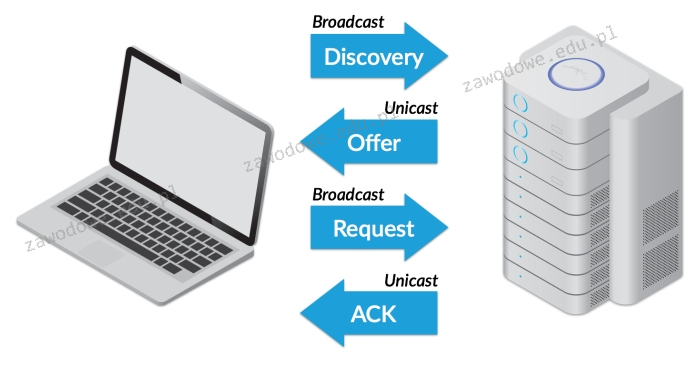

Którego protokołu działanie zostało zaprezentowane na diagramie?

Jakie urządzenie pozwoli na połączenie kabla światłowodowego zastosowanego w okablowaniu pionowym sieci z przełącznikiem, który ma jedynie złącza RJ45?

Jakie czynności należy wykonać, aby oczyścić zatkane dysze kartridża w drukarce atramentowej?

fps (ang. frames per second) odnosi się bezpośrednio do

W systemie Windows Server, możliwość udostępnienia folderu jako zasobu sieciowego, który jest widoczny na stacji roboczej jako dysk oznaczony literą, można uzyskać poprzez realizację czynności

Thunderbolt jest typem interfejsu:

Jakie polecenie w systemach Windows/Linux jest zazwyczaj wykorzystywane do monitorowania trasy pakietów w sieciach IP?

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

Jakiego protokołu używa polecenie ping?

Wykonując polecenie ipconfig /flushdns, można przeprowadzić konserwację urządzenia sieciowego, która polega na

Zastosowanie programu Wireshark polega na

Wykonanie polecenia fsck w systemie Linux będzie skutkować

Które z podanych poleceń w systemie Windows XP umożliwia sprawdzenie aktualnej konfiguracji adresu IP systemu Windows?

System operacyjny został poddany atakowi przez oprogramowanie szpiegujące. Po usunięciu problemów, aby zapobiec przyszłym atakom, należy