Pytanie 1

Który symbol przedstawia przełącznik?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Który symbol przedstawia przełącznik?

Monitor CRT jest podłączany do karty graficznej przy użyciu złącza

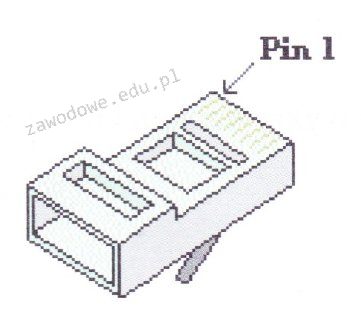

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

Jakie urządzenie należy wykorzystać do zestawienia komputerów w sieci przewodowej o strukturze gwiazdy?

Bez zgody właściciela praw autorskich do oprogramowania jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może zrobić?

Na przedstawionym panelu tylnym płyty głównej znajdują się między innymi następujące interfejsy:

Czym jest NAS?

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Jakie polecenie w systemie Linux jest używane do planowania zadań?

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

Jakie urządzenie powinno być użyte do łączenia komputerów w strukturze gwiazdy?

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

Jak wygląda układ przewodów w złączu RJ45 zgodnie z kolejnością połączeń T568A?

Liczby 1001 i 100 w wierszu pliku /etc/passwd reprezentują

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

W dwóch sąsiadujących pomieszczeniach pewnej firmy występują znaczne zakłócenia elektromagnetyczne. Aby zapewnić maksymalną przepustowość w istniejącej sieci LAN, jakie medium transmisyjne powinno być użyte?

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Który element pasywny sieci powinien być użyty do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

Rekord startowy dysku twardego w komputerze to

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

PoE to norma

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

Jakie narzędzie powinno być użyte do uzyskania rezultatów testu POST dla komponentów płyty głównej?

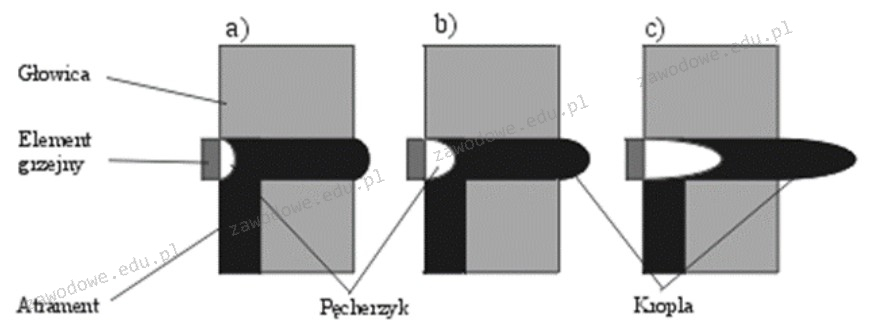

Rysunek ilustruje sposób działania drukarki

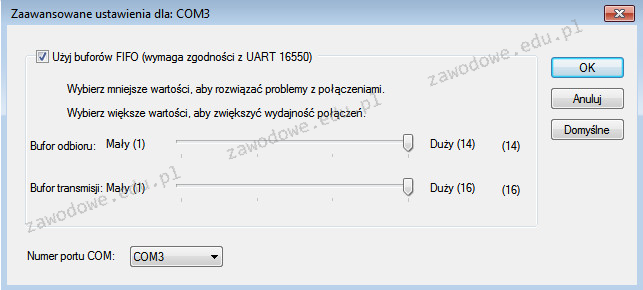

Ustawienia przedstawione na diagramie dotyczą

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Jakiego protokołu używa polecenie ping?

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

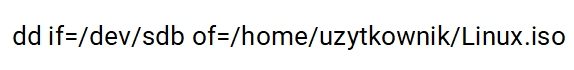

Program o nazwie dd, którego przykład użycia przedstawiono w systemie Linux, umożliwia

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

Jakie narzędzie powinno się wykorzystać w systemie Windows, aby uzyskać informacje o problemach z systemem?

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji