Pytanie 1

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Ile elektronów jest zgromadzonych w matrycy LCD?

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Jakie narzędzie służy do obserwacji zdarzeń w systemie Windows?

Adres MAC (Medium Access Control Address) to sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Podczas uruchamiania komputera wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

| Częstotliwość | 3400 MHz |

| Proces technologiczny | 32 nm |

| Architektura | 64 bit |

| Ilość rdzeni | 4 |

| Ilość wątków | 4 |

| Pojemność pamięci L1 (instrukcje) | 2x64 kB |

| Pojemność pamięci L1 (dane) | 4x16 kB |

| Pojemność Pamięci L2 | 2x2 MB |

Adware to rodzaj oprogramowania

W systemie Linux polecenie chown służy do

Jaki jest adres broadcastowy dla sieci posiadającej adres IP 192.168.10.0/24?

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji pakietów TCP/IP lub protokołów wysyłanych lub odbieranych w sieci komputerowej, do której podłączony jest komputer użytkownika?

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Mimo to po uruchomieniu systemu w standardowym trybie klawiatura funkcjonuje prawidłowo. Co to oznacza?

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

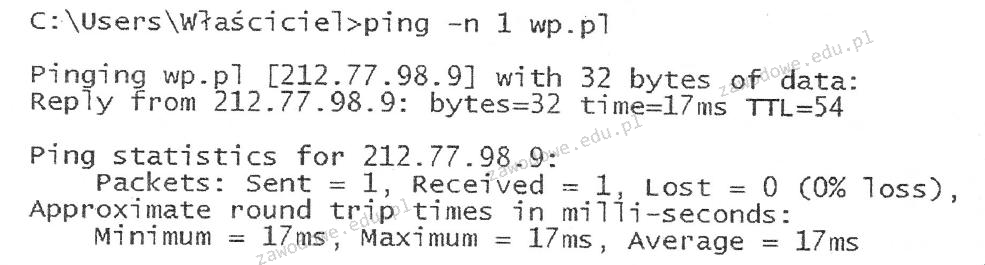

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Komputer posiada mysz bezprzewodową, ale kursor nie porusza się gładko, tylko "skacze" na ekranie. Możliwą przyczyną problemu z urządzeniem może być

Jakie urządzenie sieciowe zostało pokazane na ilustracji?

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Jakie polecenie w systemach z rodziny Windows Server umożliwia administratorowi przekierowanie komputerów do określonej jednostki organizacyjnej w ramach usług katalogowych?

Zarządzaniem drukarkami w sieci, obsługiwaniem zadań drukowania oraz przyznawaniem uprawnień do drukarek zajmuje się serwer

Urządzenie pokazane na ilustracji jest przeznaczone do

Który adres IP jest zaliczany do klasy B?

Monitor CRT jest podłączany do karty graficznej przy użyciu złącza

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

Zastosowanie programu Wireshark polega na

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Farad to jednostka

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Czym jest dziedziczenie uprawnień?