Pytanie 1

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Jak wygląda układ przewodów w złączu RJ45 zgodnie z kolejnością połączeń T568A?

W systemie operacyjnym Linux, aby sprawdzić ilość dostępnego miejsca na dyskach, można użyć polecenia

Która norma odnosi się do okablowania strukturalnego?

Urządzeniem wykorzystywanym do formowania kształtów oraz grawerowania m.in. w materiałach drewnianych, szklanych i metalowych jest ploter

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

Jakie polecenie należy wykorzystać w systemie Windows, aby usunąć bufor nazw domenowych?

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

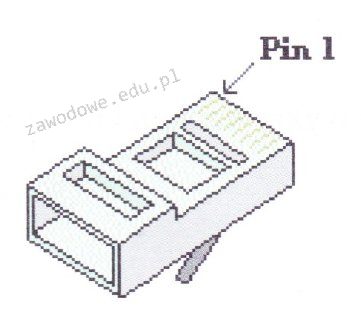

NIEWŁAŚCIWE podłączenie taśmy sygnałowej do napędu dyskietek skutkuje

Z jakiej puli adresowej usługa APIPA przypisuje adres IP dla komputera z systemem Windows, jeśli w sieci nie funkcjonuje serwer DHCP?

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

W systemie Linux do obserwacji aktywnych procesów wykorzystuje się polecenie

Jakie urządzenie pracuje w warstwie łącza danych i umożliwia integrację segmentów sieci o różnych architekturach?

Zgodnie z normą 802.3u w sieciach FastEthernet 100Base-FX stosuje się

Na dołączonym obrazku pokazano działanie

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu korzystania z komputera przez użytkownika?

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?

Użytkownicy sieci Wi-Fi zauważyli zakłócenia oraz częste przerwy w połączeniu. Przyczyną tej sytuacji może być

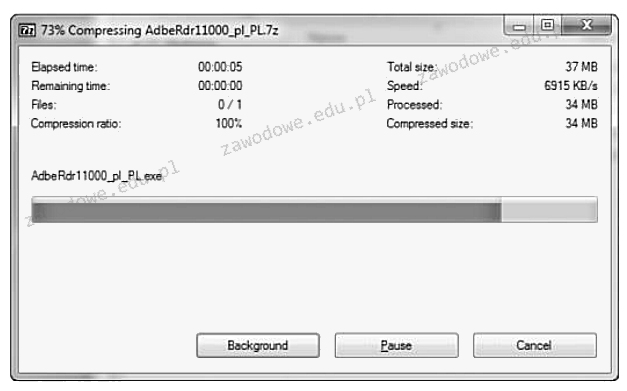

Na ilustracji ukazano narzędzie systemu Windows 7 służące do

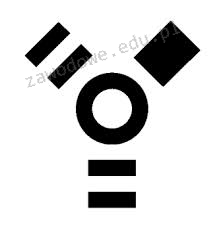

Symbol przedstawiony na ilustracji oznacza rodzaj złącza

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, trzeba umieścić kabel dołączony do drukarki w porcie

| Producent | OKI |

|---|---|

| Ilość igieł | 24 |

| Wspierane systemy operacyjne | Windows 7, Windows Server 2008 |

| Szybkość druku [znaki/s] | 576 |

| Maksymalna ilość warstw wydruku | 6 |

| Interfejs | IEEE 1284 |

| Pamięć | 128 KB |

| Poziom hałasu [dB] | 57 |

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

Interfejs SATA 2 (3Gb/s) oferuje prędkość transferu

Jaką rolę pełni protokół DNS?

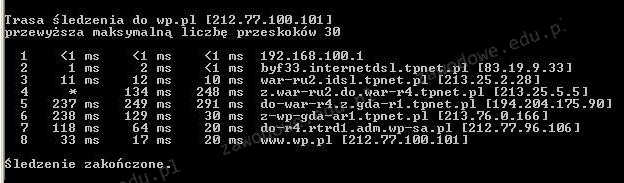

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Na diagramie zaprezentowano strukturę

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Czym jest OTDR?

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

Ataki mające na celu zakłócenie funkcjonowania aplikacji oraz procesów działających w urządzeniu sieciowym określane są jako ataki typu

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Aby w systemie Windows, przy użyciu wiersza poleceń, zmienić partycję FAT na NTFS bez utraty danych, powinno się zastosować polecenie

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

W systemie Windows harmonogram zadań umożliwia przypisanie

Urządzenie pokazane na grafice służy do

Jakim sposobem zapisuje się dane na nośnikach BD-R?