Pytanie 1

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i centralnie gromadzić o nich informacje, należy zainstalować rolę na serwerze Windows

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i centralnie gromadzić o nich informacje, należy zainstalować rolę na serwerze Windows

Aby utworzyć programową macierz RAID-1, potrzebne jest minimum

Jakie polecenie w systemie operacyjnym Windows służy do wyświetlenia konfiguracji interfejsów sieciowych?

Czym charakteryzuje się technologia Hot swap?

Jaki jest adres rozgłoszeniowy w sieci, w której działa host z adresem IP 195.120.252.32 i maską podsieci 255.255.255.192?

W nagłówku ramki standardu IEEE 802.3, który należy do warstwy łącza danych, znajduje się

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Jakie jest zadanie programu Wireshark?

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

Która z poniższych opcji nie jest usługą katalogową?

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

Jest to najnowsza edycja klienta wieloplatformowego, docenianego przez użytkowników na całym świecie, serwera wirtualnej sieci prywatnej, umożliwiającego nawiązanie połączenia między hostem a komputerem lokalnym, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika oraz hasła, a także, w wersji dla Windows, dodatkowych zakładek. Który z programów został wcześniej opisany?

Zakres adresów IPv4 od 224.0.0.0 do 239.255.255.255 jest przeznaczony do jakiego rodzaju transmisji?

Aby zainstalować openSUSE oraz dostosować jego ustawienia, można skorzystać z narzędzia

W wierszu poleceń systemu Windows polecenie md jest używane do

Organizacja zajmująca się międzynarodową normalizacją, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

Okablowanie strukturalne klasyfikuje się jako część infrastruktury

Do czego służy mediakonwerter?

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

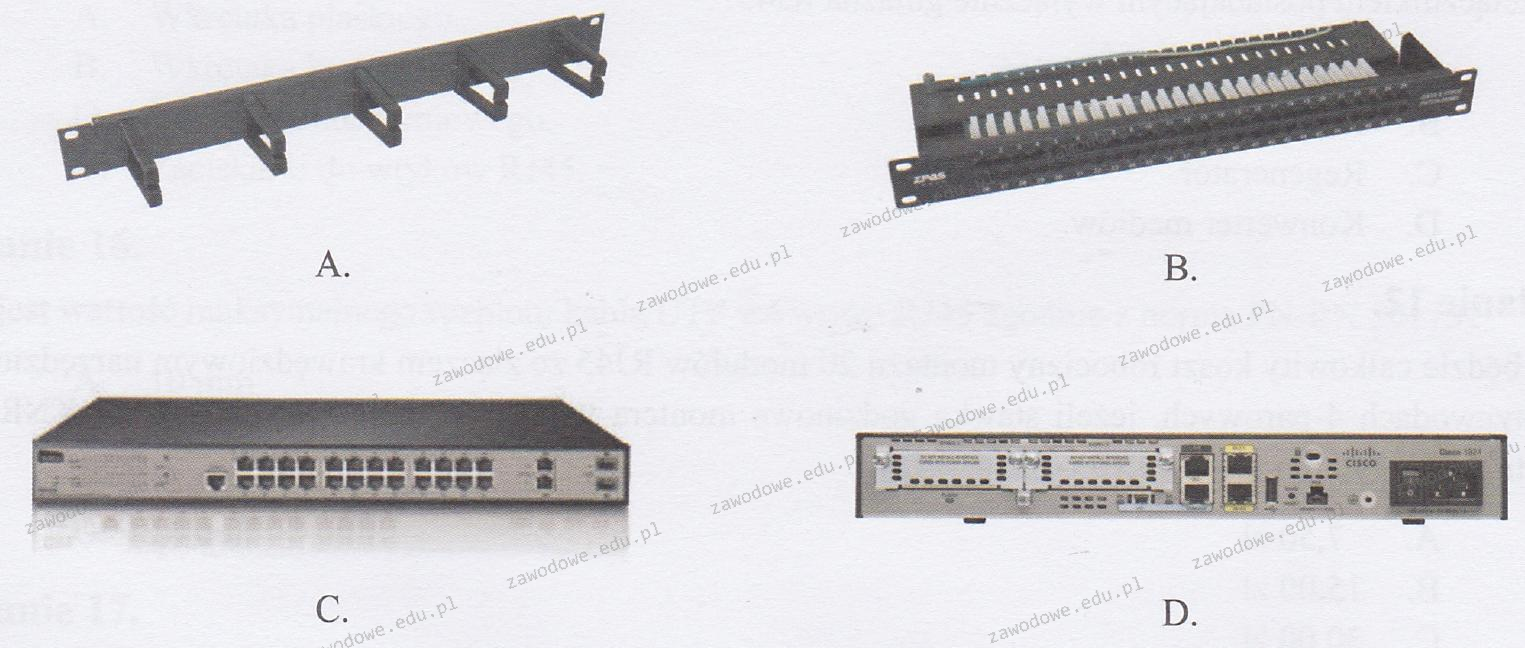

Na którym obrazku przedstawiono panel krosowniczy?

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Interfejs graficzny systemu Windows, który wyróżnia się przezroczystością przypominającą szkło oraz delikatnymi animacjami okien, nazywa się

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Na diagramie zaprezentowano strukturę

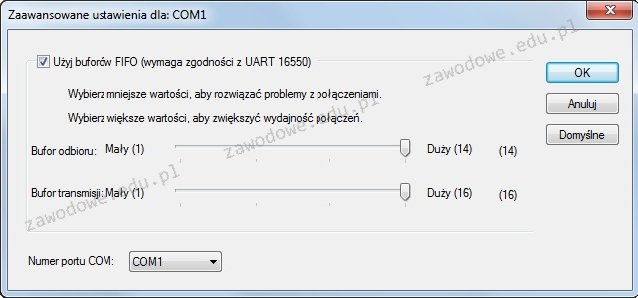

Ustawienia przedstawione na ilustracji odnoszą się do

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Jakie urządzenie sieciowe umożliwia połączenie lokalnej sieci LAN z rozległą siecią WAN?

Zanim przystąpimy do prac serwisowych dotyczących modyfikacji rejestru systemu Windows, konieczne jest wykonanie

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

Protokół używany do zarządzania urządzeniami w sieci to

Która z wymienionych właściwości kabla koncentrycznego RG-58 sprawia, że nie jest on obecnie używany do tworzenia lokalnych sieci komputerowych?

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

Która z warstw modelu ISO/OSI ma związek z protokołem IP?

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

Członkostwo komputera w danej sieci wirtualnej nie może być ustalane na podstawie