Pytanie 1

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Aby zapobiec uszkodzeniu sprzętu w trakcie modernizacji laptopa polegającej na wymianie modułów pamięci RAM, należy

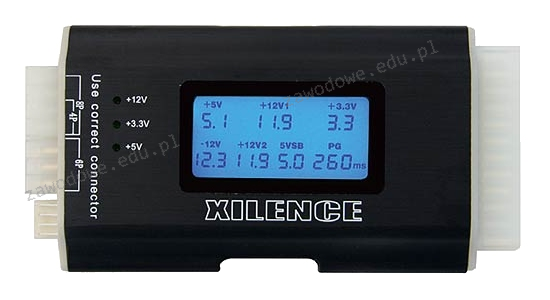

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

Jaką drukarkę powinna nabyć firma, która potrzebuje urządzenia do tworzenia trwałych kodów kreskowych oraz etykiet na folii i tworzywach sztucznych?

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

Postcardware to typ

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

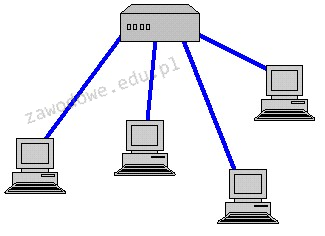

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

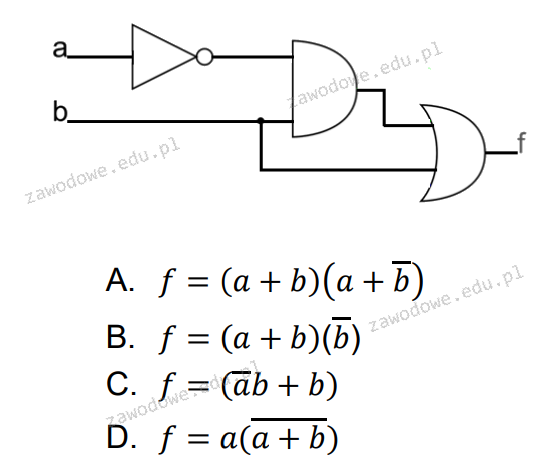

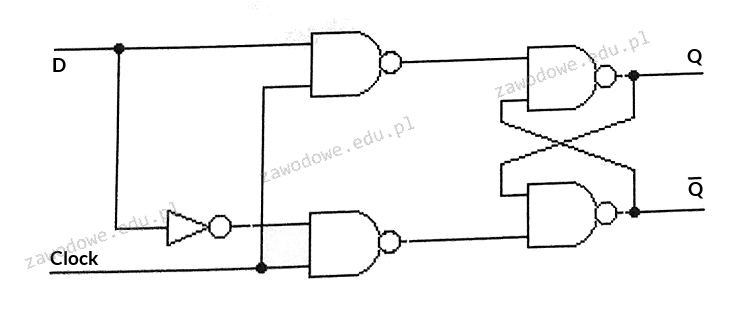

Jaką funkcję wykonuje zaprezentowany układ?

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Internet Relay Chat (IRC) to protokół wykorzystywany do

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

Wydruk z drukarki igłowej realizowany jest z zastosowaniem zestawu stalowych igieł w liczbie

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Co wskazuje oznaczenie danego procesora?

Program Mozilla Firefox jest udostępniany na zasadach licencji

Zastosowanie programu firewall ma na celu ochronę

Aby zainstalować serwer FTP w systemach z rodziny Windows Server, konieczne jest dodanie roli serwera

Która z usług odnosi się do centralnego zarządzania tożsamościami, uprawnieniami oraz obiektami w sieci?

Urządzenie przedstawione na obrazie jest przeznaczone do

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Osoba planuje unowocześnić swój komputer poprzez zwiększenie pamięci RAM. Zainstalowana płyta główna ma specyfikacje przedstawione w tabeli. Wybierając dodatkowe moduły pamięci, powinien pamiętać, aby

| Parametry płyty głównej | |

|---|---|

| Model | H97 Pro4 |

| Typ gniazda procesora | Socket LGA 1150 |

| Obsługiwane procesory | Intel Core i7, Intel Core i5, Intel Core i3, Intel Pentium, Intel Celeron |

| Chipset | Intel H97 |

| Pamięć | 4 x DDR3- 1600 / 1333/ 1066 MHz, max 32 GB, ECC, niebuforowana |

| Porty kart rozszerzeń | 1 x PCI Express 3.0 x16, 3 x PCI Express x1, 2 x PCI |

Który adres IP jest zaliczany do klasy B?

Na płycie głównej doszło do awarii zintegrowanej karty sieciowej. Komputer nie ma dysku twardego ani innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie mają napędów, a wszystko "czyta" się z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

Który z wymienionych komponentów jest częścią mechanizmu drukarki igłowej?

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

Na ilustracji pokazano końcówkę kabla

Jak wygląda schemat połączeń bramek logicznych?

W trakcie działania komputera doszło do samoczynnego twardego resetu. Przyczyną tego resetu może być najprawdopodobniej

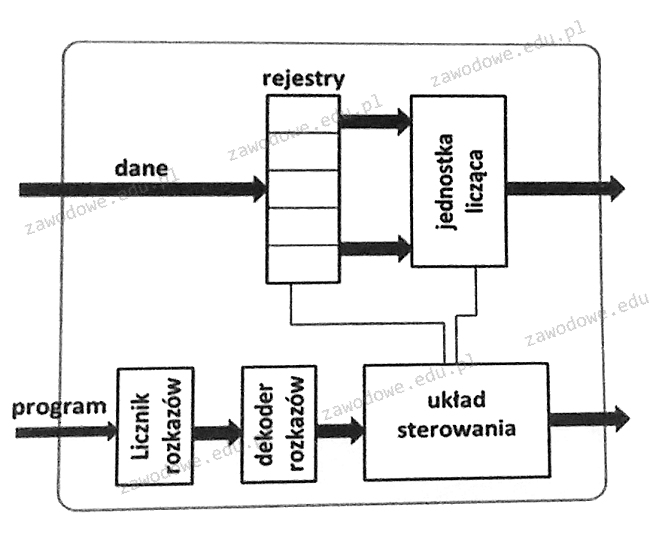

Rejestry przedstawione na diagramie procesora mają zadanie

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

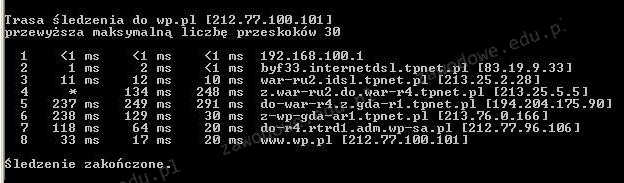

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Którego urządzenia z zakresu sieci komputerowych dotyczy symbol przedstawiony na ilustracji?