Pytanie 1

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

IMAP to protokół

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

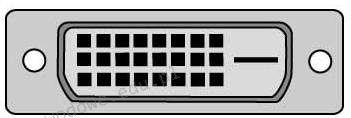

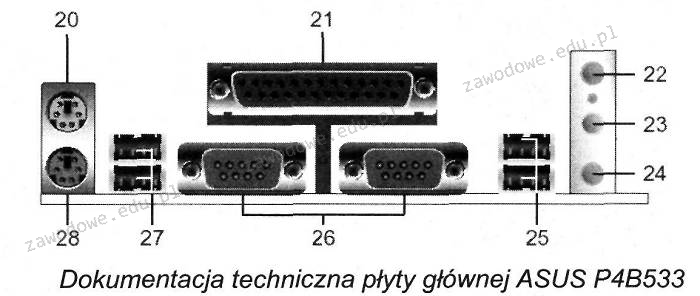

Jak brzmi nazwa portu umieszczonego na tylnym panelu komputera, który znajduje się na przedstawionym rysunku?

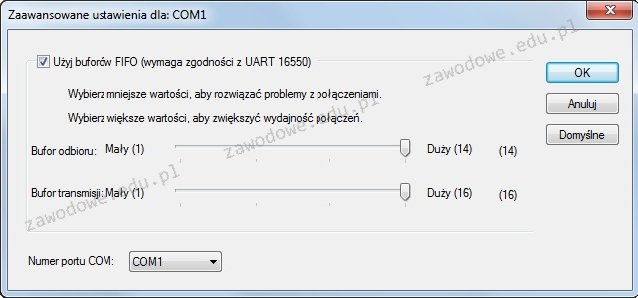

Ustawienia przedstawione na ilustracji odnoszą się do

Aby zorganizować pliki na dysku w celu poprawy wydajności systemu, należy:

Osoba odpowiedzialna za zarządzanie siecią komputerową pragnie ustalić, jakie połączenia są aktualnie nawiązywane na komputerze z systemem operacyjnym Windows oraz które porty są wykorzystywane do nasłuchu. W tym celu powinna użyć polecenia

Jakie jest zadanie programu Wireshark?

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

Prawo osobiste twórcy do oprogramowania komputerowego

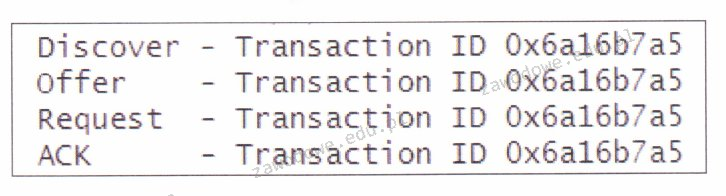

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

Na ilustracji zaprezentowano kabel

Adres MAC (Medium Access Control Address) to sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Przed dokonaniem zakupu komponentu komputera lub urządzenia peryferyjnego na platformach aukcyjnych, warto zweryfikować, czy nabywane urządzenie ma wymagany w Polsce certyfikat

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Jaką postać ma liczba dziesiętna 512 w systemie binarnym?

Jaką cechę posiada przełącznik sieciowy?

Interfejs równoległy, który ma magistralę złożoną z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na dystans do 5 metrów, gdy kable sygnałowe są skręcone z przewodami masy, a w przeciwnym razie na dystans do 2 metrów, jest określany mianem

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

Jakie polecenie w systemie Linux przyzna możliwość zapisu dla wszystkich obiektów w /usr/share dla wszystkich użytkowników, nie modyfikując innych uprawnień?

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Adres komórki pamięci został podany w kodzie binarnym 1110001110010100. Jak zapisuje się ten adres w systemie szesnastkowym?

Podczas pracy z bazami danych, jakiego rodzaju operację wykonuje polecenie "SELECT"?

Czym jest VOIP?

W metodzie archiwizacji danych nazwanej Dziadek – Ojciec – Syn na poziomie Dziadek przeprowadza się kopię danych na koniec

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

Co oznacza oznaczenie kabla skrętkowego S/FTP?

Jaki element sieci SIP określamy jako telefon IP?

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie otrzymywać adres IP?

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

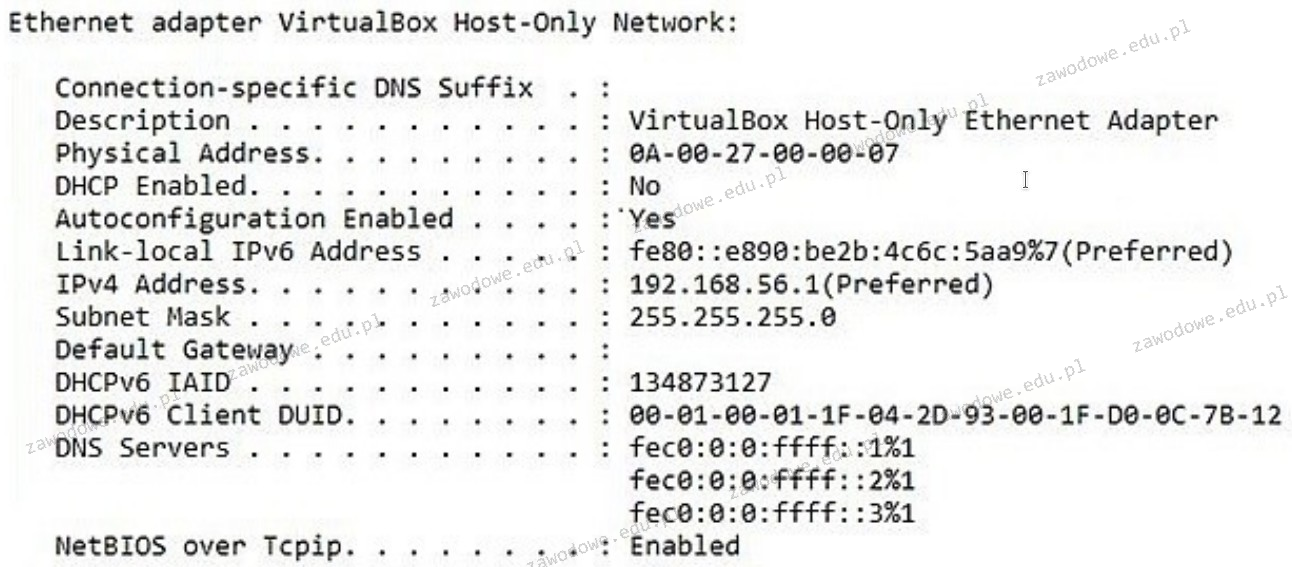

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Jakie zagrożenie nie jest eliminowane przez program firewall?

Który z poniższych programów służy do tworzenia kopii zapasowych systemu w systemie Windows?

Za przydzielanie czasu procesora do konkretnych zadań odpowiada

Na zaprezentowanej płycie głównej komputera złącza oznaczono cyframi 25 i 27

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?