Pytanie 1

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Która zasada zwiększa bezpieczeństwo w sieci?

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Co oznacza walidacja kodu programu?

Podstawowym celem środowisk IDE takich jak: IntelliJ IDEA, Eclipse, NetBeans jest programowanie w języku:

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Jakie zasady stosuje programowanie obiektowe?

Zaprezentowany symbol odnosi się do

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Wskaż algorytm sortowania, który nie jest stabilny?

W jaki sposób określa się wypadek związany z pracą?

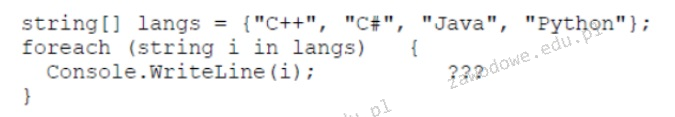

Wskaż poprawny komentarz jednoliniowy, który można dodać w linii 3 w miejscu znaków zapytania, aby był zgodny ze składnią i opisywał operację przeprowadzoną w tej linii?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Jaką nazwę elementu interfejsu należy wprowadzić w pierwszej linii kodu, na miejscu

Jakie znaczenie ma pojęcie "debugowanie" w kontekście programowania?

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

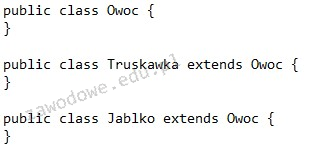

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

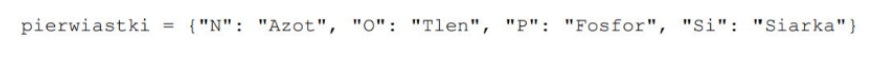

Zapisany kod w języku Python ilustruje

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

Kompilator może wygenerować błąd "incompatible types", gdy

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Jakie są różnice między kompilatorem a interpretem?

Programista może wykorzystać framework Angular do realizacji aplikacji

Jakie funkcje realizuje polecenie "git clone"?

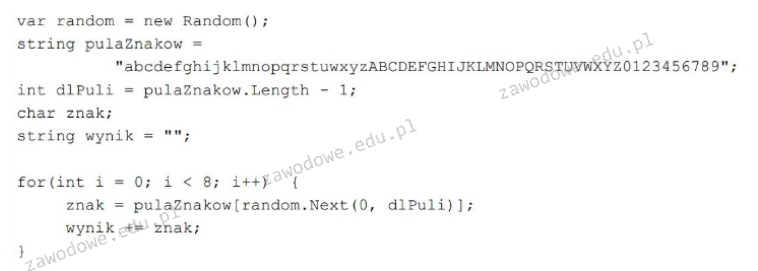

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

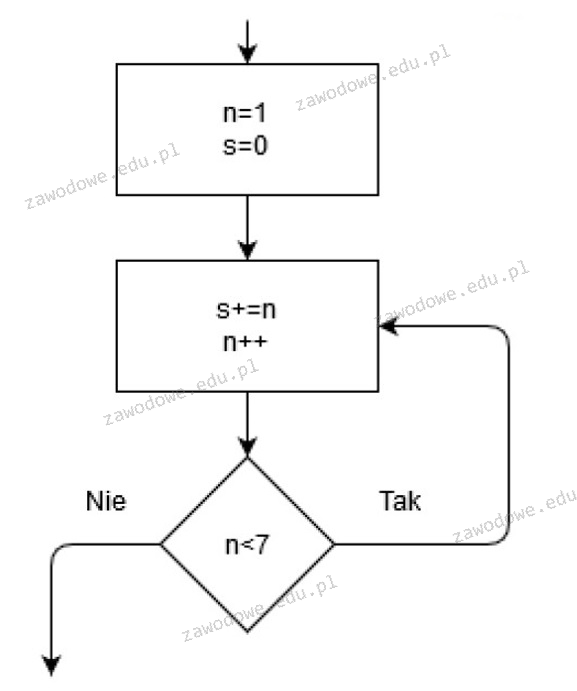

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

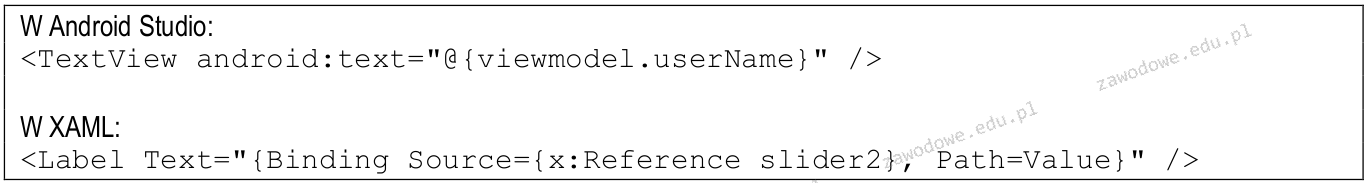

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

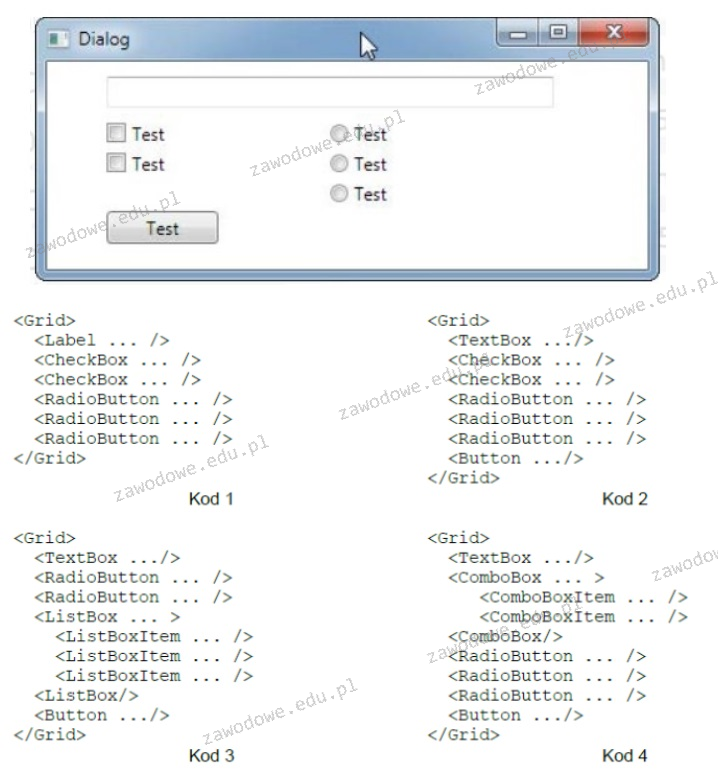

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

Jakie cechy posiada kod dopełniający do dwóch?