Pytanie 1

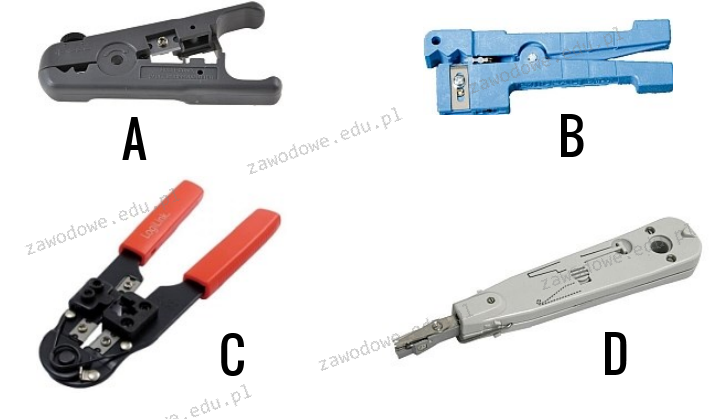

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

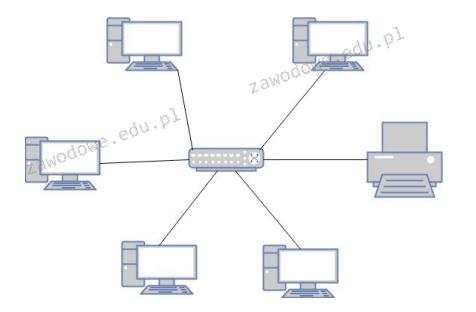

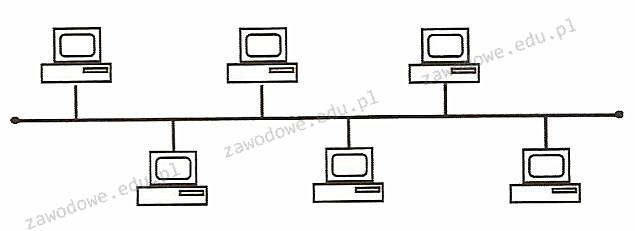

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

Protokół stosowany w sieciach komputerowych do zarządzania zdalnym terminalem w modelu klient-serwer, który nie gwarantuje bezpieczeństwa przekazywanych danych i funkcjonuje tylko w formacie tekstowym, to

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Co oznacza określenie średni czas dostępu w dyskach twardych?

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

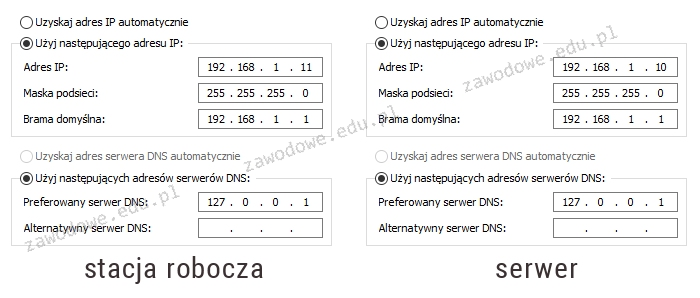

Na schemacie przedstawiono konfigurację protokołu TCP/IP pomiędzy serwerem a stacją roboczą. Na serwerze zainstalowano rolę DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca pozytywny wynik, natomiast na stacji roboczej jest on negatywny. Jakie zmiany należy wprowadzić w konfiguracji, aby usługa DNS na stacji funkcjonowała poprawnie?

Która z cyfr w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

Jaki jest adres rozgłoszeniowy w sieci mającej adres IPv4 192.168.0.0/20?

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

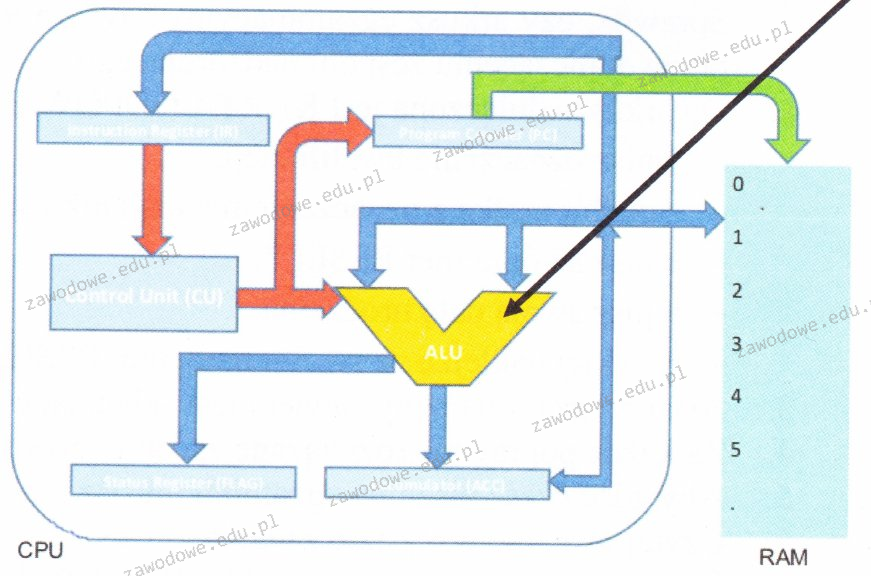

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

Zgodnie z ustawą z 14 grudnia 2012 roku o odpadach, wymagane jest

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

Jakie są prędkości przesyłu danych w sieciach FDDI (ang. Fiber Distributed Data Interface) wykorzystujących technologię światłowodową?

W jaki sposób skonfigurować zaporę Windows, aby spełniała zasady bezpieczeństwa i umożliwiała użycie polecenia ping do weryfikacji komunikacji z innymi urządzeniami w sieci?

Który adres IP jest zaliczany do klasy B?

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

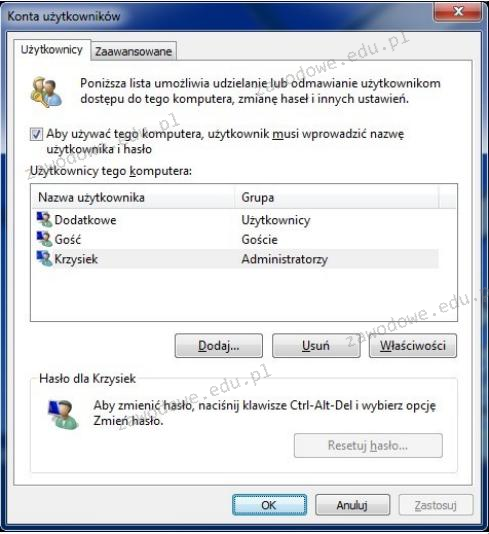

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

Jakie stwierdzenie dotyczące konta użytkownika Active Directory w systemie Windows jest właściwe?

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

Użycie którego z urządzeń może prowadzić do wzrostu liczby kolizji pakietów w sieci?

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

Na ilustracji ukazano sieć o układzie

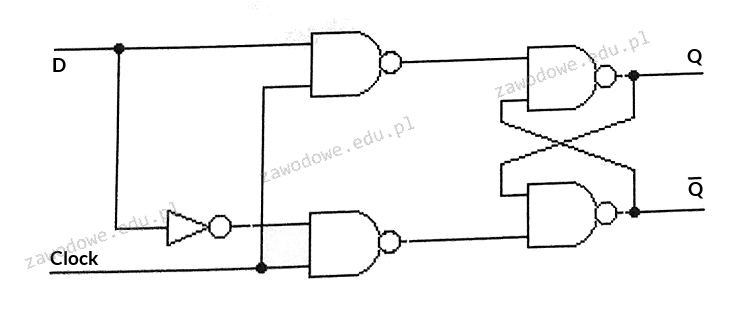

Jak wygląda schemat połączeń bramek logicznych?

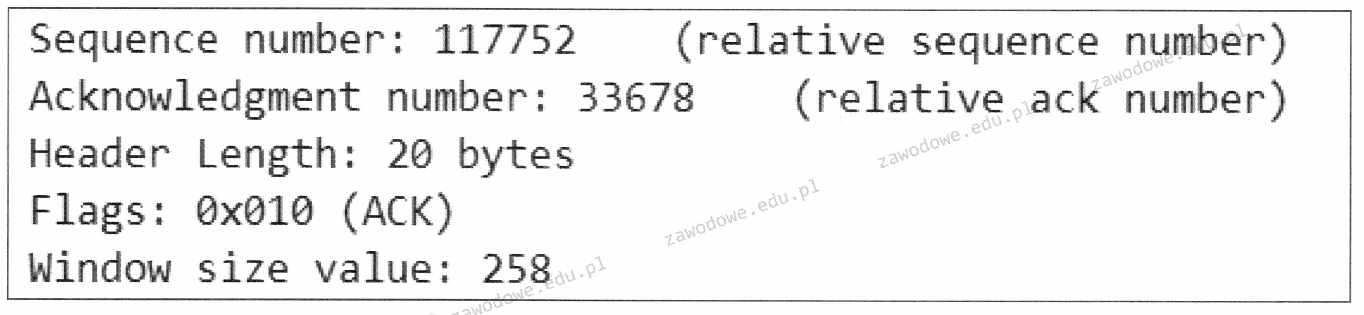

Z jakim protokołem związane są terminy 'sequence number' oraz 'acknowledgment number'?

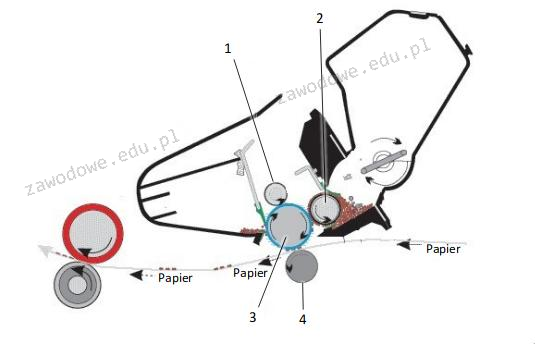

Na schemacie ilustrującym konstrukcję drukarki, w której toner jest nierównomiernie dostarczany do bębna, należy wskazać wałek magnetyczny oznaczony numerem

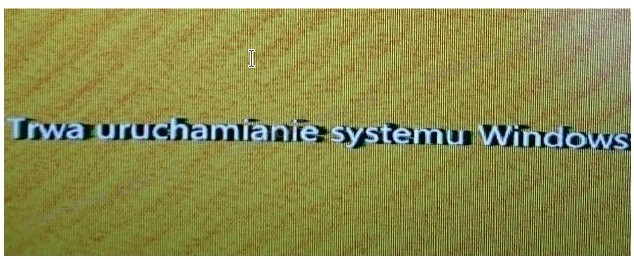

Zgłoszona awaria ekranu laptopa może być wynikiem

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?

System operacyjny został poddany atakowi przez oprogramowanie szpiegujące. Po usunięciu problemów, aby zapobiec przyszłym atakom, należy

Do jakiego pomiaru wykorzystywany jest watomierz?

W systemie Windows za pomocą komendy assoc można

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

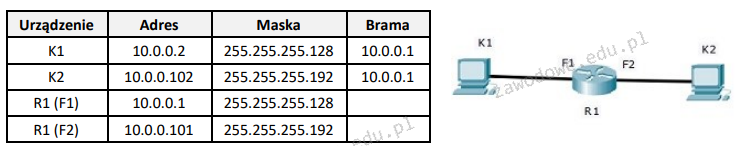

Komputery K1 i K2 nie są w stanie nawiązać komunikacji. Adresy urządzeń zostały przedstawione w tabeli. Co należy zmienić, aby przywrócić połączenie w sieci?

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli