Pytanie 1

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

Kasety z drukarek po zakończeniu użytkowania powinny zostać

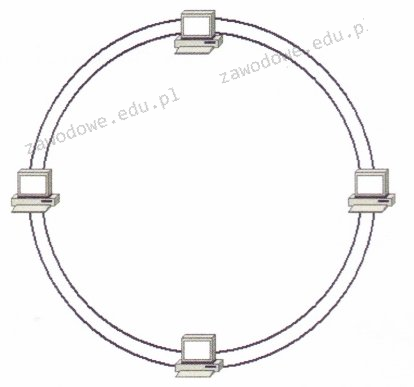

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

Ile jest klawiszy funkcyjnych na klawiaturze w układzie QWERTY?

Po zainstalowaniu systemu z domyślnymi parametrami, Windows XP nie obsługuje tego systemu plików.

W systemie Windows 7, aby skopiować katalog c:\est wraz ze wszystkimi podkatalogami na zewnętrzny dysk, należy zastosować polecenie

Zjawisko przesłuchu w sieciach komputerowych polega na

W systemie Linux zarządzanie parametrami transmisji w sieciach bezprzewodowych jest możliwe dzięki

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Jakie polecenie powinien zastosować użytkownik systemu Linux, aby wydobyć zawartość archiwum o nazwie dane.tar?

CommView oraz WireShark to aplikacje wykorzystywane do

W topologii gwiazdy każde urządzenie działające w sieci jest

Oblicz całkowity koszt kabla UTP Cat 6, który służy do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia długość między punktem abonenckim a punktem dystrybucyjnym wynosi 8m oraz że cena brutto za 1m kabla to 1zł. W obliczeniach uwzględnij dodatkowy zapas 2m kabla dla każdego punktu abonenckiego.

Urządzenie przedstawione na ilustracji oraz jego dane techniczne mogą być użyte do pomiarów rodzaju okablowania

Którego z poniższych zadań nie wykonują serwery plików?

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Podstawowym zadaniem mechanizmu Plug and Play jest

Na ilustracji zaprezentowany jest graficzny symbol

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Licencja Windows OEM nie umożliwia wymiany

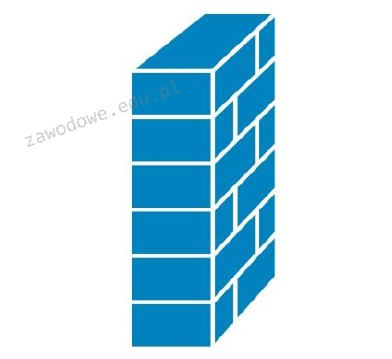

Które z urządzeń sieciowych jest przedstawione na grafice?

Administrator systemu Windows zauważył znaczne spowolnienie działania komputera spowodowane niską ilością dostępnej pamięci RAM. W celu zidentyfikowania programu, który zużywa jej najwięcej, powinien skorzystać z narzędzia

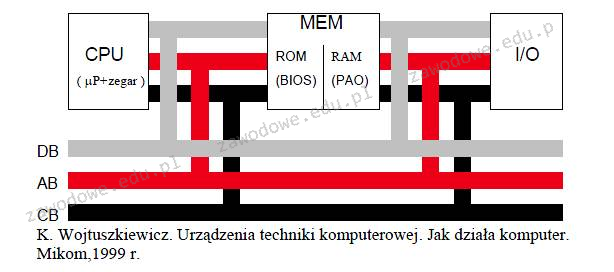

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Które z poniższych poleceń w systemie Linux NIE pozwala na przeprowadzenie testów diagnostycznych sprzętu komputerowego?

Jakie polecenie powinno się wykorzystać do zainstalowania pakietów Pythona w systemie Ubuntu z oficjalnego repozytorium?

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Jak wygląda liczba 257 w systemie dziesiętnym?

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

Na ilustracji ukazano port w komputerze, który służy do podłączenia

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

Protokół kontrolny z rodziny TCP/IP, który odpowiada między innymi za identyfikację usterek w urządzeniach sieciowych, to

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Jakie polecenie w systemie Linux jest używane do planowania zadań?

Możliwość weryfikacji poprawności działania pamięci RAM można uzyskać za pomocą programu diagnostycznego