Pytanie 1

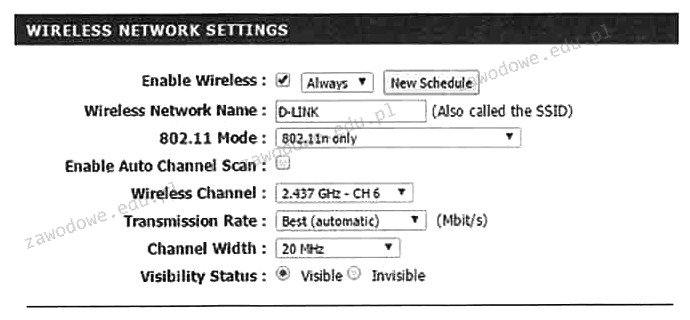

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Zjawisko przesłuchu w sieciach komputerowych polega na

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

Element trwale zainstalowany, w którym znajduje się zakończenie poziomego okablowania strukturalnego abonenta, to

Jakie znaczenie ma parametr NEXT w kontekście pomiarów systemów okablowania strukturalnego?

W wyniku polecenia net accounts /MINPWLEN:11 w systemie Windows, wartość 11 będzie przypisana do

Zgodnie z normą Fast Ethernet 100Base-TX, maksymalna długość kabla miedzianego UTP kategorii 5e, który łączy bezpośrednio dwa urządzenia sieciowe, wynosi

Jakie urządzenie stosuje technikę detekcji zmian w pojemności elektrycznej do sterowania kursorem na monitorze?

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

Medium transmisyjne, które jest odporne na zakłócenia elektromagnetyczne i atmosferyczne, to

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

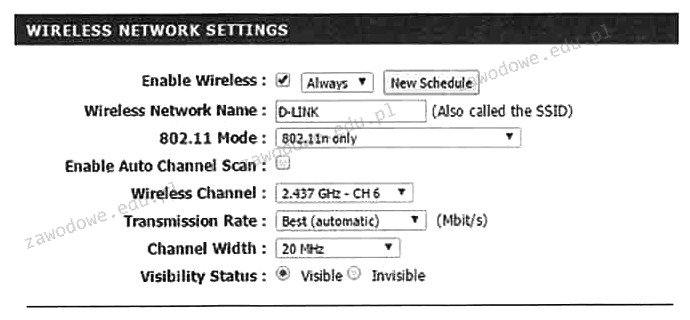

Dane przedstawione na ilustracji są rezultatem działania komendy

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Jaką maskę domyślną posiada adres IP klasy B?

W drukarce laserowej do stabilizacji druku na papierze używane są

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

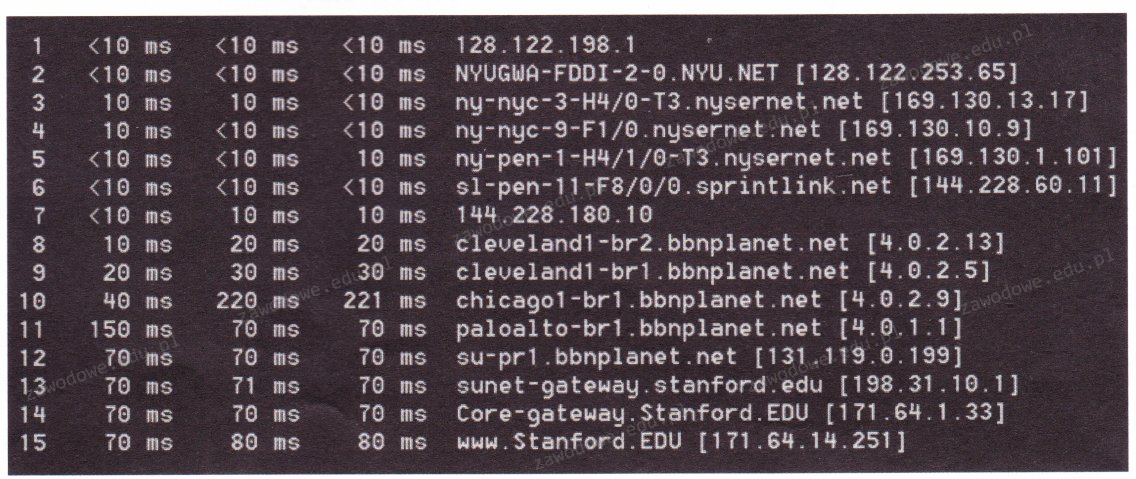

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

W dokumentacji technicznej głośnika komputerowego oznaczenie "10 W" dotyczy jego

Do czego służy polecenie 'ping' w systemie operacyjnym?

Komputer posiada mysz bezprzewodową, ale kursor nie porusza się gładko, tylko "skacze" na ekranie. Możliwą przyczyną problemu z urządzeniem może być

Jakie polecenie pozwala na przeprowadzenie aktualizacji do nowszej wersji systemu Ubuntu Linux?

Który z poniższych programów NIE służy do testowania sieci komputerowej w celu wykrywania problemów?

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby zaktualizować wszystkie pakiety (cały system) do najnowszej wersji, łącznie z nowym jądrem?

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

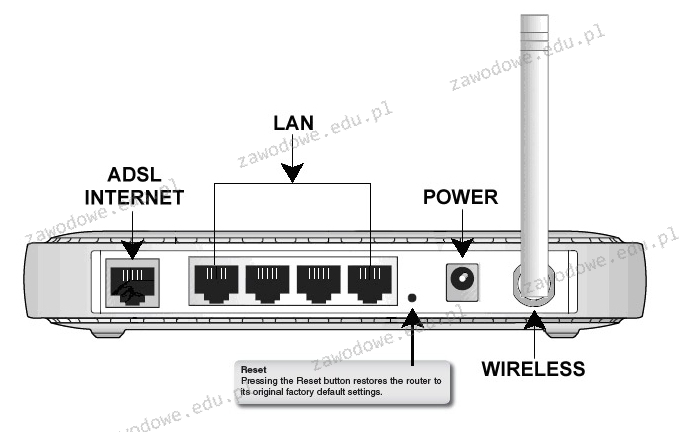

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Aby uniknąć utraty danych w aplikacji do ewidencji uczniów, po zakończonej pracy każdego dnia należy wykonać

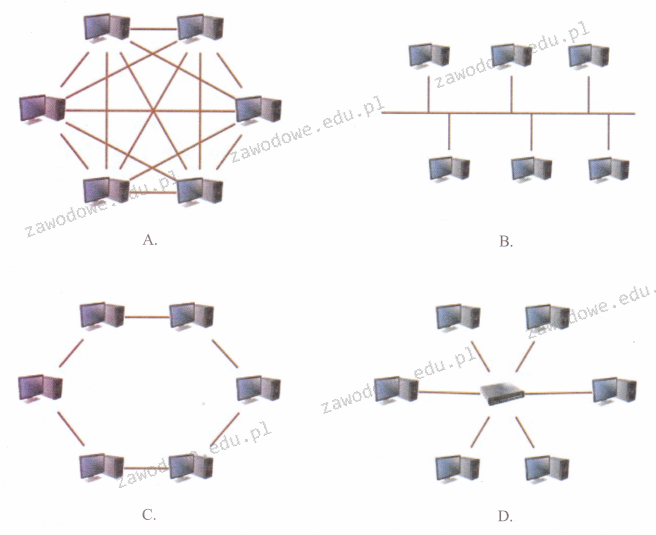

Na ilustracji przedstawiony jest schemat konstrukcji logicznej

Jak określić długość prefiksu adresu sieci w adresie IPv4?

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Jak określana jest transmisja w obie strony w sieci Ethernet?

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

Który z podanych elementów jest częścią mechanizmu drukarki igłowej?

Wykorzystane kasety od drukarek powinny być