Pytanie 1

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

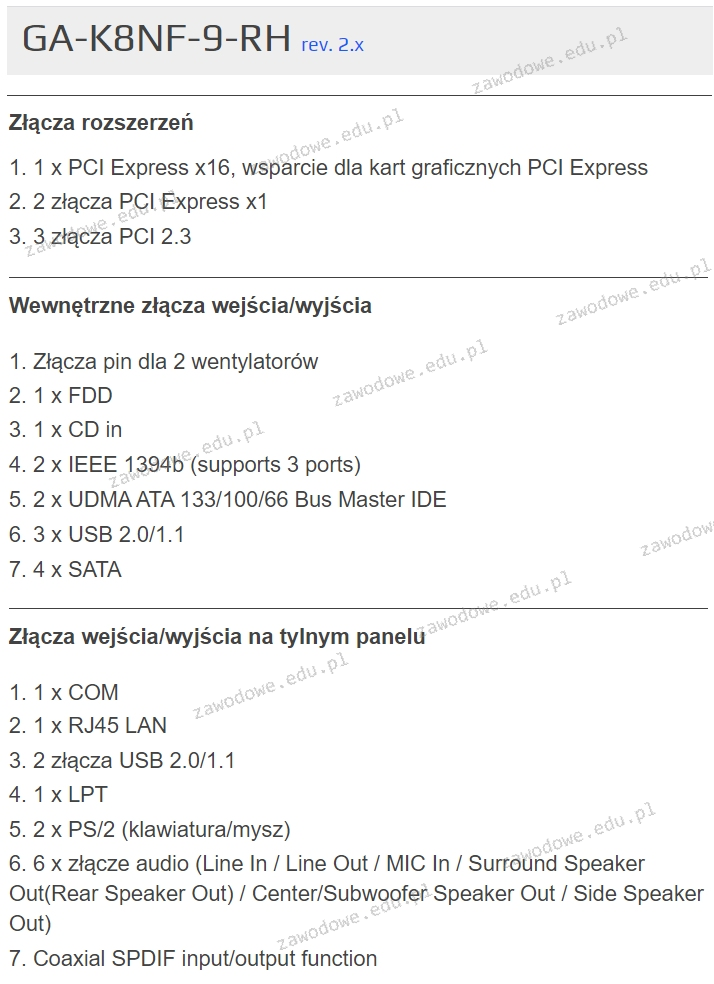

Na ilustracji ukazano fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z informacji wynika, że maksymalna liczba kart rozszerzeń, które można zainstalować (pomijając złącza USB), wynosi

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wybrania awaryjnego trybu uruchamiania systemu Windows. Mimo to klawiatura działa prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Autor oprogramowania zamieszczonego powyżej udziela zgody na jego nieodpłatne wykorzystywanie wyłącznie w przypadku

Adres IP serwera, na którym znajduje się domena www.wp.pl to 212.77.98.9. Jakie mogą być przyczyny sytuacji przedstawionej na zrzucie ekranu?

C:\>ping 212.77.98.9

Pinging 212.77.98.9 with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=7ms TTL=55

Reply from 212.77.98.9: bytes=32 time=7ms TTL=55

Reply from 212.77.98.9: bytes=32 time=8ms TTL=55

Reply from 212.77.98.9: bytes=32 time=7ms TTL=55

Ping statistics for 212.77.98.9:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 7ms, Maximum = 11ms, Average = 8ms

C:\>ping wp.pl

Ping request could not find host wp.pl. Please

check the name and try again.

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Prawo osobiste twórcy do oprogramowania komputerowego

Czym jest NAS?

Jakiego portu używa protokół FTP (File transfer Protocol)?

Narzędzie pokazane na ilustracji służy do

Która z wymienionych technologii pamięci RAM wykorzystuje oba zbocza sygnału zegarowego do przesyłania danych?

Czym jest skrót MAN w kontekście sieci?

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

Według specyfikacji JEDEC standardowe napięcie zasilania modułów RAM DDR3L o niskim napięciu wynosi

Jaką usługę obsługuje port 3389?

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

Podaj polecenie w systemie Windows Server, które umożliwia usunięcie jednostki organizacyjnej z katalogu.

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Aby podłączyć dysk z interfejsem SAS, należy użyć kabla przedstawionego na diagramie

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

Tester strukturalnego okablowania umożliwia weryfikację

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

W dokumentacji technicznej wydajność głośnika połączonego z komputerem wyraża się w jednostce:

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

Jakie informacje można uzyskać za pomocą programu Wireshark?

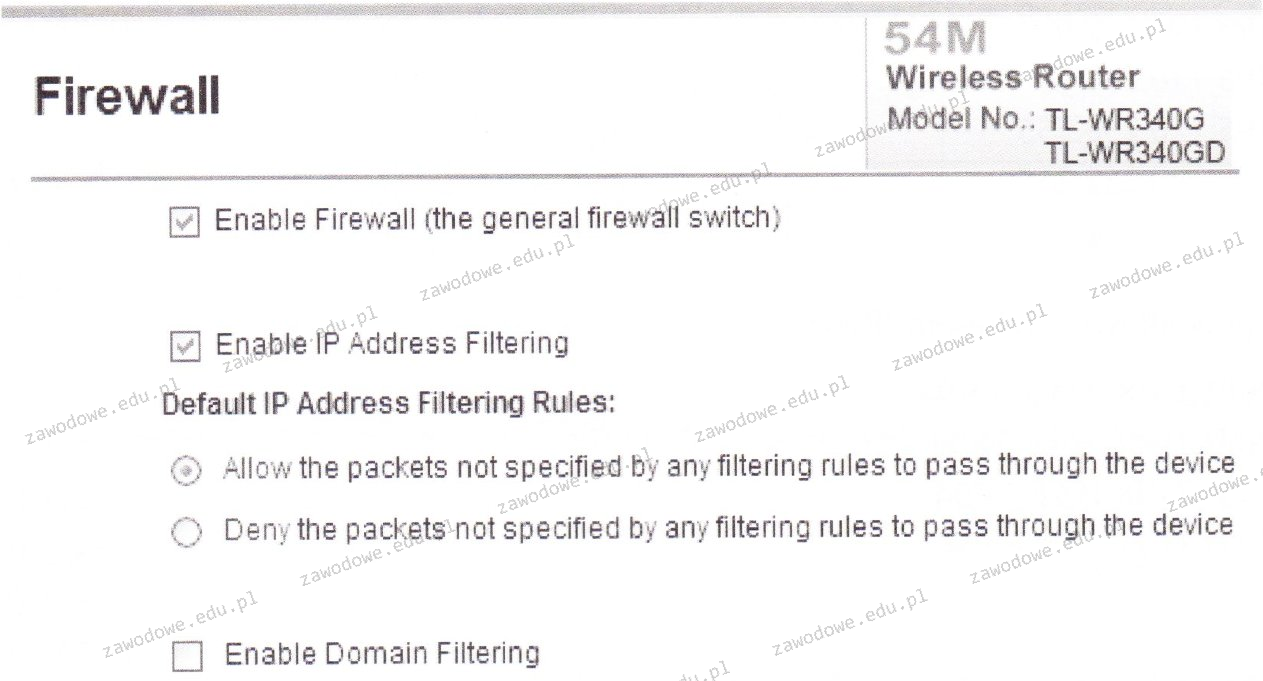

Na rysunku poniżej przedstawiono ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

W komputerze o parametrach przedstawionych w tabeli konieczna jest wymiana karty graficznej na kartę GeForce GTX 1070 Ti Titanium 8G DDR5, PCI EX-x16 3.0, 256b, 1683 MHz/1607 MHz, Power consumption 180W, 3x DP, 2x HDMI, recommended power supply 500W, DirectX 12, OpenGL 4.5. W związku z tym należy również zaktualizować

| Podzespół | Parametry | Pobór mocy [W] |

|---|---|---|

| Procesor Intel i5 | Cores: 6, Threads: 6, 2.8 GHz, Tryb Turbo: 4.0 GHz, s-1151 | 30 |

| Moduł pamięci DDR3 | Taktowanie: 1600 MHz, 8 GB (1x8 GB), CL 9 | 6 |

| Monitor LCD | Powłoka: matowa, LED, VGA x1, HDMI x1, DP x1 | 40 |

| Mysz i klawiatura | przewodowa, interfejs: USB | 2 |

| Płyta główna | 2x PCI Ex-x16 3.0, D-Sub x1, USB 2.0 x2, RJ-45 x1, USB 3.1 gen 1 x4, DP x1, PS/2 x1, DDR3, s-1151, 4xDDR4 (Max: 64 GB) | 35 |

| Karta graficzna | 3x DP, 1x DVI-D, 1x HDMI, 2 GB GDDR3 | 150 |

| Dysk twardy 7200 obr/min | 1 TB, SATA III (6 Gb/s), 64 MB | 16 |

| Zasilacz | Moc: 300W | --- |

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

Które z poniższych twierdzeń nie odnosi się do pamięci cache L1?

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

Zaprezentowane narzędzie jest wykorzystywane do

Urządzenie peryferyjne pokazane na ilustracji to skaner biometryczny, który do autoryzacji wykorzystuje