Pytanie 1

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Jakie połączenie bezprzewodowe należy zastosować, aby mysz mogła komunikować się z komputerem?

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Jakie zakresy zostaną przydzielone przez administratora do adresów prywatnych w klasie C, przy użyciu maski 24 bitowej dla komputerów w lokalnej sieci?

Jaką komendę należy wykorzystać, aby uzyskać informację o rekordzie MX dla podanej domeny?

Podstawowy rekord uruchamiający na dysku twardym to

W systemie Linux można uzyskać listę wszystkich założonych kont użytkowników, wykorzystując polecenie

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

Który typ drukarki powinien być wykorzystany w dziale sprzedaży hurtowni materiałów budowlanych do tworzenia faktur na papierze samokopiującym, aby uzyskać kopie wydruku?

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

Jakie polecenie w systemie Windows powinno być użyte do sprawdzania aktywnych połączeń karty sieciowej w komputerze?

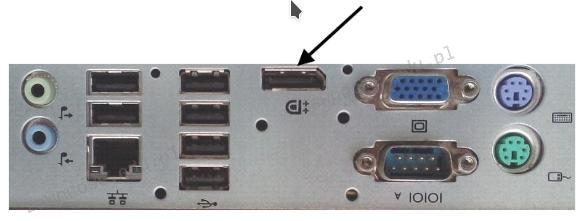

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

Ustal rozmiar klastra na podstawie zamieszczonego fragmentu komunikatu systemu WINDOWS, który pojawia się po zakończeniu działania programu format a:

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

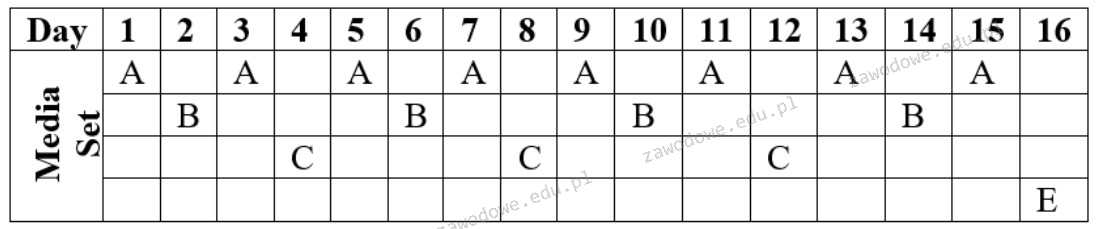

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem

Do czego służy oprogramowanie Microsoft Hyper-V?

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Aby przekształcić zeskanowany obraz w tekst, należy użyć oprogramowania, które wykorzystuje metody

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?

Na płycie głównej doszło do awarii zintegrowanej karty sieciowej. Komputer nie ma dysku twardego ani innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie mają napędów, a wszystko "czyta" się z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

Jakie jest rozwinięcie skrótu, który odnosi się do usług mających na celu m.in. nadawanie priorytetów przesyłanym pakietom oraz zarządzanie przepustowością w sieci?

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

Określenie najlepszej trasy dla połączenia w sieci to

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

Który z protokołów jest wykorzystywany w telefonii VoIP?

W dokumentacji technicznej procesora znajdującego się na płycie głównej komputera, jaką jednostkę miary stosuje się do określenia szybkości zegara?

Jakiego typu wkrętak należy użyć do wypięcia dysku twardego mocowanego w laptopie za pomocą podanych śrub?

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Zastosowanie programu Wireshark polega na

Jakie urządzenie sieciowe powinno zastąpić koncentrator, aby podzielić sieć LAN na cztery odrębne domeny kolizji?

Jaką liczbę bitów posiada adres logiczny IPv6?

Jaki protokół wykorzystuje usługa VPN do hermetyzacji pakietów IP w publicznej sieci?

Użytkownicy sieci Wi-Fi zauważyli zakłócenia oraz częste przerwy w połączeniu. Przyczyną tej sytuacji może być

W jaki sposób powinno się wpisać w formułę arkusza kalkulacyjnego odwołanie do komórki B3, aby przy przenoszeniu tej formuły w inne miejsce arkusza odwołanie do komórki B3 pozostało stałe?

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

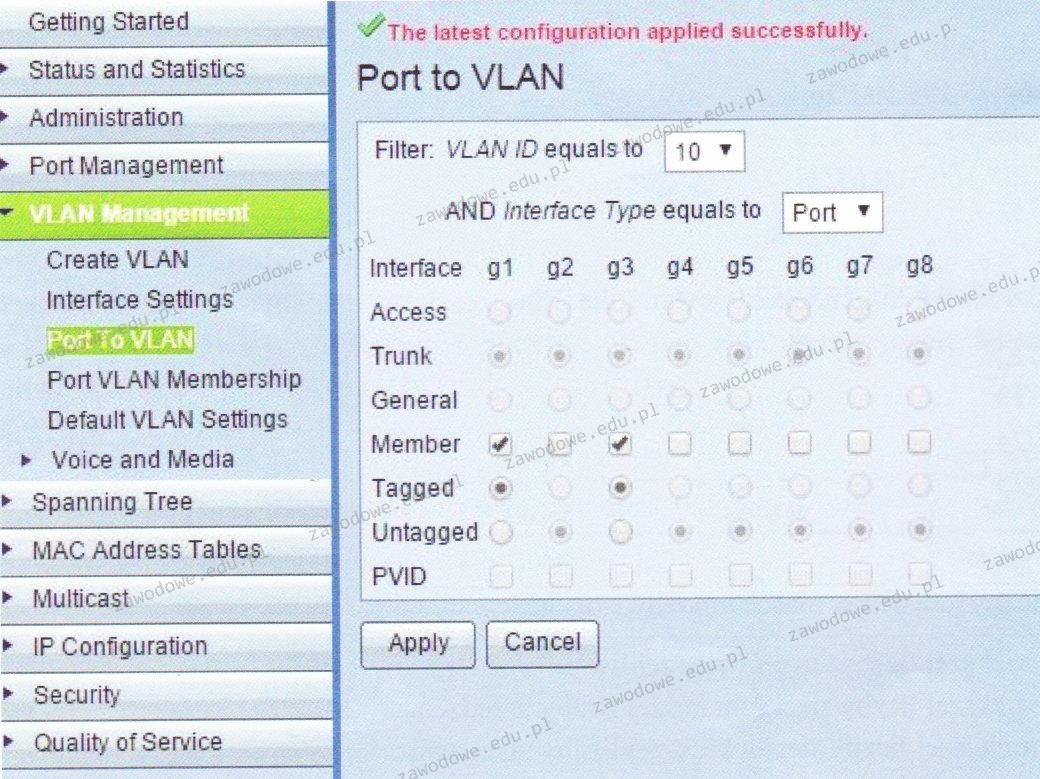

Na ilustracji przedstawiona jest konfiguracja

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?