Pytanie 1

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

W celu zainstalowania systemu openSUSE oraz dostosowania jego ustawień, można skorzystać z narzędzia

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

Parametr pamięci RAM określany czasem jako opóźnienie definiuje się jako

Jakie urządzenie ilustruje ten rysunek?

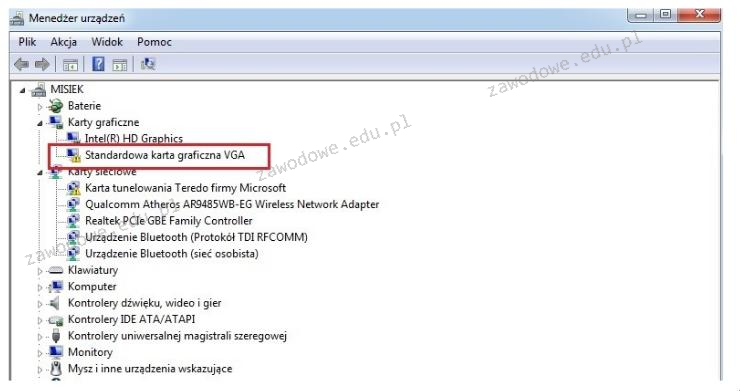

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

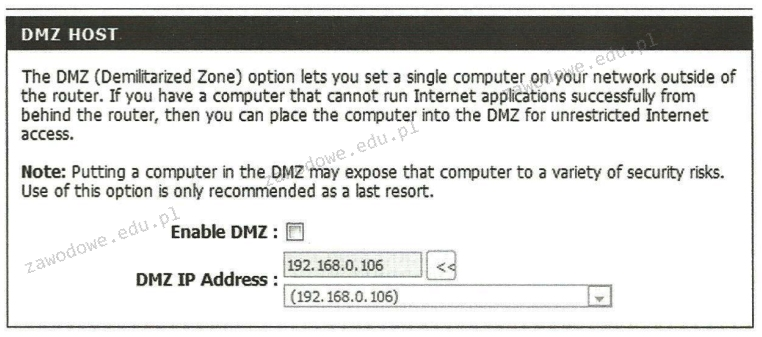

Na ilustracji zaprezentowano zrzut ekranu z ustawień DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer o adresie IP 192.168.0.106

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Jak nazywa się pamięć podręczna?

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

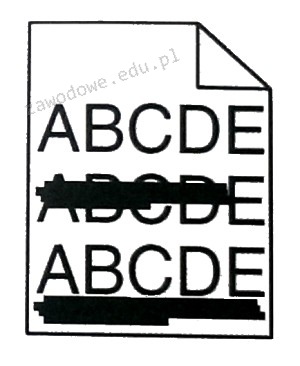

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Jaką komendę należy wykorzystać, aby uzyskać informację o rekordzie MX dla podanej domeny?

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Brak odpowiedzi na to pytanie.

Czym jest licencja OEM?

Brak odpowiedzi na to pytanie.

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Brak odpowiedzi na to pytanie.

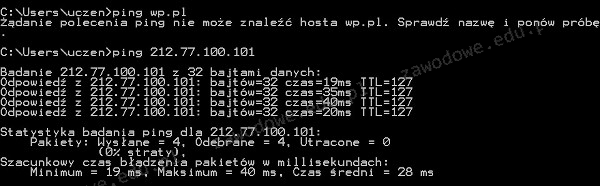

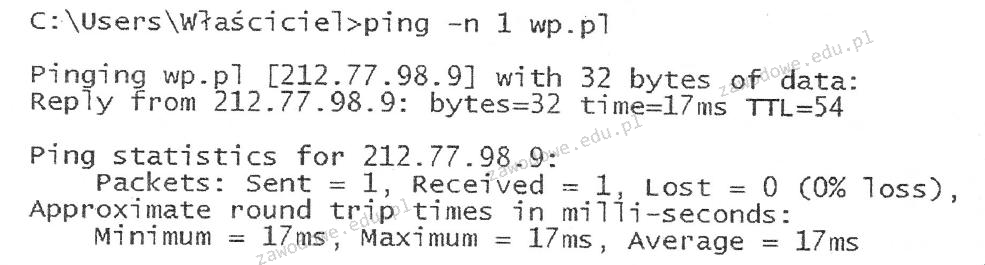

Podczas testowania połączeń sieciowych za pomocą polecenia ping użytkownik otrzymał wyniki przedstawione na rysunku. Jakie może być źródło braku odpowiedzi serwera przy pierwszym teście, zakładając, że domena wp.pl ma adres 212.77.100.101?

Brak odpowiedzi na to pytanie.

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

Brak odpowiedzi na to pytanie.

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

W tabeli zaprezentowano parametry trzech dysków twardych w standardzie Ultra320 SCSI. Te dyski są w stanie osiągnąć maksymalny transfer wewnętrzny

| Rotational Speed | 10,025 rpm | ||

| Capacity (Formatted) | 73.5GB | 147GB | 300GB |

| Number of Heads | 2 | 5 | 8 |

| Number of Disks | 1 | 3 | 4 |

| Internal Transfer Rate | Up to 132 MB/s | ||

| Interface Transfer Rate | NP/NC = 320MB/s, FC = 200MB/s | ||

| Buffer Size | |||

| Average Seek (Read/Write) | 4.5/5.0 ms | ||

| Track-to-Track Seek/Read/Write | 0.2ms/0.4ms | ||

| Maximum Seek (Read/Write) | 10/11 ms | ||

| Average Latency | 2.99 ms | ||

| Power Consumption (Idle) | NP/NC = 9.5W, FC = 10.5W | ||

| Acoustic Noise | 3.4 bels | ||

| Shock - Operating/Non-Operating | 65G/225G 2ms | ||

Brak odpowiedzi na to pytanie.

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Brak odpowiedzi na to pytanie.

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Brak odpowiedzi na to pytanie.

Optyczna rozdzielczość to jeden z atrybutów

Brak odpowiedzi na to pytanie.

Użytkownik systemu Linux, który pragnie usunąć konto innej osoby wraz z jej katalogiem domowym, powinien użyć polecenia

Brak odpowiedzi na to pytanie.

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Brak odpowiedzi na to pytanie.

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

Brak odpowiedzi na to pytanie.

Mysz bezprzewodowa jest podłączona do komputera, jednak kursor nie porusza się gładko i „skacze” po ekranie. Możliwą przyczyną problemu z urządzeniem może być

Brak odpowiedzi na to pytanie.

Jaki poziom macierzy RAID umożliwia równoległe zapisywanie danych na wielu dyskach działających jako jedno urządzenie?

Brak odpowiedzi na to pytanie.

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Brak odpowiedzi na to pytanie.

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Brak odpowiedzi na to pytanie.

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

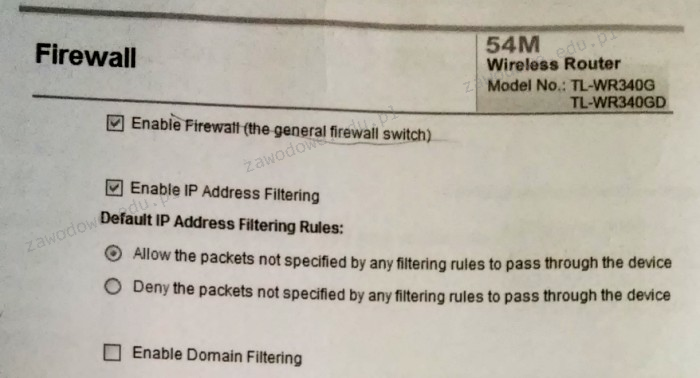

Poniższy rysunek ilustruje ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Brak odpowiedzi na to pytanie.

Zasada dostępu do medium CSMA/CA jest wykorzystywana w sieci o specyfikacji

Brak odpowiedzi na to pytanie.

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Brak odpowiedzi na to pytanie.

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Brak odpowiedzi na to pytanie.