Pytanie 1

Komputer stracił łączność z siecią. Jakie działanie powinno być podjęte w pierwszej kolejności, aby naprawić problem?

Wynik: 4/40 punktów (10,0%)

Wymagane minimum: 20 punktów (50%)

Komputer stracił łączność z siecią. Jakie działanie powinno być podjęte w pierwszej kolejności, aby naprawić problem?

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Okablowanie strukturalne klasyfikuje się jako część infrastruktury

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

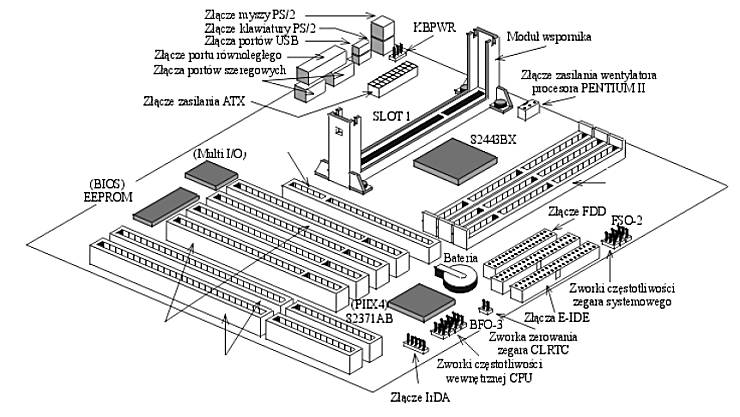

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Brak odpowiedzi na to pytanie.

Program iftop działający w systemie Linux ma na celu

Brak odpowiedzi na to pytanie.

Standard IEEE 802.11b dotyczy typu sieci

Brak odpowiedzi na to pytanie.

"Gorące podłączenie" ("Hot plug") oznacza, że urządzenie, które jest podłączane, ma

Brak odpowiedzi na to pytanie.

Jakiego typu macierz RAID nie zapewnia odporności na awarie żadnego z dysków tworzących jej strukturę?

Brak odpowiedzi na to pytanie.

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Brak odpowiedzi na to pytanie.

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Brak odpowiedzi na to pytanie.

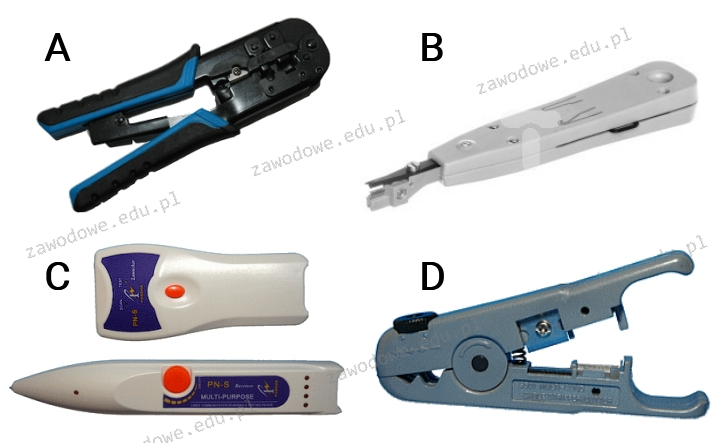

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Brak odpowiedzi na to pytanie.

Wykorzystane kasety od drukarek powinny być

Brak odpowiedzi na to pytanie.

Metoda transmisji żetonu (ang. token) znajduje zastosowanie w topologii

Brak odpowiedzi na to pytanie.

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Brak odpowiedzi na to pytanie.

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Brak odpowiedzi na to pytanie.

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Brak odpowiedzi na to pytanie.

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Brak odpowiedzi na to pytanie.

Która z poniższych topologii sieciowych charakteryzuje się centralnym węzłem, do którego podłączone są wszystkie inne urządzenia?

Brak odpowiedzi na to pytanie.

Ustal rozmiar klastra na podstawie zamieszczonego fragmentu komunikatu systemu WINDOWS, który pojawia się po zakończeniu działania programu format a:

Brak odpowiedzi na to pytanie.

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Brak odpowiedzi na to pytanie.

ile bajtów odpowiada jednemu terabajtowi?

Brak odpowiedzi na to pytanie.

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Brak odpowiedzi na to pytanie.

W systemie Windows pamięć wirtualna ma na celu

Brak odpowiedzi na to pytanie.

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

Brak odpowiedzi na to pytanie.

Substancją używaną w drukarkach 3D jest

Brak odpowiedzi na to pytanie.

Zjawisko crosstalk, które występuje w sieciach komputerowych, polega na

Brak odpowiedzi na to pytanie.

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

Brak odpowiedzi na to pytanie.

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Brak odpowiedzi na to pytanie.

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

Brak odpowiedzi na to pytanie.

Metoda zwana rytownictwem dotyczy zasady działania plotera

Brak odpowiedzi na to pytanie.

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?

Brak odpowiedzi na to pytanie.

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Brak odpowiedzi na to pytanie.

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

Brak odpowiedzi na to pytanie.

Wszystkie ustawienia użytkowników komputera są przechowywane w gałęzi rejestru oznaczonej akronimem

Brak odpowiedzi na to pytanie.

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

Brak odpowiedzi na to pytanie.

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

Brak odpowiedzi na to pytanie.

Jaką długość ma maska sieci dla adresów z klasy B?

Brak odpowiedzi na to pytanie.

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Brak odpowiedzi na to pytanie.