Pytanie 1

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Jakie narzędzie w systemie Windows służy do przeglądania informacji dotyczących problemów z systemem?

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

Podczas tworzenia sieci kablowej o maksymalnej prędkości przesyłu danych wynoszącej 1 Gb/s, w której maksymalna odległość między punktami sieci nie przekracza 100 m, należy zastosować jako medium transmisyjne

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Zjawisko crosstalk, które występuje w sieciach komputerowych, polega na

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

Jaki procesor powinien być zastosowany podczas składania komputera stacjonarnego opartego na płycie głównej Asus M5A78L-M/USB3 AMD760G socket AM3+?

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

Jaki tryb funkcjonowania Access Pointa jest wykorzystywany do umożliwienia urządzeniom bezprzewodowym łączności z przewodową siecią LAN?

Aby stworzyć partycję w systemie Windows, należy skorzystać z narzędzia

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

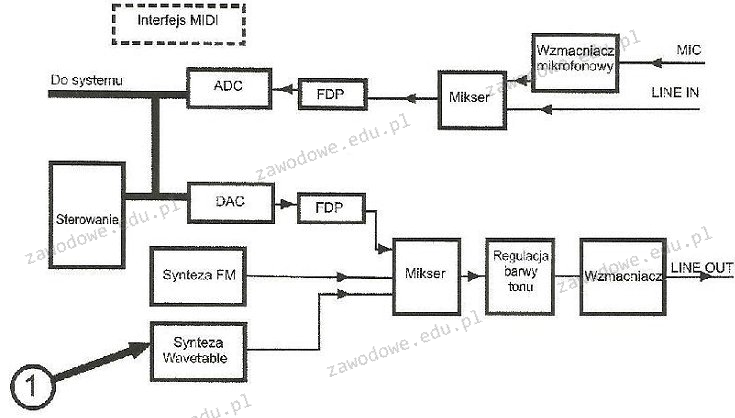

Element wskazany cyfrą 1 na diagramie karty dźwiękowej?

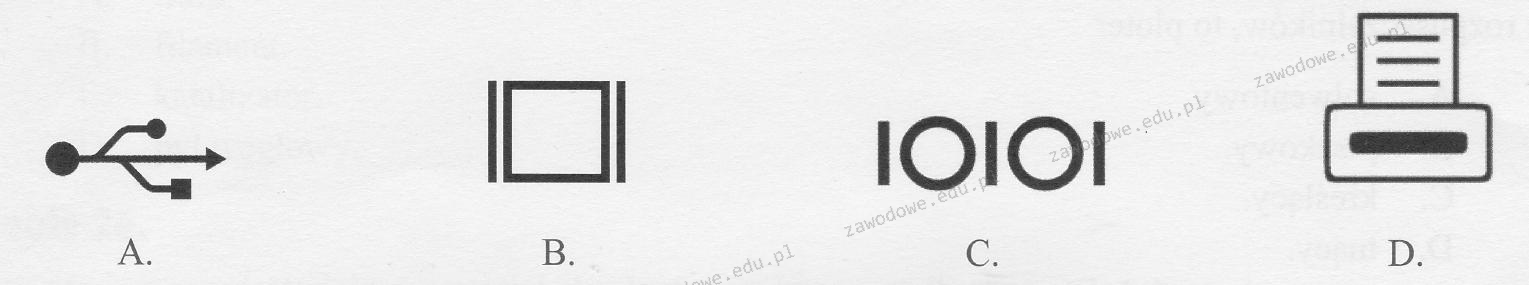

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Jakie informacje zwraca polecenie netstat -a w systemie Microsoft Windows?

Adware to rodzaj oprogramowania

Jaką metodę stosuje się do dostępu do medium transmisyjnego z wykrywaniem kolizji w sieciach LAN?

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

Aby osiągnąć prędkość przesyłania danych 100 Mbps w sieci lokalnej, wykorzystano karty sieciowe działające w standardzie Fast Ethernet, kabel typu UTP o odpowiedniej kategorii oraz przełącznik (switch) zgodny z tym standardem. Taka sieć jest skonstruowana w topologii

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

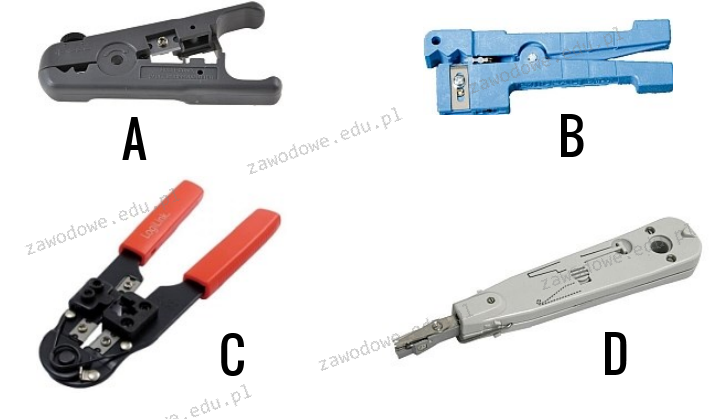

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

Jakie urządzenie sieciowe umożliwia połączenie lokalnej sieci LAN z rozległą siecią WAN?

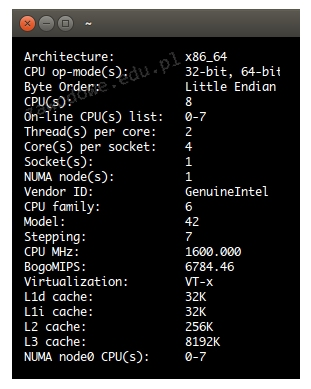

Diagnostykę systemu Linux można przeprowadzić używając polecenia

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

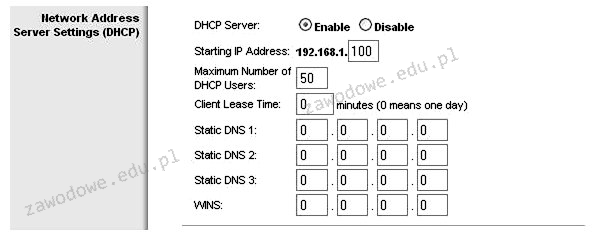

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

Jakie urządzenie ilustruje zamieszczony rysunek?

Oblicz całkowity koszt zainstalowania okablowania strukturalnego z 5 punktów abonenckich do panelu krosowego, łącznie z wykonaniem przewodów do stacji roboczych. W tym celu wykorzystano 50m kabla UTP. Punkt abonencki składa się z 2 gniazd typu RJ45.

Aby oddzielić komputery działające w sieci z tym samym adresem IPv4, które są podłączone do zarządzalnego przełącznika, należy przypisać

W systemie Linux, jakie polecenie służy do zmiany hasła użytkownika?

passwd w systemie Linux jest podstawowym narzędziem do zmiany hasła użytkownika. Działa ono zarówno dla aktualnie zalogowanego użytkownika, jak i dla innych użytkowników, jeżeli mamy odpowiednie uprawnienia (zazwyczaj poprzez konto root). Gdy użytkownik wpisze passwd, system poprosi o nowe hasło i jego potwierdzenie. Ważne jest, by hasło było mocne, co oznacza, że powinno zawierać kombinację liter, cyfr oraz znaków specjalnych. Dobre praktyki branżowe zalecają regularną zmianę haseł, aby zwiększyć bezpieczeństwo systemu. Polecenie passwd jest integralną częścią systemów uniksowych i jest dostępne w większości dystrybucji Linuxa. Może być używane także w skryptach do automatyzacji administracji systemem. Moim zdaniem, znajomość tego polecenia jest kluczowa dla każdego administratora systemu, ponieważ hasła są podstawą bezpieczeństwa w sieci komputerowej.Który z podanych adresów należy do kategorii publicznych?