Pytanie 1

W systemie operacyjnym pojawił się problem z driverem TWAIN, który może uniemożliwiać prawidłowe funkcjonowanie

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

W systemie operacyjnym pojawił się problem z driverem TWAIN, który może uniemożliwiać prawidłowe funkcjonowanie

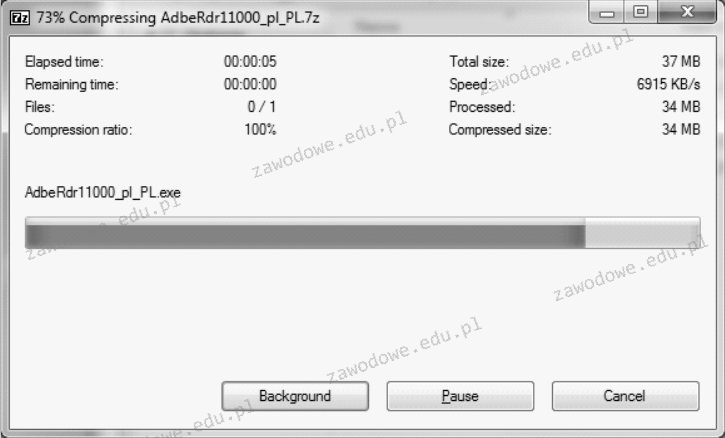

Na dołączonym obrazku ukazano proces

Czym jest postcardware?

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Dokument służący do zaprezentowania oferty cenowej dla inwestora dotyczącej wykonania robót instalacyjnych sieci komputerowej, to

Karta dźwiękowa, która może odtworzyć plik w formacie MP3, powinna być zaopatrzona w układ

Zgodnie z normą 802.3u technologia sieci FastEthernet 100Base-FX stosuje

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Jakie polecenie systemu Windows przedstawione jest na ilustracji?

Jakiego protokołu używa się do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Który symbol przedstawia przełącznik?

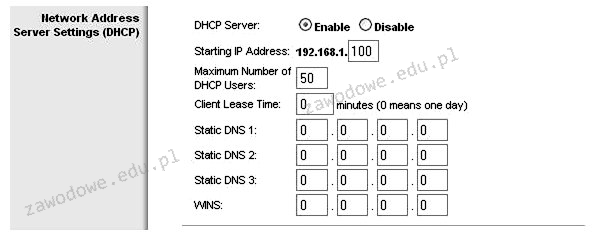

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

Funkcję S.M.A.R.T. w twardym dysku, która jest odpowiedzialna za nadzorowanie i wczesne ostrzeganie o możliwych awariach, można uruchomić poprzez

Każdy następny router IP na ścieżce pakietu

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Który z wymienionych składników stanowi element pasywny w sieci?

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

W sieciach komputerowych miarą prędkości przesyłu danych jest

Jaki skrót odpowiada poniższej masce podsieci: 255.255.248.0?

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

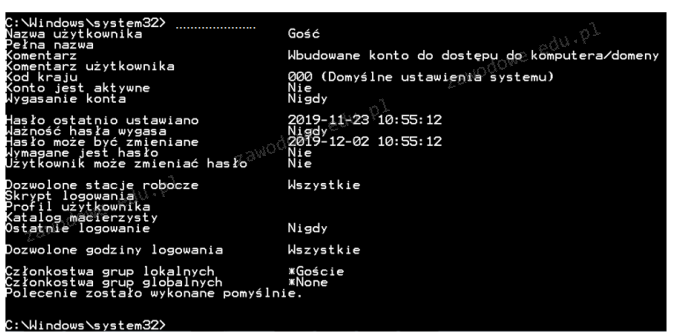

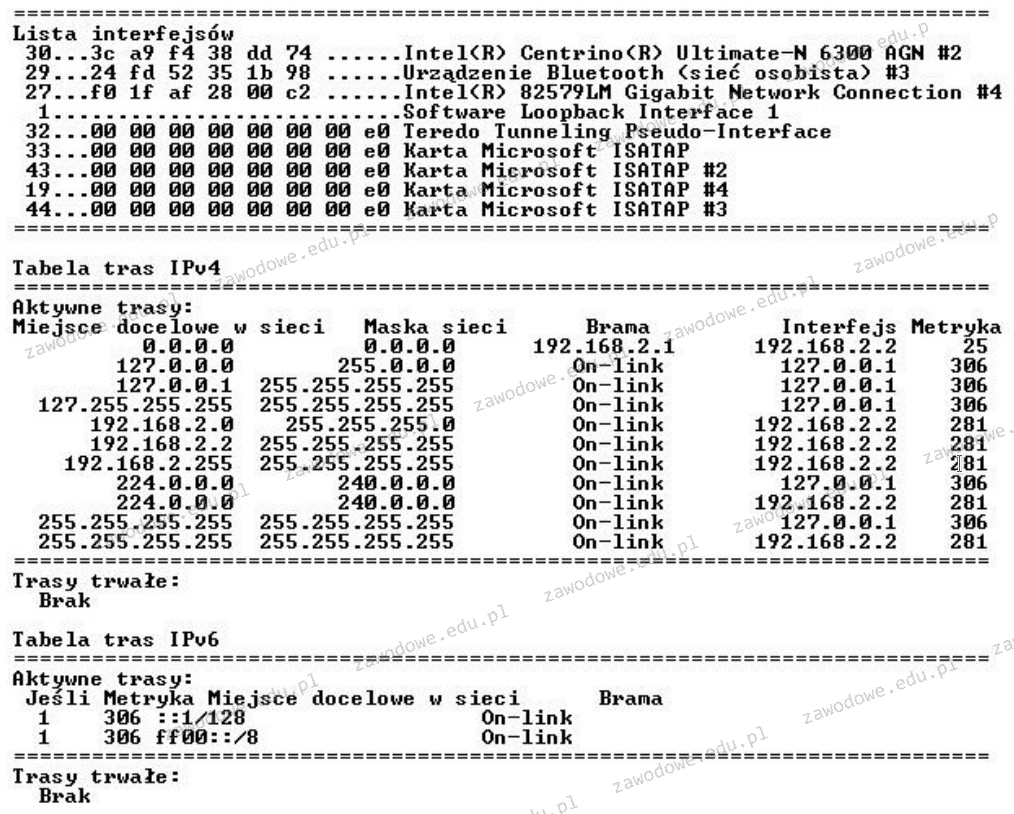

Jakie polecenie w systemie Windows należy wpisać w miejsce kropek, aby uzyskać dane przedstawione na załączonym obrazku?

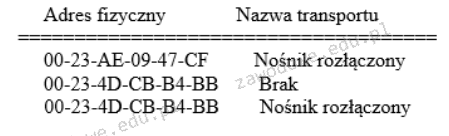

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

Liczba FAFC w systemie heksadecymalnym odpowiada wartości liczbowej

Do przechowywania fragmentów dużych plików programów i danych, które nie mieszczą się w pamięci, wykorzystuje się

Brak odpowiedzi na to pytanie.

W systemie Linux zarządzanie parametrami transmisji w sieciach bezprzewodowych jest możliwe dzięki

Brak odpowiedzi na to pytanie.

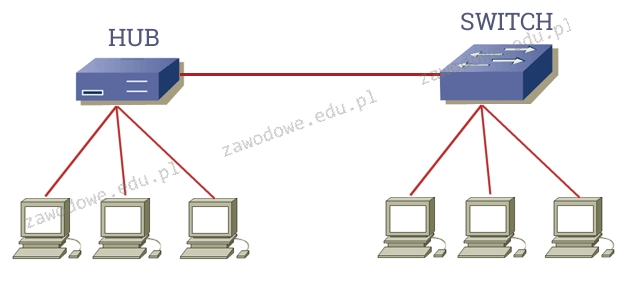

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Brak odpowiedzi na to pytanie.

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Brak odpowiedzi na to pytanie.

Co należy zrobić, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Brak odpowiedzi na to pytanie.

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Brak odpowiedzi na to pytanie.

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Brak odpowiedzi na to pytanie.

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Brak odpowiedzi na to pytanie.

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Brak odpowiedzi na to pytanie.

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

Brak odpowiedzi na to pytanie.

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?

Brak odpowiedzi na to pytanie.

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Brak odpowiedzi na to pytanie.

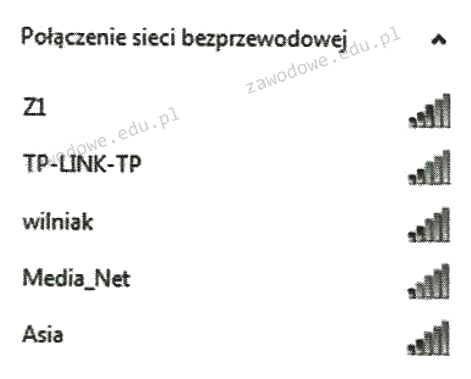

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

Brak odpowiedzi na to pytanie.

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

Brak odpowiedzi na to pytanie.

Która z wymienionych czynności konserwacyjnych związana jest wyłącznie z drukarką laserową?

Brak odpowiedzi na to pytanie.

Jaką funkcję serwera trzeba dodać w systemach z rodziny Windows Server, aby było możliwe utworzenie nowej witryny FTP?

Brak odpowiedzi na to pytanie.