Pytanie 1

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Prezentowany kod zawiera instrukcje pozwalające na

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Jaki standard Ethernet należy wybrać przy bezpośrednim połączeniu urządzeń sieciowych, które dzieli odległość 1 km?

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

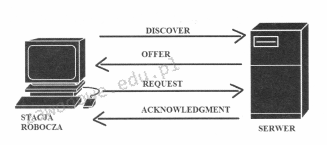

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

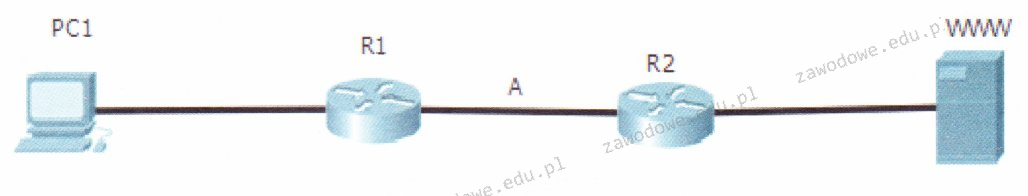

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

Magistrala PCI-Express do przesyłania danych stosuje metodę komunikacyjną

W jakim oprogramowaniu trzeba zmienić konfigurację, aby użytkownik mógł wybrać z listy i uruchomić jeden z różnych systemów operacyjnych zainstalowanych na swoim komputerze?

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?

Standardowo, w systemie Linux, twardy dysk w standardzie SATA jest oznaczany jako

Po wykonaniu podanego polecenia w systemie Windows: ```net accounts /MINPWLEN:11``` liczba 11 zostanie przydzielona dla

Który z poniższych programów nie służy do diagnozowania sieci komputerowej w celu wykrywania problemów?

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

Aby wyjąć dysk twardy zamocowany w laptopie przy użyciu podanych śrub, najlepiej zastosować wkrętak typu

Do serwisu komputerowego przyniesiono laptop z matrycą, która bardzo słabo wyświetla obraz. Dodatkowo obraz jest niezwykle ciemny i widoczny jedynie z bliska. Co może być przyczyną tej usterki?

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Wykonanie polecenia attrib +h +s +r przykład.txt w terminalu systemu Windows spowoduje

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu dostosowania kolejności uruchamiania systemów operacyjnych, należy zmienić zawartość

Który z poniższych programów NIE służy do testowania sieci komputerowej w celu wykrywania problemów?

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

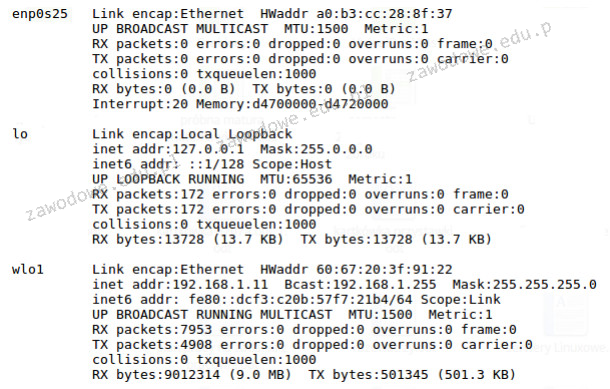

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

Komputer dysponuje adresem IP 192.168.0.1, a jego maska podsieci wynosi 255.255.255.0. Który adres stanowi adres rozgłoszeniowy dla podsieci, do której ten komputer przynależy?

Który z zapisów adresu IPv4 z maską jest niepoprawny?

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

| Nazwa | Wielkość |

|---|---|

| Ala.exe | 50 B |

| Dom.bat | 1024 B |

| Wirus.exe | 2 kB |

| Domes.exr | 350 B |

Użytkownik uszkodził płytę główną z gniazdem dla procesora AM2. Płytę z uszkodzeniami można wymienić na model z gniazdem, nie zmieniając procesora oraz pamięci

AppLocker to funkcjonalność dostępna w systemach Windows Server, która umożliwia

Jakiego narzędzia należy użyć do zakończenia końcówek kabla UTP w module keystone z złączami typu 110?

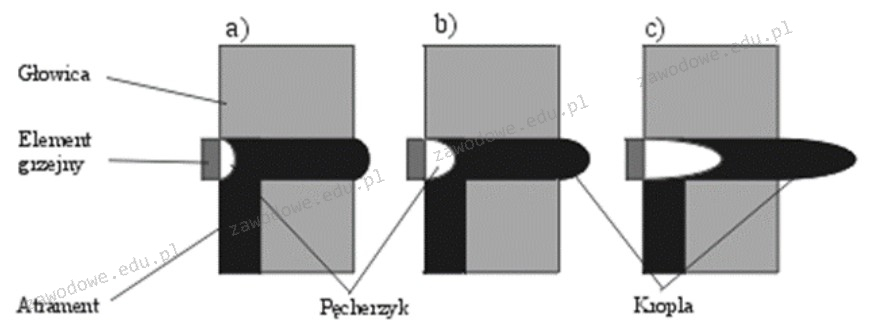

Rysunek ilustruje sposób działania drukarki

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?