Pytanie 1

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

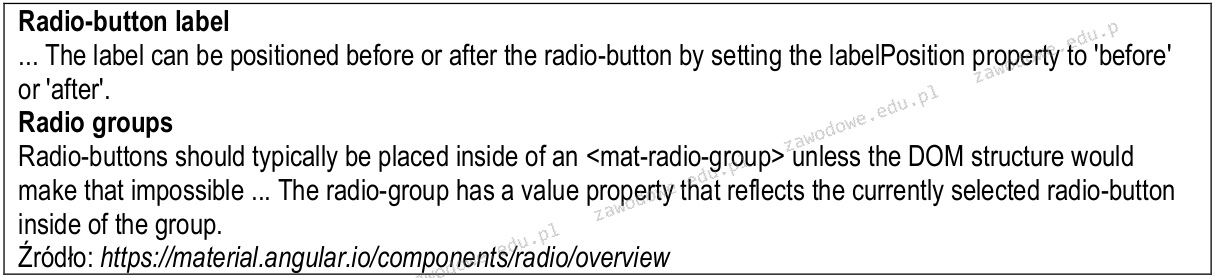

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

W jaki sposób określa się wypadek związany z pracą?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Którego nagłówka używamy w C++ do obsługi plików?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

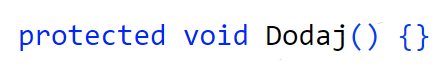

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

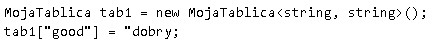

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

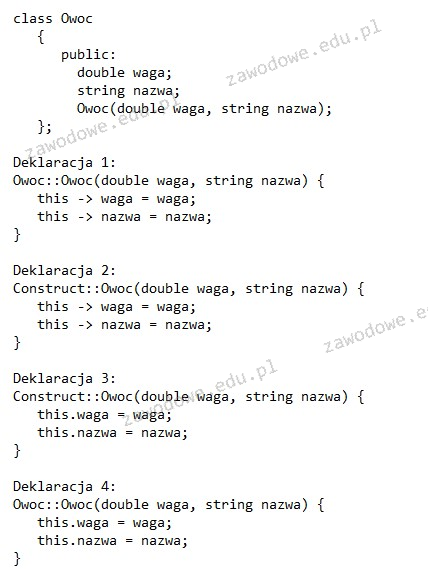

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

Podaj przykład incydentu w miejscu pracy?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Jakie są kluczowe zasady WCAG 2.0?

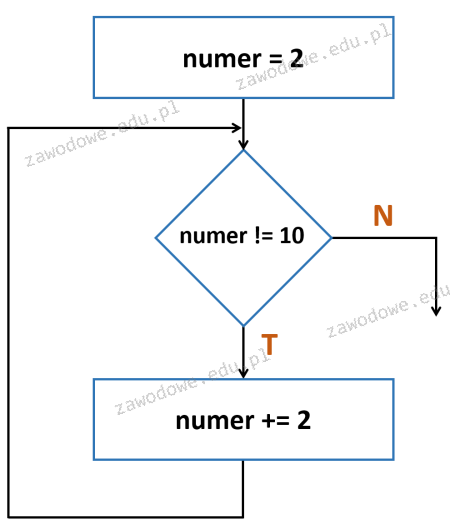

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Jakie jest podstawowe użycie metod wirtualnych?

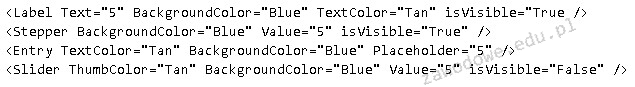

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

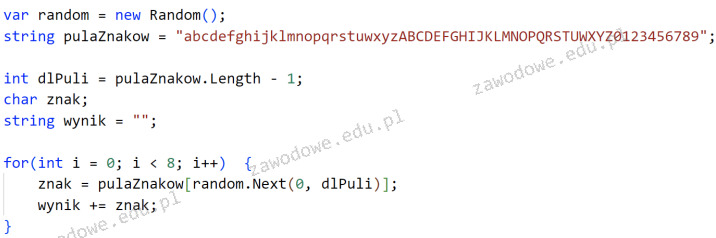

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

W jakim języku został stworzony framework Angular?

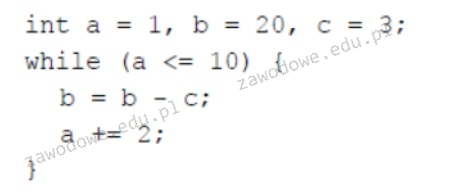

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Jakie funkcje realizuje polecenie "git clone"?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?