Pytanie 1

Aby naprawić wskazaną awarię, należy

|

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Aby naprawić wskazaną awarię, należy

|

Przekształć liczbę dziesiętną 129(10) na reprezentację binarną.

Jaki zapis w systemie binarnym odpowiada liczbie 91 w systemie szesnastkowym?

Podczas pracy dysk twardy wydaje stukanie, a uruchamianie systemu oraz odczyt danych są znacznie spowolnione. W celu naprawienia tej awarii, po wykonaniu kopii zapasowej danych na zewnętrznym nośniku należy

Narzędziem do zarządzania usługami katalogowymi w systemach Windows Server, które umożliwia przeniesienie komputerów do jednostki organizacyjnej wskazanej przez administratora, jest polecenie

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli.

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

Aby osiągnąć przepustowość 4 GB/s w obydwie strony, konieczne jest zainstalowanie w komputerze karty graficznej używającej interfejsu

Złącze IrDA służy do bezprzewodowej komunikacji i jest

Jaki protokół jest używany przez komendę ping?

Jakim elementem sieci SIP jest telefon IP?

Jakie narzędzie służy do usuwania izolacji z włókna światłowodowego?

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

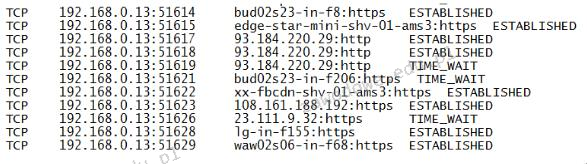

Na ilustracji pokazano część efektu działania programu przeznaczonego do testowania sieci. Sugeruje to użycie polecenia diagnostycznego w sieci

Jaką kwotę łącznie pochłonie robocizna związana z montażem 20 modułów RJ45 z krawędziowym złączem narzędziowym na przewodach 4-parowych, jeśli stawka godzinowa montera wynosi 15 zł/h, a według tabeli KNR czas montażu pojedynczego modułu to 0,10 r-g?

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby zaktualizować wszystkie pakiety (cały system) do najnowszej wersji, łącznie z nowym jądrem?

Złośliwe programy komputerowe, które potrafią replikować się same i wykorzystują luki w systemie operacyjnym, a także mają zdolność modyfikowania oraz uzupełniania swojej funkcjonalności, nazywamy

Pierwszą usługą, która jest instalowana na serwerze, to usługa domenowa w Active Directory. W trakcie instalacji kreator automatycznie poprosi o zainstalowanie usługi serwera.

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Na ilustracji widać

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

Zestaw dodatkowy, który zawiera strzykawkę z cieczą, igłę oraz rękawice ochronne, jest przeznaczony do napełniania pojemników z medium drukującym w drukarkach

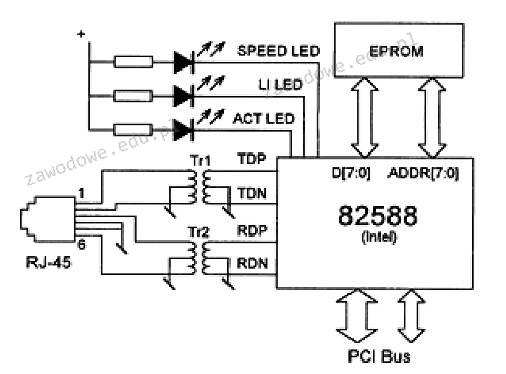

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?

W systemie Windows, zainstalowanym w wersji obsługującej przydziały dyskowe, użytkownik o nazwie Gość

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

W sieciach komputerowych miarą prędkości przesyłu danych jest

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

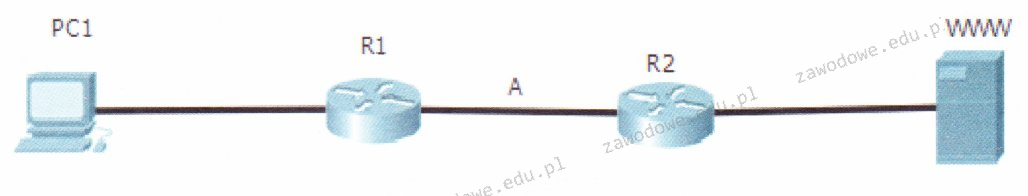

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

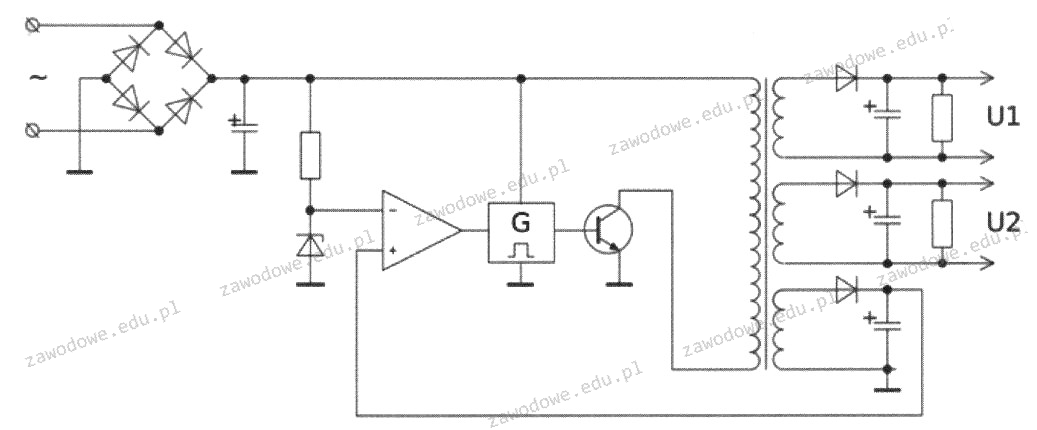

Na rysunku zobrazowano schemat

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Co oznacza oznaczenie kabla skrętkowego S/FTP?

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

W jakim typie skanera wykorzystuje się fotopowielacze?

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię