Pytanie 1

Termin ryzyko zawodowe odnosi się do

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Termin ryzyko zawodowe odnosi się do

Programista może wykorzystać framework Angular do realizacji aplikacji:

Aby wykorzystać framework Django, należy pisać w języku

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Jakie funkcje realizuje polecenie "git clone"?

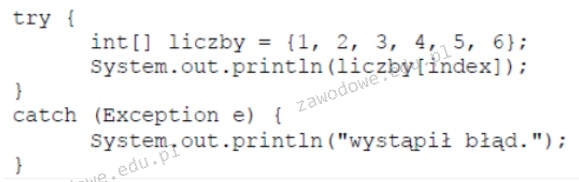

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

Jaka jest składnia komentarza jednoliniowego w języku Python?

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Programista umieścił poniższą linię kodu w pliku HTML, aby

| <script src="jquery-3.5.1.min.js"></script> |

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Metodyka zwinna (ang. agile) opiera się na

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

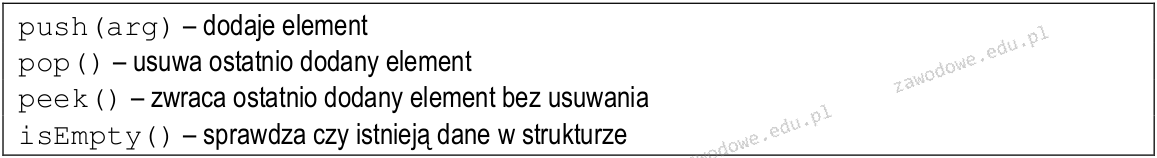

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

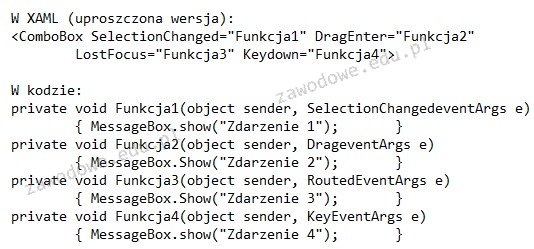

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

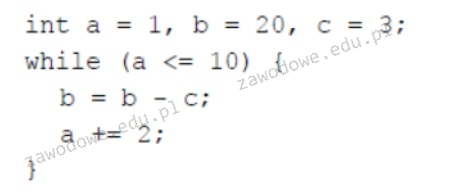

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

Jakie znaczenie ma polimorfizm w programowaniu obiektowym?

Zaprezentowany symbol odnosi się do

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

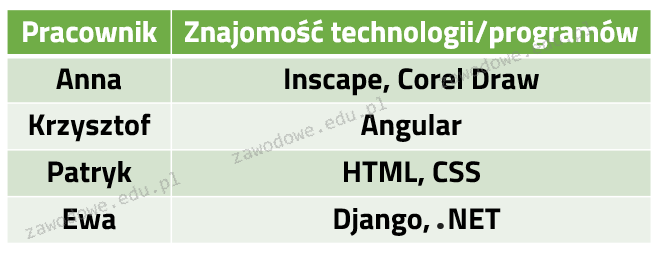

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

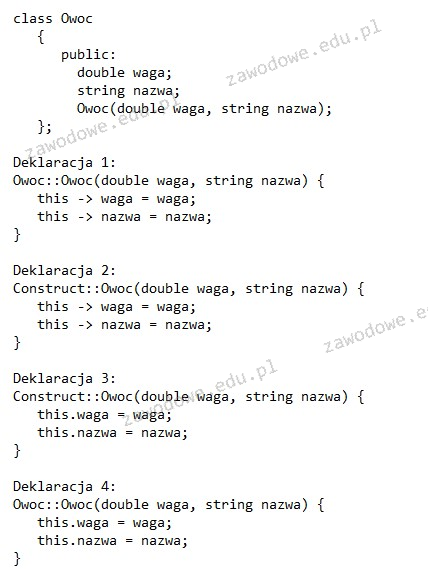

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

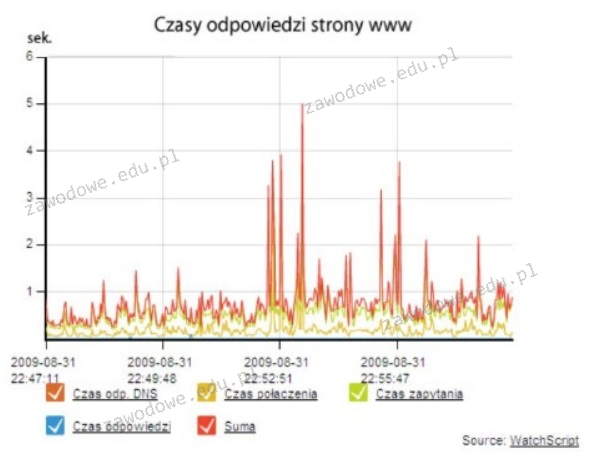

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Jakie jest znaczenie klasy abstrakcyjnej?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

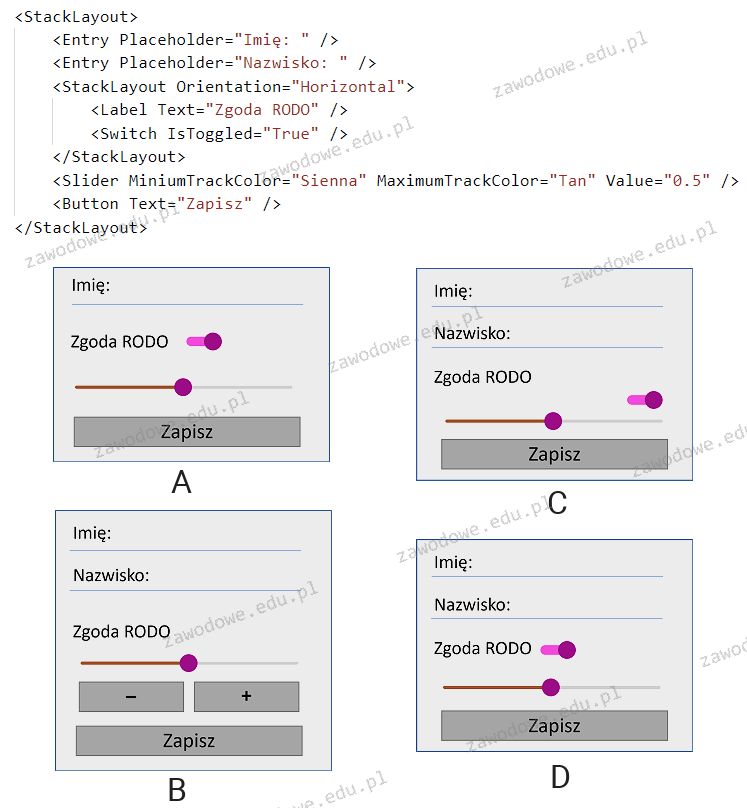

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako: