Pytanie 1

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

Graficzny symbol ukazany na ilustracji oznacza

Zdiagnostykowane wyniki wykonania polecenia systemu Linux odnoszą się do ```/dev/sda: Timing cached reads: 18100 MB in 2.00 seconds = 9056.95 MB/sec```

Jakie polecenie w systemach Linux służy do przedstawienia konfiguracji interfejsów sieciowych?

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

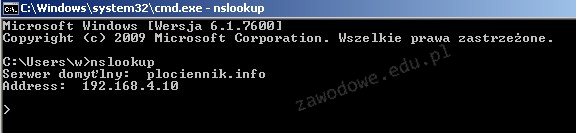

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Katalog Nakładów Rzeczowych w projektowaniu sieci służy do

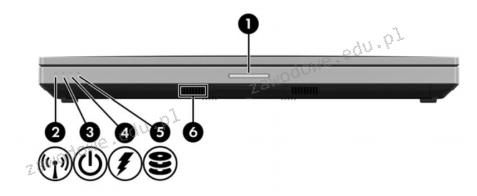

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

fps (ang. frames per second) odnosi się bezpośrednio do

Jakie urządzenie powinno być użyte do łączenia komputerów w strukturze gwiazdy?

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Do bezprzewodowej transmisji danych pomiędzy dwiema jednostkami, z wykorzystaniem fal radiowych w zakresie ISM 2,4 GHz, przeznaczony jest interfejs

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wybrania awaryjnego trybu uruchamiania systemu Windows. Mimo to klawiatura działa prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

Do czego służy program firewall?

Jaki poziom macierzy RAID umożliwia równoległe zapisywanie danych na wielu dyskach działających jako jedno urządzenie?

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server, można wprowadzić zastrzeżenia dla adresów, które będą definiować

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Czym jest klaster komputerowy?

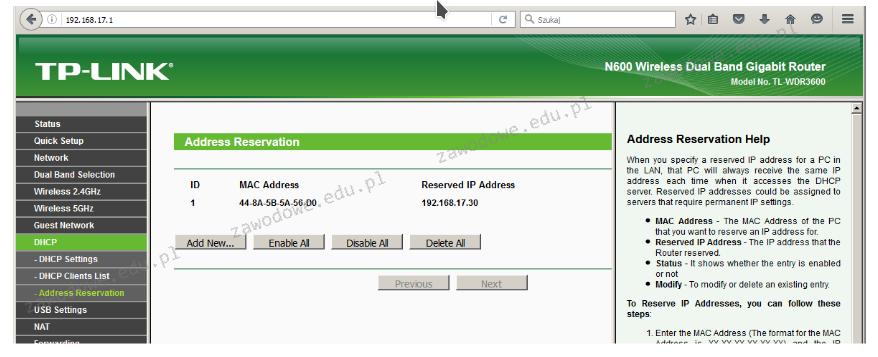

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Jak nazywa się bezklasowa metoda podziału przestrzeni adresowej IPv4?

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

Który system plików powinien być wybrany podczas instalacji Linuxa, aby umożliwić ustalanie uprawnień dla plików i katalogów?

W załączonej ramce przedstawiono opis technologii

| Technologia ta to rewolucyjna i nowatorska platforma, która pozwala na inteligentne skalowanie wydajności podsystemu graficznego poprzez łączenie mocy kilku kart graficznych NVIDIA pracujących na płycie głównej. Dzięki wykorzystaniu zastrzeżonych algorytmów oraz wbudowanej w każdy z procesorów graficznych NVIDIA dedykowanej logiki sterującej, która odpowiada za skalowanie wydajności, technologia ta zapewnia do 2 razy (w przypadku dwóch kart) lub 2,8 razy (w przypadku trzech kart) wyższą wydajność niż w przypadku korzystania z pojedynczej karty graficznej. |

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Do czego służy nóż uderzeniowy?

Jaki pasywny komponent sieciowy powinno się wykorzystać do podłączenia przewodów z wszystkich gniazd abonenckich do panelu krosowniczego umieszczonego w szafie rack?