Pytanie 1

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Interfejs UDMA to typ interfejsu

Zgodnie z ustawą z 14 grudnia 2012 roku o odpadach, wymagane jest

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

Osobiste prawo autorskie twórcy do software'u

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Jaką drukarkę powinna nabyć firma, która potrzebuje urządzenia do tworzenia trwałych kodów kreskowych oraz etykiet na folii i tworzywach sztucznych?

Tusz żelowy wykorzystywany jest w drukarkach

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

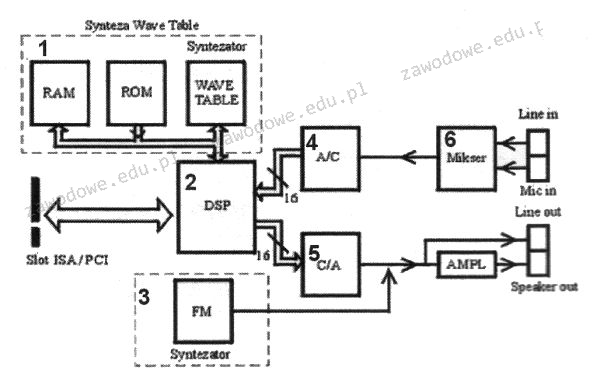

Na diagramie blokowym karty dźwiękowej komponent odpowiedzialny za konwersję sygnału analogowego na cyfrowy jest oznaczony numerem

Jaką rolę pełni protokół DNS?

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

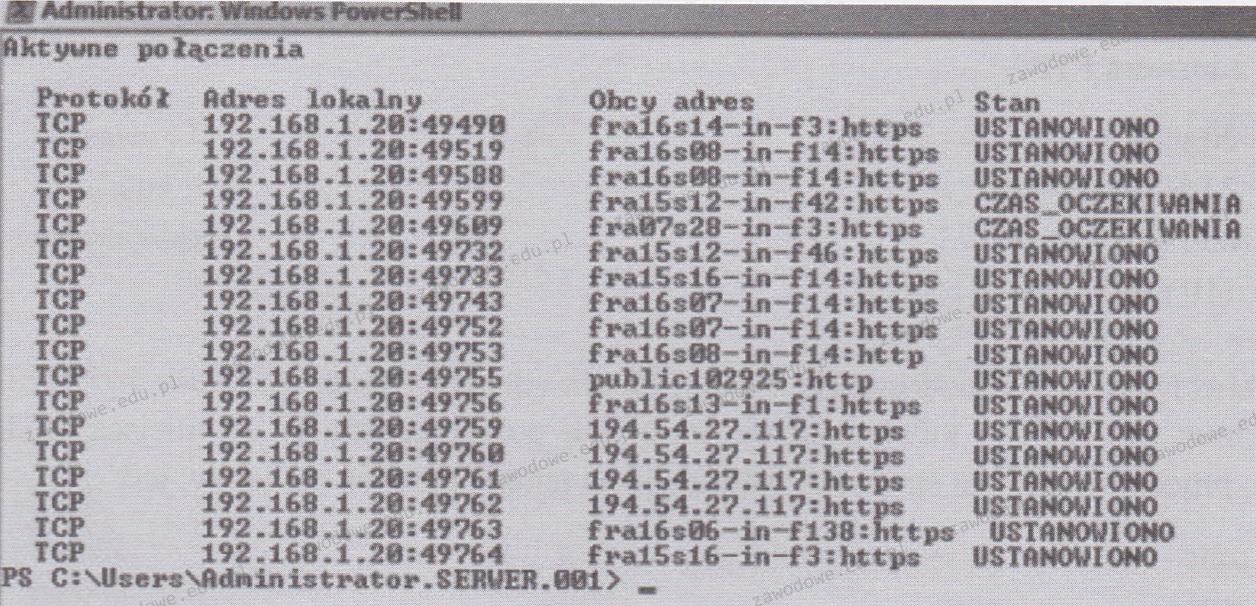

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Na ilustracji pokazano komponent, który stanowi część

Przed dokonaniem zakupu komponentu komputera lub urządzenia peryferyjnego na platformach aukcyjnych, warto zweryfikować, czy nabywane urządzenie ma wymagany w Polsce certyfikat

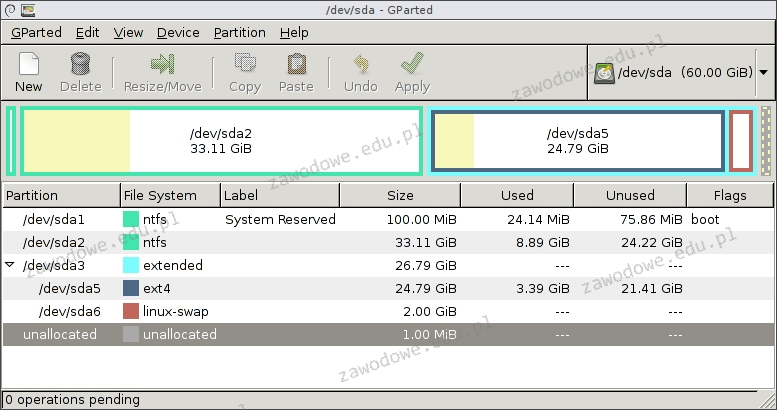

Na ilustracji widać

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Przedmiot widoczny na ilustracji to

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy wyczyścić

Kable łączące poziome punkty dystrybucyjne z centralnym punktem dystrybucyjnym określa się jako

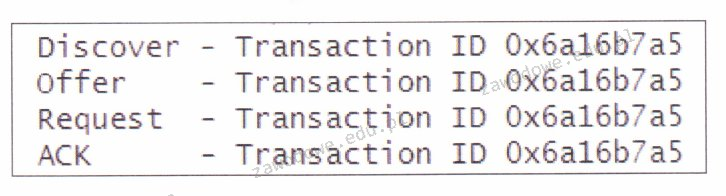

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

W systemie Windows przy użyciu polecenia assoc można

Funkcja systemu Windows Server, umożliwiająca zdalną instalację systemów operacyjnych na komputerach kontrolowanych przez serwer, to

Jakim poleceniem w systemie Linux można ustawić powłokę domyślną użytkownika egzamin na sh?

Skrót MAN odnosi się do rodzaju sieci