Pytanie 1

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

Niektóre systemy operacyjne umożliwiają równoczesny dostęp wielu użytkownikom (multiuser). Takie systemy

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Norma opisująca standard transmisji Gigabit Ethernet to

Organizacja zajmująca się międzynarodową normalizacją, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

Jakie urządzenie jest używane do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

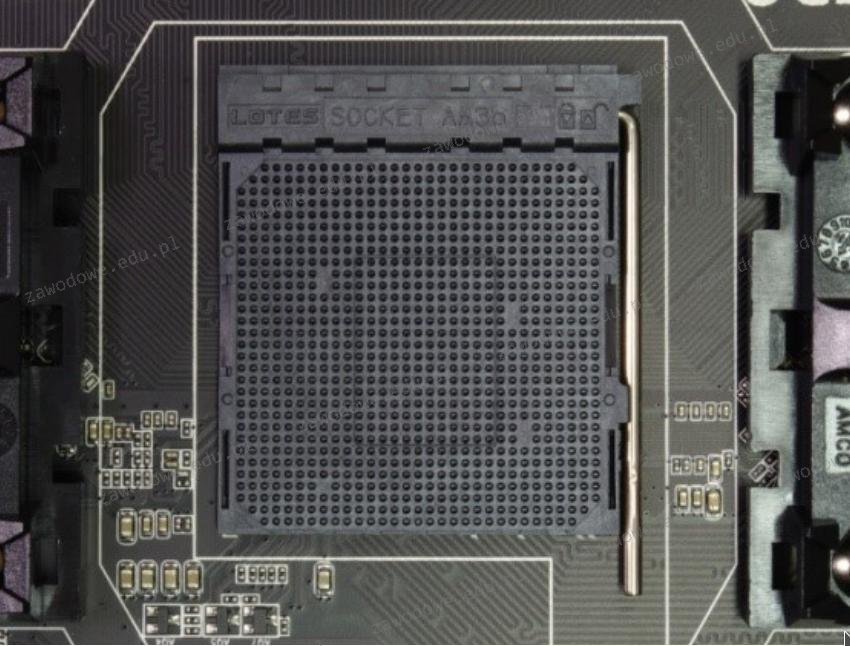

Na płycie głównej z gniazdem pokazanym na fotografii możliwe jest zainstalowanie procesora

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

Administrator systemu Linux wydał komendę mount /dev/sda2 /mnt/flash. Co to spowoduje?

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

Skaner antywirusowy zidentyfikował niechciane oprogramowanie. Z opisu wynika, że jest to dialer, który pozostawiony w systemie

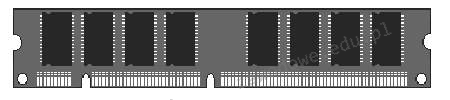

Ilustracja przedstawia rodzaj pamięci

Oprogramowanie przypisane do konkretnego komputera lub jego podzespołów, które uniemożliwia instalację na nowym sprzęcie zakupionym przez tego samego użytkownika, to

Zbiór usług sieciowych dla systemów z rodziny Microsoft Windows jest reprezentowany przez skrót

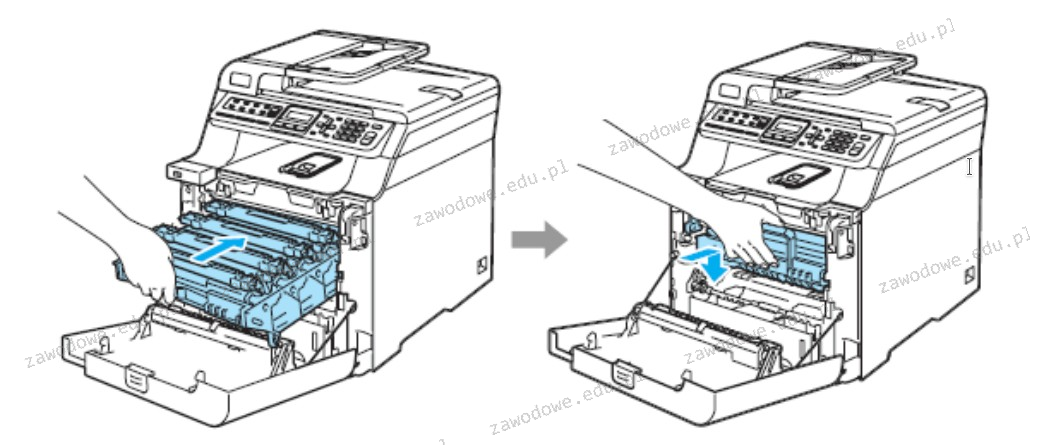

Czynność przedstawiona na ilustracjach dotyczy mocowania

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

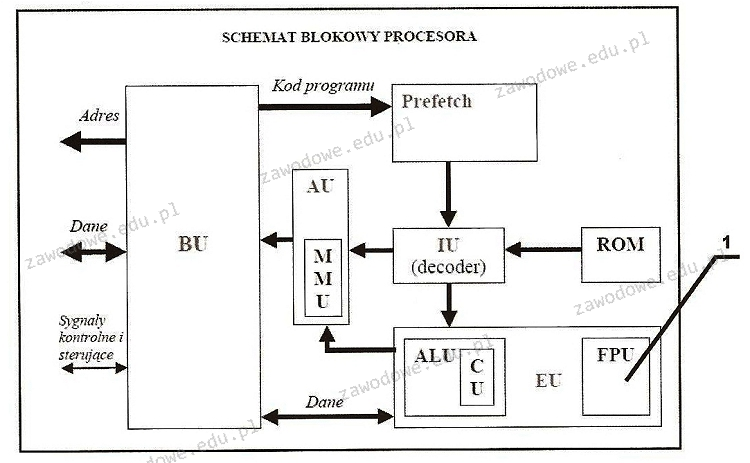

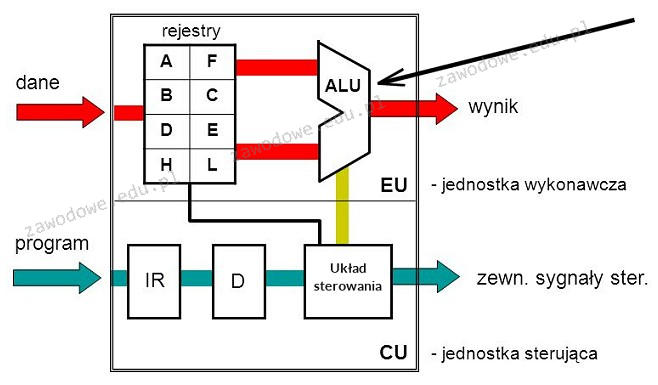

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

Oblicz całkowity koszt materiałów potrzebnych do zbudowania sieci w topologii gwiazdy dla 3 komputerów z kartami sieciowymi, używając kabli o długości 2 m. Ceny materiałów są wskazane w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |

Menadżer rozruchu, który umożliwia wybór systemu operacyjnego Linux do załadowania, to

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

Na diagramie mikroprocesora blok wskazany strzałką pełni rolę

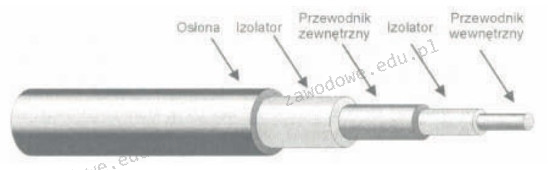

Na ilustracji przedstawiono przekrój kabla

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres

Norma TIA/EIA-568-B.2 definiuje parametry specyfikacji transmisyjnej

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

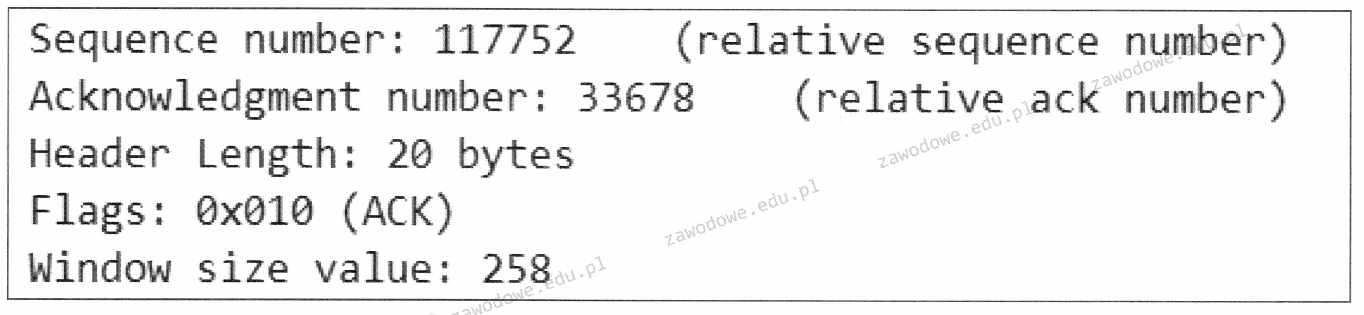

Z jakim protokołem związane są terminy 'sequence number' oraz 'acknowledgment number'?

Po zainstalowaniu Systemu Windows 7 dokonano zmiany w BIOS-ie komputera, skonfigurowano dysk SATA z AHCI na IDE. Po ponownym uruchomieniu systemu komputer będzie

Który typ profilu użytkownika zmienia się i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

W którym z rejestrów wewnętrznych procesora są przechowywane dodatkowe informacje o wyniku realizowanej operacji?

Jakiego systemu operacyjnego powinien nabyć użytkownik, aby zmodernizowany komputer miał możliwość uruchamiania gier obsługujących DirectX12?