Pytanie 1

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

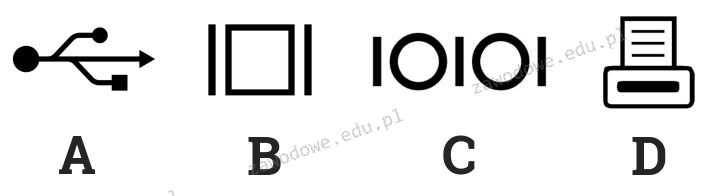

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

Czym jest prefetching?

Brak odpowiedzi na to pytanie.

Dokument mający na celu przedstawienie oferty cenowej dla inwestora dotyczącej przeprowadzenia robót instalacyjnych w sieci komputerowej, to

Brak odpowiedzi na to pytanie.

Rozmiar plamki na monitorze LCD wynosi

Brak odpowiedzi na to pytanie.

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

Brak odpowiedzi na to pytanie.

W systemie binarnym liczba 3FC7 będzie zapisana w formie:

Jak nazywa się jednostka przeprowadzająca obliczenia stałoprzecinkowe?

Brak odpowiedzi na to pytanie.

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

Aby przywrócić dane, które zostały usunięte dzięki kombinacji klawiszy Shift+Delete, trzeba

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Brak odpowiedzi na to pytanie.

Która z warstw modelu ISO/OSI ma związek z protokołem IP?

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Brak odpowiedzi na to pytanie.

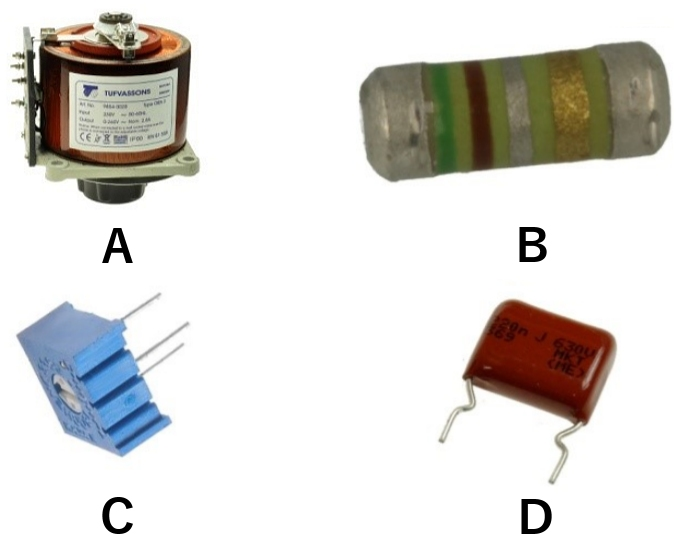

Wskaż ilustrację przedstawiającą kondensator stały?

Brak odpowiedzi na to pytanie.

Jakie złącze na tylnym panelu komputera jest przedstawione przez podany symbol graficzny?

Brak odpowiedzi na to pytanie.

Zgodnie z KNR (katalogiem nakładów rzeczowych), montaż na skrętce 4-parowej modułu RJ45 oraz złącza krawędziowego wynosi 0,07 r-g, a montaż gniazd abonenckich natynkowych to 0,30 r-g. Jaki będzie całkowity koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Brak odpowiedzi na to pytanie.

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału między segmentami sieci lub jego blokowaniu?

Brak odpowiedzi na to pytanie.

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

Impulsator pozwala na testowanie uszkodzonych systemów logicznych w komputerze, między innymi poprzez

Brak odpowiedzi na to pytanie.

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Po włączeniu komputera na ekranie wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Możliwą przyczyną tego może być

Określenie najlepszej trasy dla połączenia w sieci to

Każdy następny router IP na ścieżce pakietu

Brak odpowiedzi na to pytanie.

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

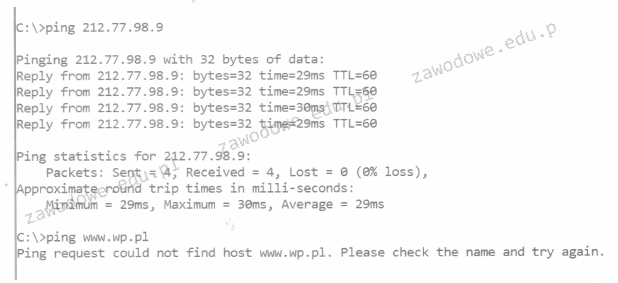

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

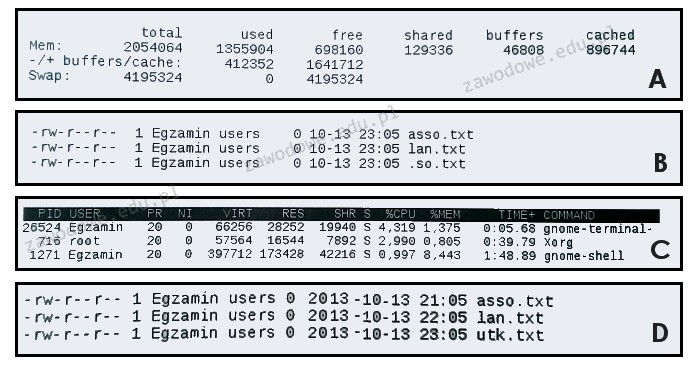

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

Port zgodny z standardem RS-232, działający w trybie asynchronicznym, to

Wykonanie polecenia perfmon w terminalu systemu Windows spowoduje

Użycie którego z urządzeń może prowadzić do wzrostu liczby kolizji pakietów w sieci?

Aby poprawić organizację plików na dysku i przyspieszyć działanie systemu, co należy zrobić?

Instalacja systemów Linux oraz Windows 7 przebiegła bez problemów. Oba systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, o tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Brak odpowiedzi na to pytanie.

Jaki skrót odpowiada poniższej masce podsieci: 255.255.248.0?

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor