Pytanie 1

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

Oprogramowanie, które wymaga zatwierdzenia na wyświetlanie reklam lub zakupu pełnej licencji, aby usunąć reklamy, jest dystrybuowane na licencji

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Jakie urządzenie pozwala na podłączenie kabla światłowodowego wykorzystywanego w okablowaniu pionowym sieci do przełącznika z jedynie gniazdami RJ45?

Ile adresów można przypisać urządzeniom działającym w sieci o adresie IP 192.168.20.0/26?

Podczas konfiguracji nowego routera, użytkownik został poproszony o skonfigurowanie WPA2. Czego dotyczy to ustawienie?

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

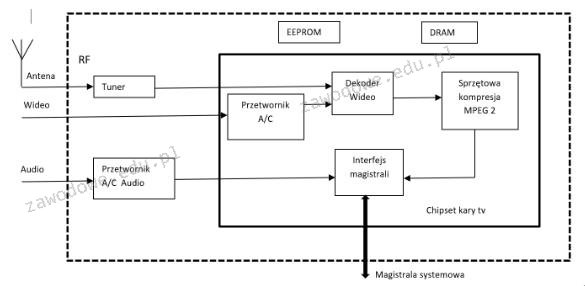

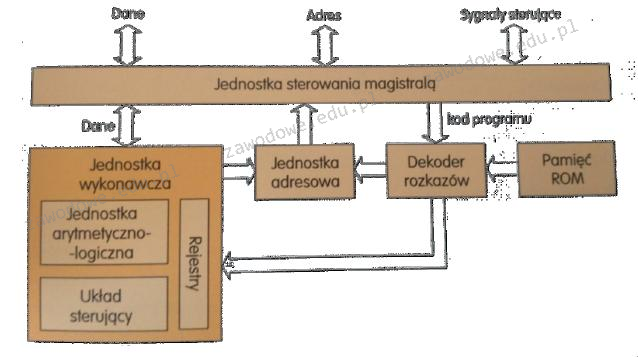

Na ilustracji przedstawiono diagram blokowy karty

Która funkcja przełącznika zarządzalnego pozwala na łączenie kilku przełączników fizycznych w jedną wirtualną linię, aby zwiększyć przepustowość łącza?

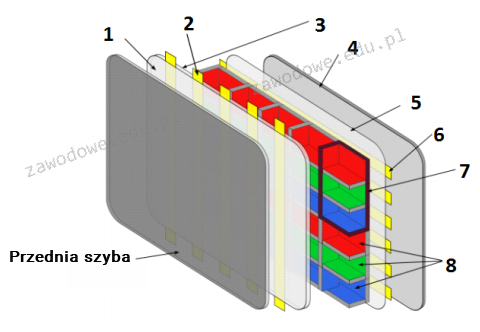

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

Jakiego parametru w poleceniu ping należy użyć, aby uzyskać rezultat pokazany na zrzucie ekranu?

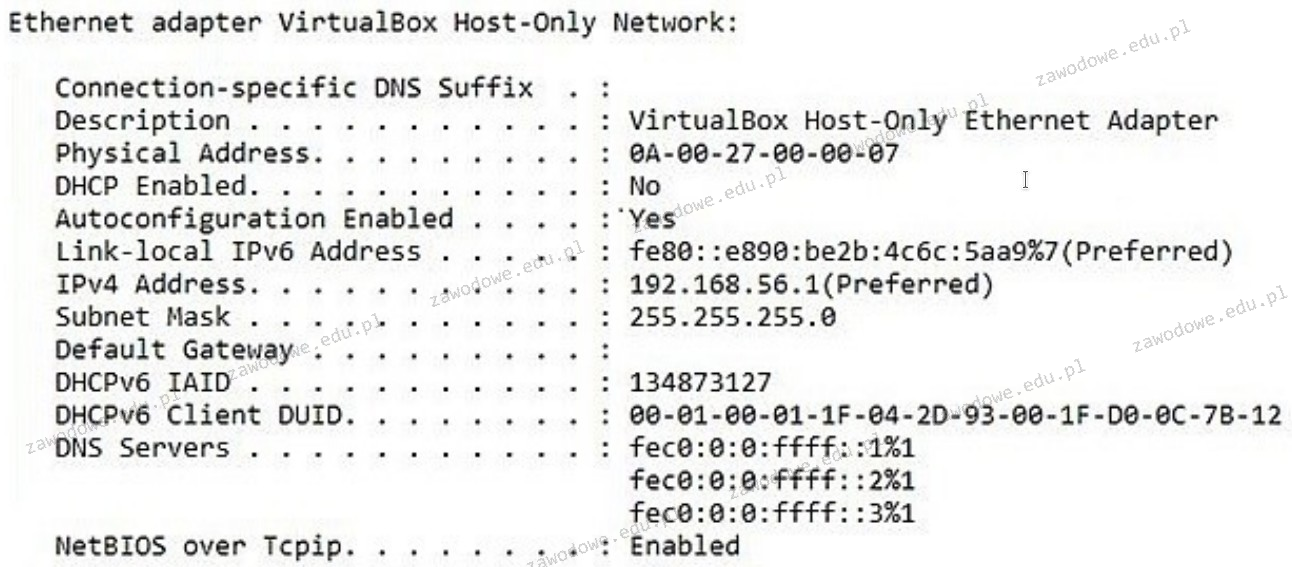

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Które stwierdzenie opisuje profil tymczasowy użytkownika?

Ile pinów znajduje się w wtyczce SATA?

Co należy zrobić w pierwszej kolejności, gdy dysza w drukarce atramentowej jest zaschnięta z powodu długotrwałych przestojów?

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Adware to program komputerowy

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Która z poniższych opcji nie jest usługą katalogową?

Po włączeniu komputera wyświetlił się komunikat: "non-system disk or disk error. Replace and strike any key when ready". Jakie mogą być przyczyny?

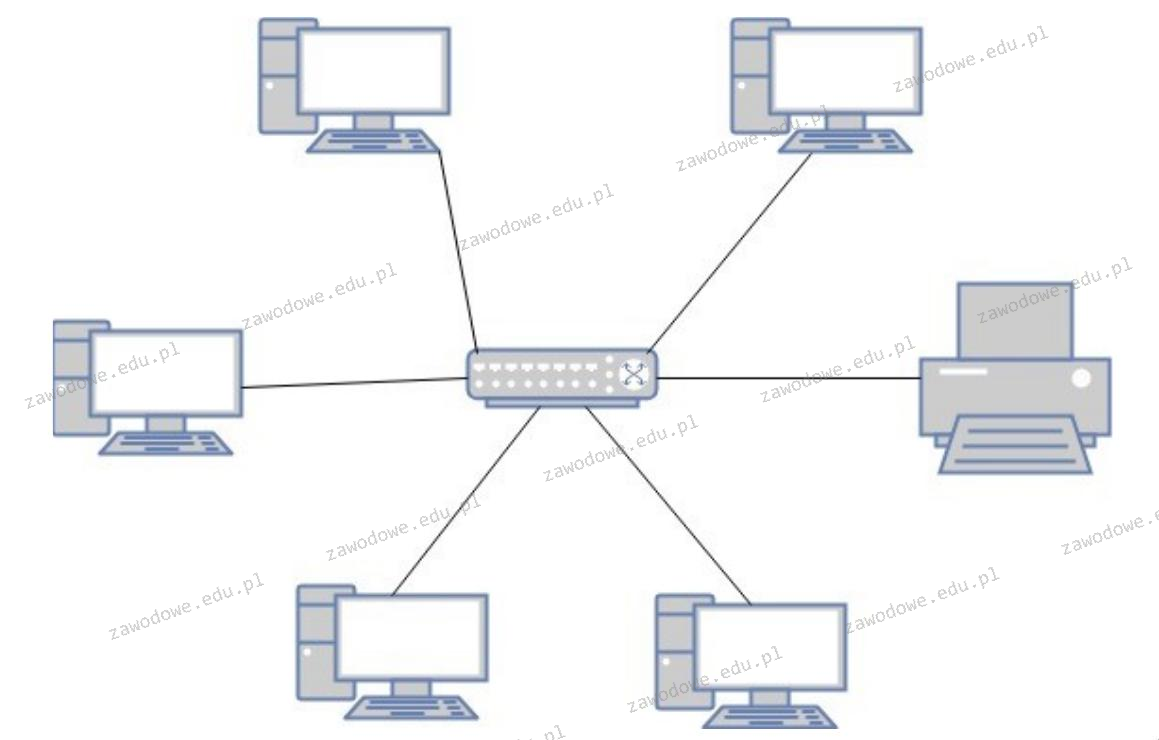

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Jakie porty powinny być odblokowane w firewallu komputera, aby uzyskać dostęp do zainstalowanej usługi FTP?

Na jakich nośnikach pamięci masowej jednym z najczęstszych powodów uszkodzeń jest zniszczenie powierzchni?

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Niskopoziomowe formatowanie dysku IDE HDD polega na

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

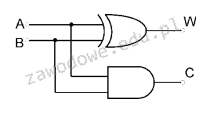

Na ilustracji przedstawiono schemat konstrukcji logicznej

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

Jak brzmi pełna wersja adresu IPv6 2001:0:db8::1410:80ab?

Jakie wartości logiczne otrzymamy w wyniku działania podanego układu logicznego, gdy na wejścia A i B wprowadzimy sygnały A=1 oraz B=1?