Pytanie 1

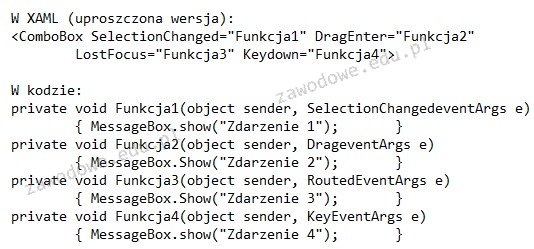

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

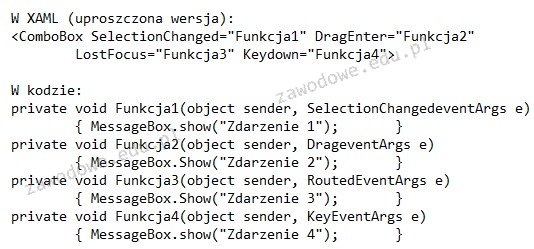

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

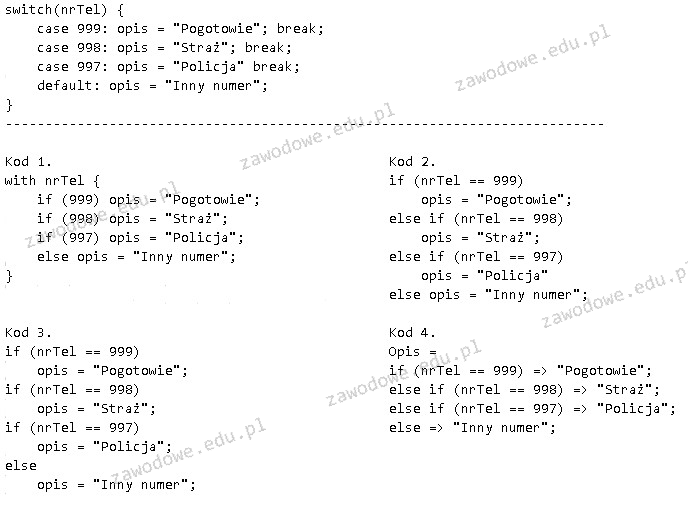

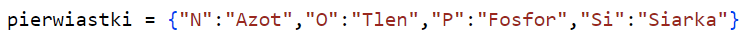

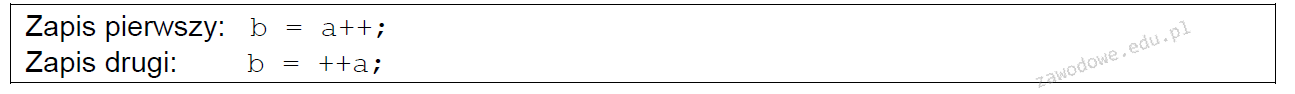

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Jakie są różnice między typem łańcuchowym a typem znakowym?

Który z języków programowania jest powszechnie stosowany do tworzenia interfejsów użytkownika przy użyciu XAML?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

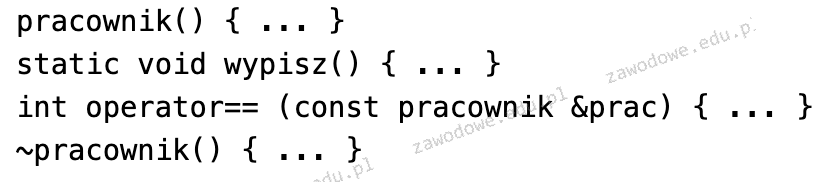

W obrębie klasy pracownik zdefiniowano przedstawione metody. Którą z nich można zgodnie z jej funkcją rozszerzyć o element diagnostyczny o treści: cout << "Obiekt został usunięty";

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

Co oznacza akronim IDE w kontekście programowania?

Który z algorytmów ma złożoność O(n2)?

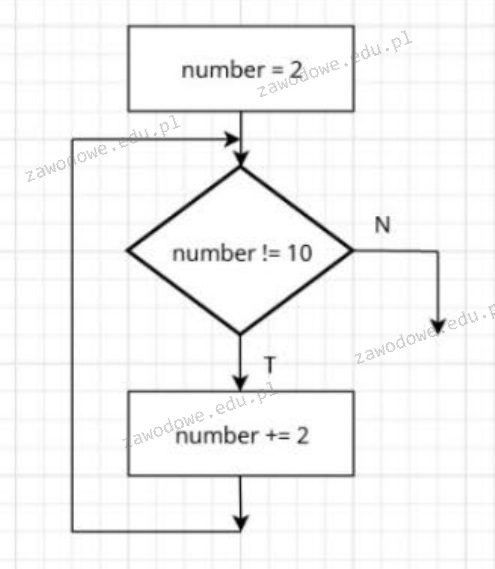

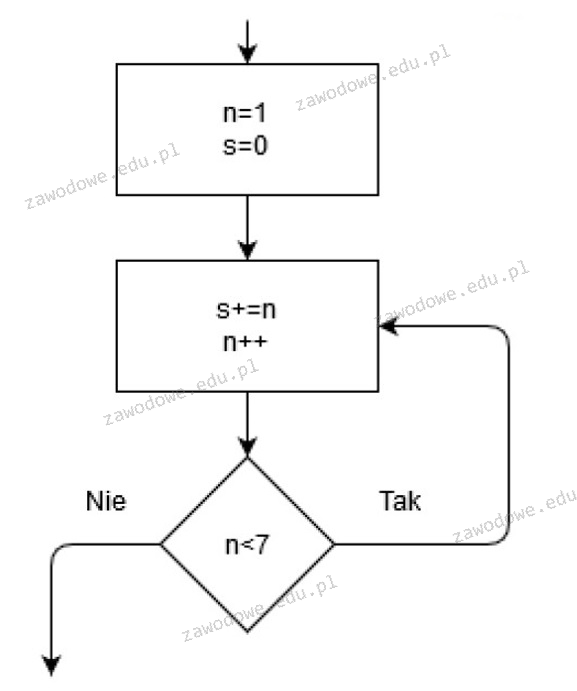

Algorytm zaprezentowany w zadaniu można zrealizować w języku Java wykorzystując instrukcję

Jaką funkcję pełnią okna dialogowe niemodalne?

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Zapisany fragment w Pythonie ilustruje:

Jaką rolę pełni debugger w trakcie programowania?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

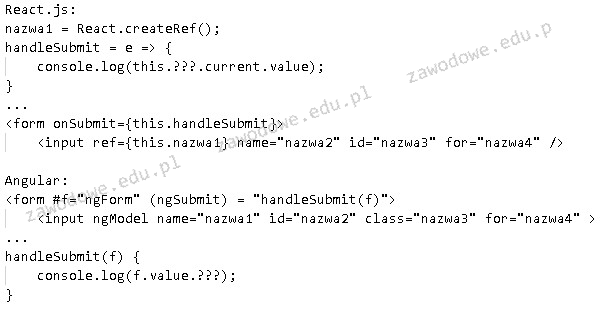

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

Jakie jest główne zadanie debuggera w środowisku programowania?

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?

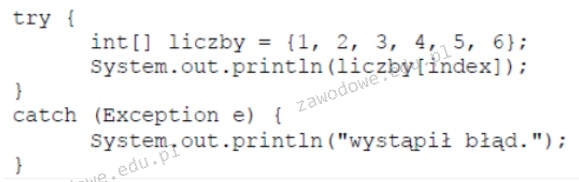

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Programista może wykorzystać framework Angular do realizacji aplikacji:

Jakie jest zadanie interpretera?

Jakie środowisko deweloperskie jest powszechnie wykorzystywane do produkcji aplikacji webowych w języku Java?

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

W jakim celu wykorzystuje się diagram Gantta?

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

W języku Java wyjątek ArrayIndexOutOfBoundsException występuje, gdy następuje próba dostępu do elementu tablicy, którego

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?