Pytanie 1

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Jakie funkcje realizuje polecenie "git clone"?

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Który z wymienionych typów danych należy do typu logicznego?

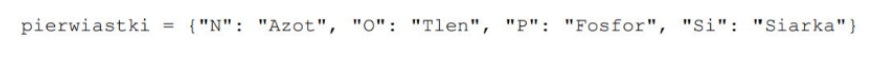

Zapisany kod w języku Python ilustruje

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

Metodyka zwinna (ang. agile) opiera się na

Jakie jest podstawowe użycie metod wirtualnych?

Termin ryzyko zawodowe odnosi się do

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

Jaką rolę pełni element statyczny w klasie?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Która grupa typów zawiera wyłącznie typy złożone?

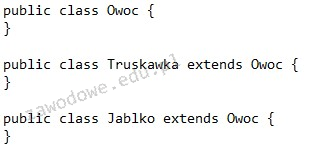

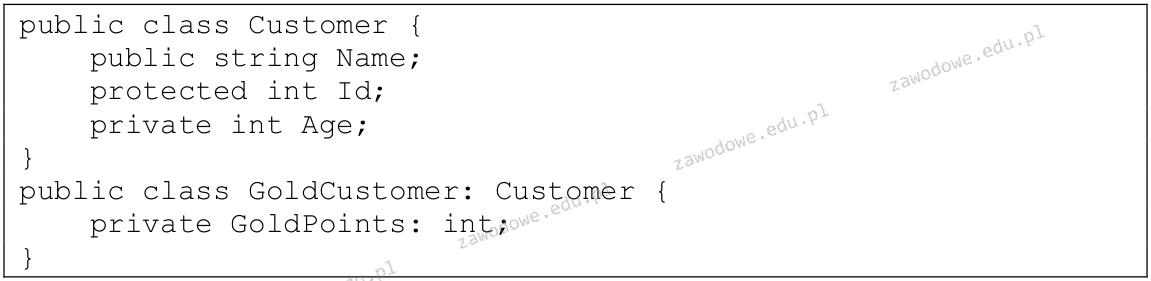

Które z wymienionych stanowi przykład struktury dziedziczenia?

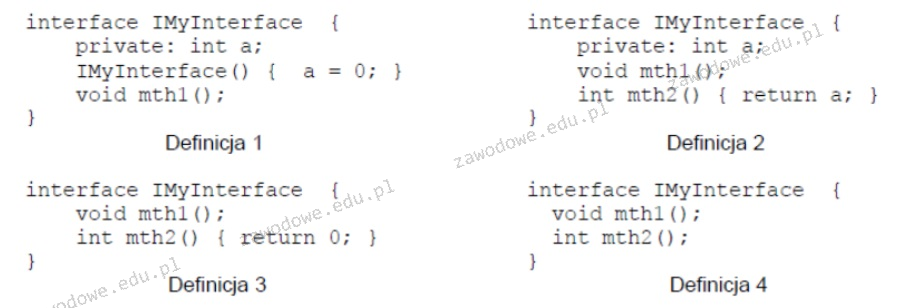

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

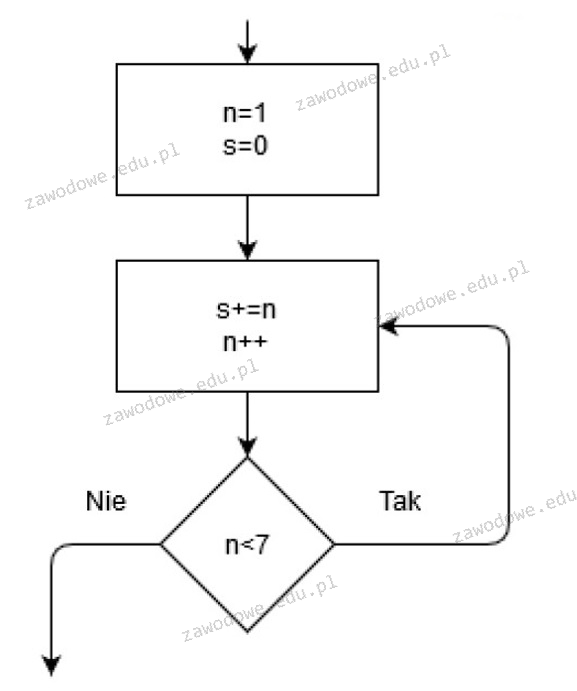

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

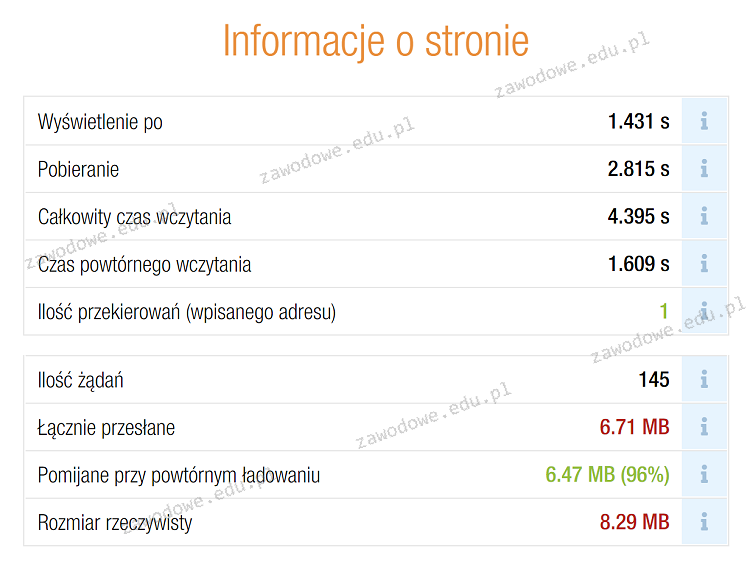

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

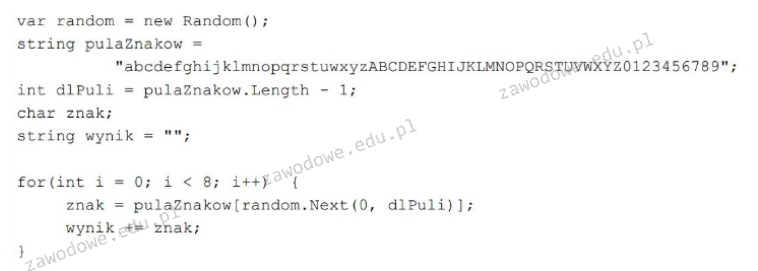

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Wynik dodawania liczb binarnych 1101 i 1001 to

Do form komunikacji werbalnej zalicza się

Jaką funkcję pełnią okna dialogowe niemodalne?

Jakie jest podstawowe założenie normalizacji krajowej?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

W metodach klasy GoldCustomer dostępne są tylko pola

Jakie cechy powinien posiadać skuteczny negocjator?

W jaki sposób określa się wypadek związany z pracą?