Pytanie 1

Który z poniższych jest popularnym systemem zarządzania bazami danych NoSQL?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych jest popularnym systemem zarządzania bazami danych NoSQL?

Który z wymienionych typów danych należy do typu logicznego?

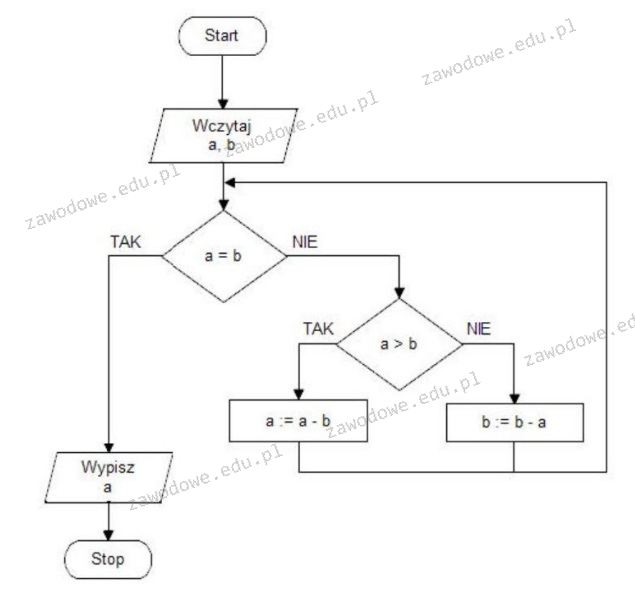

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Co to jest CI/CD w kontekście rozwoju oprogramowania?

Co oznacza akronim IDE w kontekście programowania?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

W jaki sposób określa się wypadek związany z pracą?

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?

Jakie narzędzie można wykorzystać do stworzenia mobilnej aplikacji cross-platform w języku C#?

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Jakie znaczenie ma deklaracja zmiennej w programowaniu?

Jaką wartość będzie miała zmienna result po wykonaniu poniższego kodu PHP?

| $array = [5, 1, 8, 3, 7]; $result = 0; foreach ($array as $value) { if ($value > $result) { $result = $value; } } |

Pierwszym krokiem w procesie tworzenia aplikacji jest

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

Który z poniższych elementów nie jest związany z architekturą mikroserwisów?

Co oznacza termin 'immutability' w programowaniu funkcyjnym?

Które stwierdzenie dotyczące interfejsu w Java jest prawdziwe?

Jakie są główne cechy architektury klient-serwer?

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Co oznacza termin 'polimorfizm' w programowaniu obiektowym?

Który z wymienionych parametrów określa prędkość procesora?

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

Jaką rolę pełni instrukcja throw w języku C++?

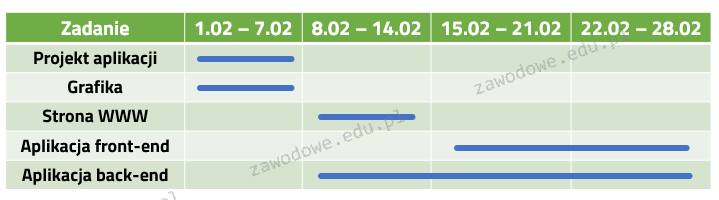

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Co to jest kontener Docker?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Co to jest CORS (Cross-Origin Resource Sharing)?

Jaką cechę powinien posiadać dobry negocjator?

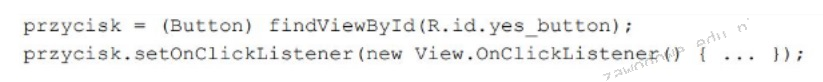

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

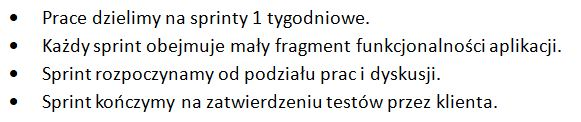

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Która z poniższych nie jest cechą architektury mikroserwisów?

Co to jest JWT (JSON Web Token)?

Jakie składniki powinien mieć plan projektu?