Pytanie 1

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

Wartość 101011101102 zapisana w systemie szesnastkowym to

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Na podstawie wskazanego cennika oblicz, jaki będzie łączny koszt brutto jednego podwójnego natynkowego gniazda abonenckiego w wersji dwumodułowej?

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

Aktywacja opcji OCR w procesie ustawiania skanera umożliwia

Jakiego rodzaju interfejsem jest UDMA?

Aby skopiować katalog c: est z podkatalogami na dysk przenośny f: w systemie Windows 7, jakie polecenie należy zastosować?

Czym jest mapowanie dysków?

Jaką topologię fizyczną stosuje się w sieciach z topologią logiczną Token Ring?

Impulsator pozwala na diagnozowanie uszkodzonych układów logicznych komputera między innymi poprzez

Który z poniższych systemów operacyjnych nie jest wspierany przez system plików ext4?

GRUB, LILO oraz NTLDR to:

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu ustawienia kolejności uruchamiania systemów operacyjnych, konieczna jest modyfikacja zawartości

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Graficzny symbol ukazany na ilustracji oznacza

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Jakie jest najbardziej typowe dla topologii gwiazdy?

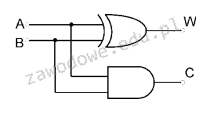

Jakie wartości logiczne otrzymamy w wyniku działania podanego układu logicznego, gdy na wejścia A i B wprowadzimy sygnały A=1 oraz B=1?

Podczas pracy z bazami danych, jakiego rodzaju operację wykonuje polecenie "SELECT"?

Jakie informacje można uzyskać dzięki programowi Wireshark?

Na ilustracji zaprezentowane jest urządzenie, które to

Jak określa się technologię stworzoną przez firmę NVIDIA, która pozwala na łączenie kart graficznych?

Jakim protokołem komunikacyjnym w warstwie transportowej, który zapewnia niezawodność przesyłania pakietów, jest protokół

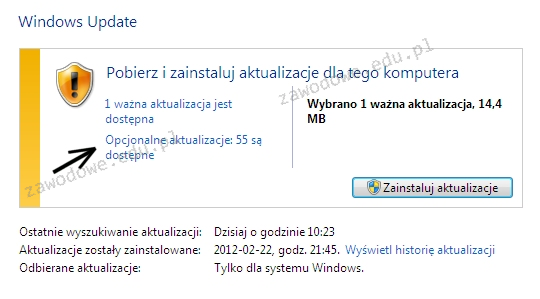

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST zgłosi błąd odczytu lub zapisu w pamięci CMOS?

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli

| Podzespół | Parametry |

|---|---|

| Płyta główna GIGABYTE | 4x DDR4, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

Który z podanych elementów jest częścią mechanizmu drukarki igłowej?

Oblicz całkowity koszt kabla UTP Cat 6, który służy do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia długość między punktem abonenckim a punktem dystrybucyjnym wynosi 8m oraz że cena brutto za 1m kabla to 1zł. W obliczeniach uwzględnij dodatkowy zapas 2m kabla dla każdego punktu abonenckiego.

Polecenie do zmiany adresu MAC karty sieciowej w systemie Linux to

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Jaką normę stosuje się w przypadku okablowania strukturalnego w sieciach komputerowych?

Jaką fizyczną topologię sieci komputerowej przedstawiono na załączonym rysunku?

Jaką standardową wartość maksymalnej odległości można zastosować pomiędzy urządzeniami sieciowymi, które są ze sobą połączone przewodem UTP kat.5e?

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?