Pytanie 1

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Jak można zaktualizować wprowadzone zmiany w konfiguracji systemu operacyjnego Windows, korzystając z edytora zasad grup?

Jak skrót wskazuje na rozległą sieć komputerową, która obejmuje swoim zasięgiem miasto?

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Do bezprzewodowej transmisji danych pomiędzy dwiema jednostkami, z wykorzystaniem fal radiowych w zakresie ISM 2,4 GHz, przeznaczony jest interfejs

Pozyskiwanie surowców z odpadów w celu ich ponownego zastosowania to

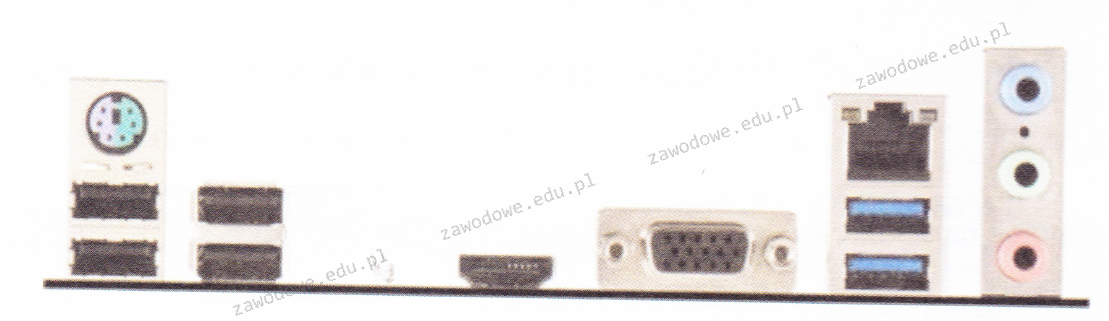

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Liczba FAFC w systemie heksadecymalnym odpowiada wartości liczbowej

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Urządzenie przedstawione na ilustracji, wraz z podanymi danymi technicznymi, może być zastosowane do pomiarów systemów okablowania

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Zbiór usług sieciowych dla systemów z rodziny Microsoft Windows jest reprezentowany przez skrót

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

W celu zrealizowania instalacji sieciowej na stacjach roboczych z systemem operacyjnym Windows, należy na serwerze zainstalować usługi

Aby zrealizować iloczyn logiczny z uwzględnieniem negacji, jaki funktor powinno się zastosować?

Zarządzanie konfiguracją karty sieciowej w systemie Windows 7 realizuje polecenie

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

Którego z poniższych zadań nie wykonują serwery plików?

W dwóch sąsiadujących pomieszczeniach pewnej firmy występują znaczne zakłócenia elektromagnetyczne. Aby zapewnić maksymalną przepustowość w istniejącej sieci LAN, jakie medium transmisyjne powinno być użyte?

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

Co nie ma wpływu na utratę danych z dysku HDD?

Aby przyznać użytkownikowi w systemie Windows możliwość zmiany czasu systemowego, należy skorzystać z narzędzia

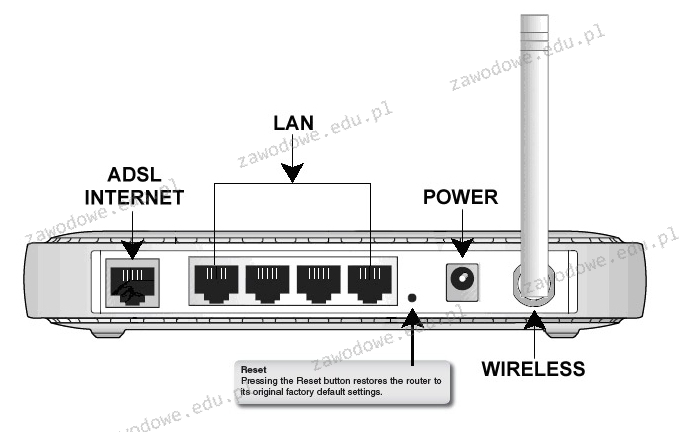

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Adware to rodzaj oprogramowania

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który wymusza jego automatyczne aktualizacje, są

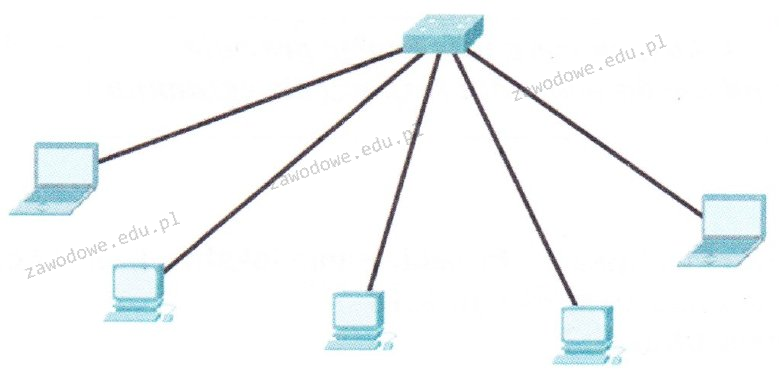

Jaką topologię fizyczną sieci ilustruje zamieszczony rysunek?

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

Liczba 100110011 zapisana w systemie ósemkowym wynosi

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

Cechą charakterystyczną transmisji w interfejsie równoległym synchronicznym jest to, że

Narzędziem służącym do monitorowania efektywności oraz niezawodności w systemach Windows 7, Windows Server 2008 R2 i Windows Vista jest

Topologia fizyczna sieci komputerowej przedstawiona na ilustracji to topologia

Proporcja ładunku zgromadzonego na przewodniku do potencjału tego przewodnika definiuje jego

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz

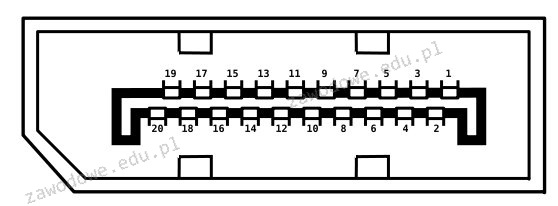

Na ilustracji pokazano złącze: