Pytanie 1

Niskopoziomowe formatowanie dysku IDE HDD polega na

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Niskopoziomowe formatowanie dysku IDE HDD polega na

W jakim miejscu są zapisane dane dotyczące kont użytkowników domenowych w systemach Windows Server?

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Który z wymienionych adresów IP nie zalicza się do prywatnych?

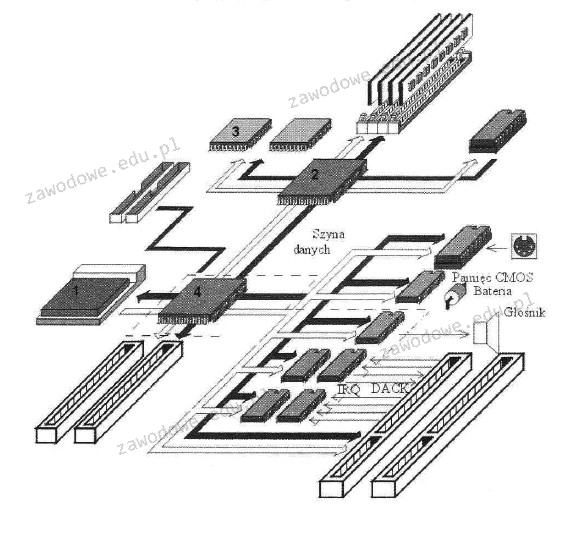

Jaką liczbą oznaczono procesor na diagramie płyty głównej komputera?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

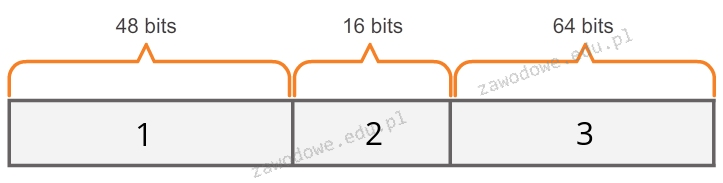

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

Jakie elementy łączy okablowanie pionowe w sieci LAN?

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Aby zapobiec uszkodzeniom układów scalonych przy serwisie sprzętu komputerowego, należy korzystać z

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Aby zasilić najbardziej wydajne karty graficzne, konieczne jest dodatkowe 6-pinowe gniazdo zasilacza PCI-E, które dostarcza napięcia

Standard WIFI 802.11 b/g używa pasma

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Na ilustracji przedstawiono końcówkę wkrętaka typu

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć

Która z kart graficznych nie będzie kompatybilna z monitorem, posiadającym złącza pokazane na ilustracji (zakładając, że nie można użyć adaptera do jego podłączenia)?

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

Jaką usługą można pobierać i przesyłać pliki na serwer?

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Podstawowym zadaniem mechanizmu Plug and Play jest

Jakiego rodzaju złącze powinna mieć płyta główna, aby użytkownik był w stanie zainstalować kartę graficzną przedstawioną na rysunku?

Która karta graficzna nie będzie kompatybilna z monitorem, który posiada złącza pokazane na zdjęciu, przy założeniu, że do podłączenia monitora nie użyjemy adaptera?

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

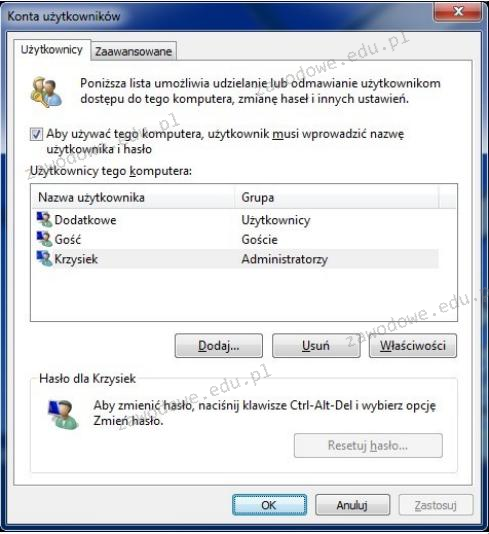

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Odmianą pamięci, która zapewnia tylko odczyt i może być usunięta przy użyciu światła ultrafioletowego, jest pamięć

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Wskaż zdanie, które jest nieprawdziwe:

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Pełna maska podsieci z prefiksem /25 to