Pytanie 1

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

W systemie Linux komenda cd ~ umożliwia

W dokumentacji powykonawczej dotyczącej fizycznej i logicznej struktury sieci lokalnej powinien znajdować się

Za pomocą narzędzia diagnostycznego Tracert można ustalić trasę do punktu docelowego. Przez ile routerów przeszedł pakiet wysłany dl hosta 172.16.0.99?

C:\>tracert 172.16.0.99 Trasa śledzenia do 172.16.0.99 z maksymalną liczbą przeskoków 30 | ||||

| 1 | 2 ms | 3 ms | 2 ms | 10.0.0.1 |

| 2 | 12 ms | 8 ms | 8 ms | 192.168.0.1 |

| 3 | 10 ms | 15 ms | 10 ms | 172.17.0.2 |

| 4 | 11 ms | 11 ms | 20 ms | 172.17.48.14 |

| 5 | 21 ms | 16 ms | 24 ms | 172.16.0.99 |

Śledzenie zakończone. | ||||

Wskaż właściwą formę maski podsieci?

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

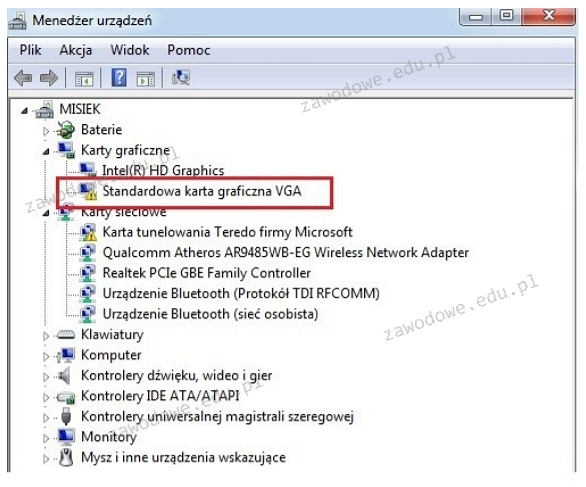

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

Scandisk to narzędzie, które wykorzystuje się do

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

Na rysunku znajduje się graficzny symbol

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

Co należy zrobić przed przystąpieniem do prac serwisowych związanych z edytowaniem rejestru systemu Windows?

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

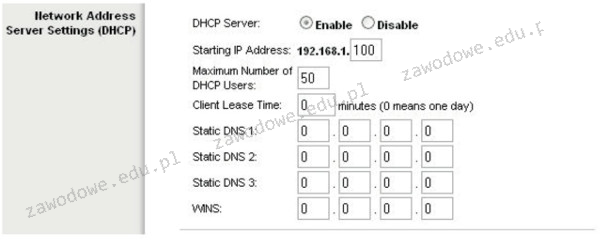

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

Program Mozilla Firefox jest udostępniany na zasadach licencji

Jaką sumę należy zapłacić za wymianę karty graficznej w komputerze, jeżeli cena karty wynosi 250 zł, a czas wymiany przez pracownika serwisu to 80 minut, przy czym każda rozpoczęta godzina pracy kosztuje 50 zł?

Komunikat biosu POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Menedżer urządzeń w systemie Windows umożliwia identyfikację

Na ilustracji ukazany jest komunikat systemowy. Jakie kroki powinien podjąć użytkownik, aby naprawić błąd?

Jakie medium transmisyjne używają myszki Bluetooth do interakcji z komputerem?

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

Oświetlenie oparte na diodach LED w trzech kolorach wykorzystuje skanery typu

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

Liczba 129 w systemie dziesiętnym będzie przedstawiona w formacie binarnym na

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

RAMDAC konwerter przekształca sygnał

Ile adresów można przypisać urządzeniom działającym w sieci o adresie IP 192.168.20.0/26?

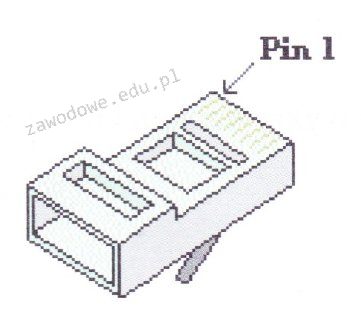

Jak wygląda układ przewodów w złączu RJ45 zgodnie z kolejnością połączeń T568A?

Program fsck jest stosowany w systemie Linux do

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej