Pytanie 1

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

Który z wymienionych przykładów przedstawia typ rekordowy?

Jaka jest składnia komentarza jednoliniowego w języku Python?

Które narzędzie służy do tworzenia makiet interfejsu użytkownika (UI mockups)?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Która zasada zwiększa bezpieczeństwo w sieci?

Co to jest Continuous Integration (CI)?

Jaką funkcję spełniają atrybuty klasy w programowaniu obiektowym?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Co będzie wynikiem wykonania poniższego kodu w języku C#?

| string text = "hello world"; var result = string.Join("", text.Split(' ').Select(s => char.ToUpper(s[0]) + s.Substring(1))); Console.Console.WriteLine(result); |

Co to jest lazy loading w kontekście ładowania obrazów na stronie?

Jakie jest oznaczenie normy międzynarodowej?

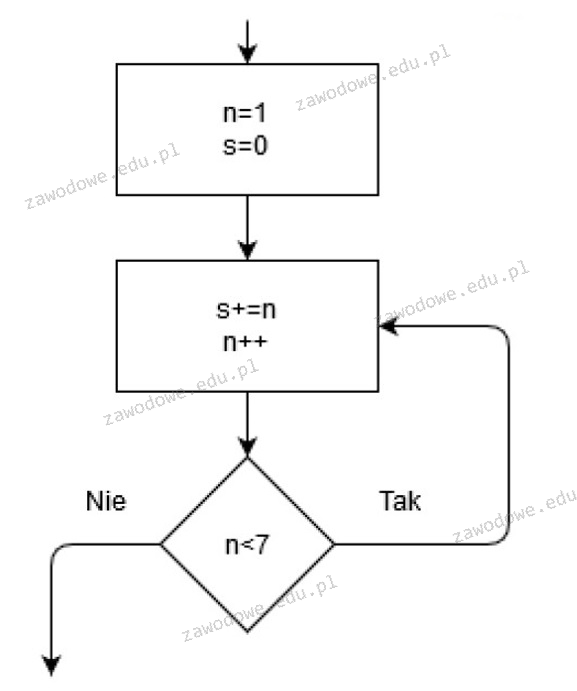

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Które narzędzie służy do zarządzania zależnościami w projekcie JavaScript?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?

Co zostanie wyświetlone po wykonaniu poniższego kodu?

| class Animal { constructor(name) { this.name = name; } speak() { return `${this.name} makes a noise.`; } } class Dog extends Animal { speak() { return `${this.name} barks.`; } } let dog = new Dog('Rex'); console.log(dog.speak()); |

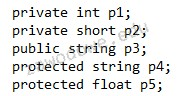

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

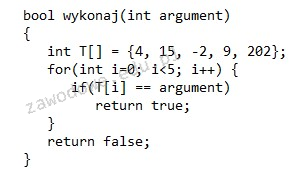

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

Która technologia służy do tworzenia responsywnych stron internetowych?

Która z wymienionych cech dotyczy klasy statycznej?

Co zostanie wypisane w konsoli po wykonaniu poniższego kodu?

| let i = 0; while (i < 5) { i++; if (i === 3) continue; console.log(i); } |

Które z poniższych jest podstawowym rodzajem testów używanych w testowaniu jednostkowym?

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

Jakie jest podstawowe użycie metod wirtualnych?

Jaki jest zasadniczy cel ataku phishingowego?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Jakie narzędzie umożliwia testowanie API w aplikacjach internetowych?

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Co to jest Docker?

Co to jest event bubbling w JavaScript?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na