Pytanie 1

Przedstawione narzędzie jest przeznaczone do

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Przedstawione narzędzie jest przeznaczone do

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

Najwyższy stopień zabezpieczenia sieci bezprzewodowej zapewnia szyfrowanie

Do jakiego portu należy podłączyć kabel sieciowy zewnętrzny, aby uzyskać pośredni dostęp do sieci Internet?

Jaką konfigurację sieciową może posiadać komputer, który należy do tej samej sieci LAN co komputer z adresem 192.168.1.10/24?

Co to jest serwer baz danych?

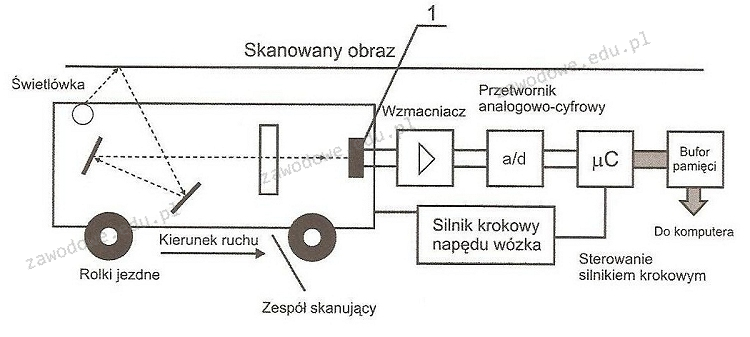

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Samodzielną strukturą sieci WLAN jest

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

Rozmiar plamki na monitorze LCD wynosi

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

Użytkownik uszkodził płytę główną z gniazdem dla procesora AM2. Płytę z uszkodzeniami można wymienić na model z gniazdem, nie zmieniając procesora oraz pamięci

Zmienną a wyświetl na 2 różne sposoby.

Aby skonfigurować i dostosować środowisko graficzne GNOME w różnych dystrybucjach Linux, należy użyć programu

Czym jest MFT w systemie plików NTFS?

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

Funkcje z różnych dziedzin (data i czas, finanse, tekst, matematyka, statystyka) są składnikiem

Komputer lokalny dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego komputera, która rozpoznaje adresy w sieci, uzyskano informację, że adres komputera to 195.182.130.24. To oznacza, że

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie adresacji przedstawionej w tabeli określ właściwy adres bramy dla komputera K2.

Awaria klawiatury może być spowodowana przez uszkodzenie

Licencja CAL (Client Access License) uprawnia użytkownika do

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?

Jakim środkiem należy oczyścić wnętrze obudowy drukarki fotograficznej z kurzu?

Jakie medium transmisyjne charakteryzuje się najmniejszym ryzykiem zakłóceń elektromagnetycznych sygnału przesyłanego?

Moduł w systemie Windows, który odpowiada za usługi informacyjne w Internecie, to

Który z wymienionych protokołów jest szyfrowanym protokołem do zdalnego dostępu?

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Protokół transportowy bezpołączeniowy to

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

Jakie zakresy zostaną przydzielone przez administratora do adresów prywatnych w klasie C, przy użyciu maski 24 bitowej dla komputerów w lokalnej sieci?

Aby zapewnić użytkownikom Active Directory możliwość logowania i korzystania z zasobów tej usługi w sytuacji awarii kontrolera domeny, trzeba

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

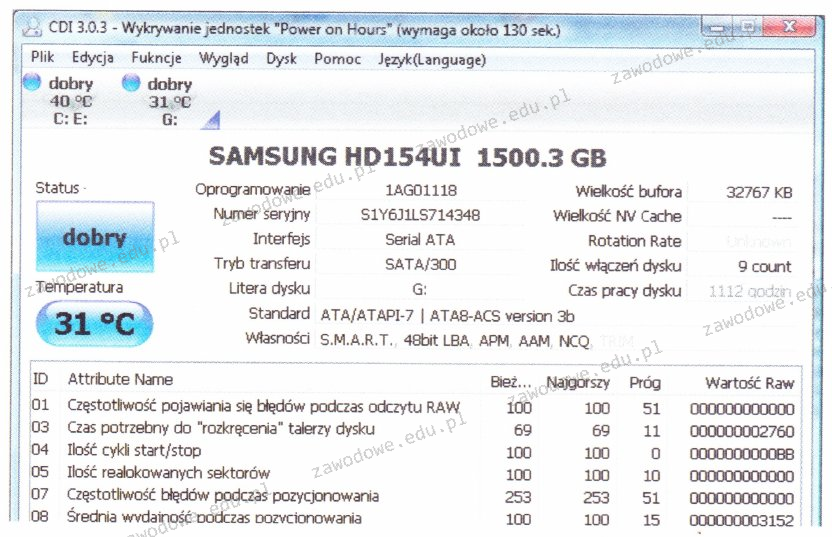

Na ilustracji zaprezentowano system monitorujący

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Jakie urządzenie ma za zadanie utrwalenie tonera na papierze w trakcie drukowania z drukarki laserowej?

Jaki protokół do obsługi poczty elektronicznej pozwala na przykład na przechowywanie odebranych e-maili na serwerze, zarządzanie różnymi folderami, usuwanie wiadomości oraz przenoszenie ich pomiędzy folderami?