Pytanie 1

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Brak odpowiedzi na to pytanie.

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

Brak odpowiedzi na to pytanie.

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Brak odpowiedzi na to pytanie.

Jaki jest największy rozmiar pojedynczego datagramu IPv4, uwzględniając jego nagłówek?

Brak odpowiedzi na to pytanie.

Aby zwiększyć bezpieczeństwo osobistych danych podczas przeglądania stron internetowych, warto dezaktywować w ustawieniach przeglądarki

Brak odpowiedzi na to pytanie.

Toner stanowi materiał eksploatacyjny w drukarce

Brak odpowiedzi na to pytanie.

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

Brak odpowiedzi na to pytanie.

Który z poniższych adresów IPv4 wraz z prefiksem reprezentuje adres sieci?

Brak odpowiedzi na to pytanie.

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?

Brak odpowiedzi na to pytanie.

W systemie Linux do wyświetlania treści pliku tekstowego służy polecenie

Brak odpowiedzi na to pytanie.

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

Brak odpowiedzi na to pytanie.

Jakie protokoły przesyłają regularne kopie tablic routingu do sąsiednich ruterów, nie zawierając pełnych informacji o odległych urządzeniach routujących?

Brak odpowiedzi na to pytanie.

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Brak odpowiedzi na to pytanie.

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows umożliwi wyświetlenie szczegółów wszystkich zasobów udostępnionych na komputerze lokalnym?

Brak odpowiedzi na to pytanie.

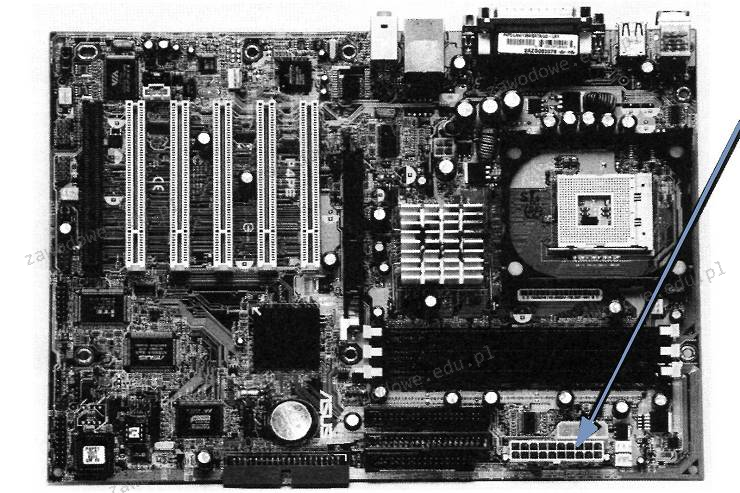

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

Brak odpowiedzi na to pytanie.

Jakie urządzenie sieciowe umożliwia połączenie lokalnej sieci LAN z rozległą siecią WAN?

Brak odpowiedzi na to pytanie.

Który z podanych adresów protokołu IPv4 jest adresem klasy D?

Brak odpowiedzi na to pytanie.

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Brak odpowiedzi na to pytanie.

Liczba 563 (8) w systemie szesnastkowym to

Brak odpowiedzi na to pytanie.

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

Brak odpowiedzi na to pytanie.

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Brak odpowiedzi na to pytanie.

Które medium transmisyjne charakteryzuje się najmniejszym ryzykiem narażenia na zakłócenia elektromagnetyczne przesyłanego sygnału?

Brak odpowiedzi na to pytanie.

Czym jest prefetching?

Brak odpowiedzi na to pytanie.

Protokół transportowy bezpołączeniowy to

Brak odpowiedzi na to pytanie.

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

Brak odpowiedzi na to pytanie.

Mysz komputerowa z interfejsem bluetooth pracującym w klasie 2 ma teoretyczny zasięg do

Brak odpowiedzi na to pytanie.

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

Brak odpowiedzi na to pytanie.

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Brak odpowiedzi na to pytanie.

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Brak odpowiedzi na to pytanie.

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

Brak odpowiedzi na to pytanie.

Adres IP 192.168.2.0/24 został podzielony na cztery mniejsze podsieci. Jaką maskę mają te nowe podsieci?

Brak odpowiedzi na to pytanie.

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Brak odpowiedzi na to pytanie.

Który protokół jest używany do zdalnego zarządzania komputerem przez terminal w systemach Linux?

Brak odpowiedzi na to pytanie.

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby przeprowadzić aktualizację wszystkich pakietów (całego systemu) do najnowszej wersji z zainstalowaniem nowego jądra?

Brak odpowiedzi na to pytanie.

Który z interfejsów stanowi port równoległy?

Brak odpowiedzi na to pytanie.

Na przedstawionym schemacie urządzeniem, które łączy komputery, jest

Brak odpowiedzi na to pytanie.

Protokół poczty elektronicznej, który umożliwia zarządzanie wieloma skrzynkami pocztowymi oraz pobieranie i manipulowanie na wiadomościach przechowywanych na zdalnym serwerze, to

Brak odpowiedzi na to pytanie.

Aby zmierzyć moc zużywaną przez komputer, należy zastosować

Brak odpowiedzi na to pytanie.