Pytanie 1

Na przedstawionym schemacie wtyk (złącze męskie modularne) stanowi zakończenie kabla

Wynik: 4/40 punktów (10,0%)

Wymagane minimum: 20 punktów (50%)

Na przedstawionym schemacie wtyk (złącze męskie modularne) stanowi zakończenie kabla

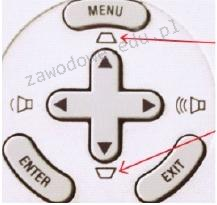

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

W systemie Linux, polecenie usermod -s dla danego użytkownika umożliwia

Urządzenie, które łączy różne segmenty sieci i przekazuje ramki pomiędzy nimi, wybierając odpowiedni port docelowy dla przesyłanych ramek, to

Co oznacza określenie średni czas dostępu w dyskach twardych?

Wartość liczby BACA w systemie heksadecymalnym to liczba

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Brak odpowiedzi na to pytanie.

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Brak odpowiedzi na to pytanie.

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

Brak odpowiedzi na to pytanie.

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

Brak odpowiedzi na to pytanie.

Który z protokołów umożliwia terminalowe połączenie ze zdalnymi urządzeniami, zapewniając jednocześnie transfer danych w zaszyfrowanej formie?

Brak odpowiedzi na to pytanie.

Dysk znajdujący się w komputerze ma zostać podzielony na partycje. Jaką maksymalną liczbę partycji rozszerzonych można utworzyć na jednym dysku?

Brak odpowiedzi na to pytanie.

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Brak odpowiedzi na to pytanie.

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Brak odpowiedzi na to pytanie.

Do przeprowadzenia aktualizacji systemów Linux można zastosować aplikacje

Brak odpowiedzi na to pytanie.

Przy pomocy testów statycznych okablowania można zidentyfikować

Brak odpowiedzi na to pytanie.

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

Brak odpowiedzi na to pytanie.

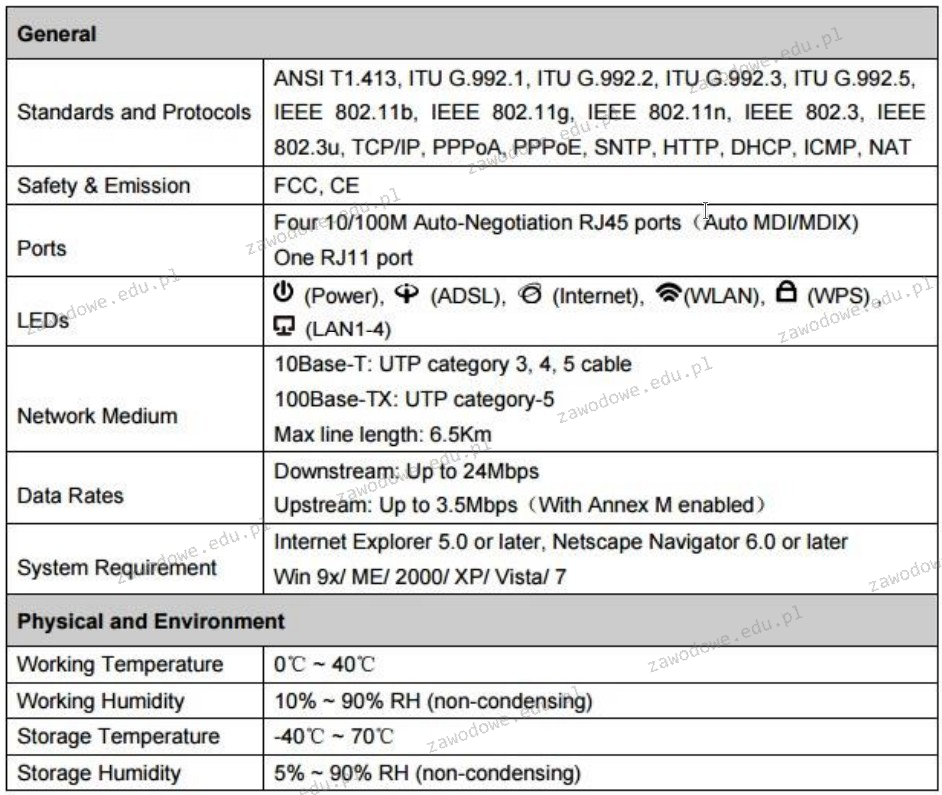

Przedstawiona specyfikacja techniczna odnosi się do

Brak odpowiedzi na to pytanie.

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Brak odpowiedzi na to pytanie.

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Brak odpowiedzi na to pytanie.

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Brak odpowiedzi na to pytanie.

Jaką nazwę powinien mieć identyfikator, aby urządzenia w sieci mogły działać w danej sieci bezprzewodowej?

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie iptables jest wykorzystywane do

Brak odpowiedzi na to pytanie.

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

Brak odpowiedzi na to pytanie.

Jaki akronim odnosi się do przepustowości sieci oraz usług, które mają między innymi na celu nadawanie priorytetów przesyłanym pakietom?

Brak odpowiedzi na to pytanie.

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Brak odpowiedzi na to pytanie.

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie fsck służy do

Brak odpowiedzi na to pytanie.

Graficzny symbol pokazany na ilustracji oznacza

Brak odpowiedzi na to pytanie.

Literowym symbolem P oznacza się

Brak odpowiedzi na to pytanie.

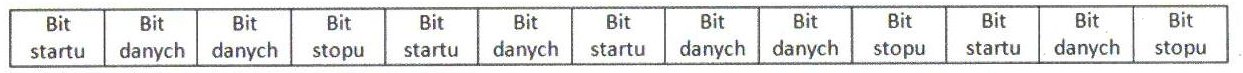

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

Brak odpowiedzi na to pytanie.

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

Brak odpowiedzi na to pytanie.

Internet Relay Chat (IRC) to protokół wykorzystywany do

Brak odpowiedzi na to pytanie.

W dokumentacji technicznej procesora znajdującego się na płycie głównej komputera, jaką jednostkę miary stosuje się do określenia szybkości zegara?

Brak odpowiedzi na to pytanie.

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Brak odpowiedzi na to pytanie.

Na ilustracji zaprezentowane jest urządzenie do

Brak odpowiedzi na to pytanie.

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?

Brak odpowiedzi na to pytanie.

Fizyczna architektura sieci, inaczej określana jako topologia fizyczna sieci komputerowych, definiuje

Brak odpowiedzi na to pytanie.