Pytanie 1

Jaką liczbę warstw określa model ISO/OSI?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Jaką liczbę warstw określa model ISO/OSI?

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

W metodzie archiwizacji danych nazwanej Dziadek – Ojciec – Syn na poziomie Dziadek przeprowadza się kopię danych na koniec

Wskaż rodzaj wtyczki zasilającej, którą należy połączyć z napędem optycznym podczas montażu komputera.

Symbol przedstawiony na ilustracji oznacza rodzaj złącza

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

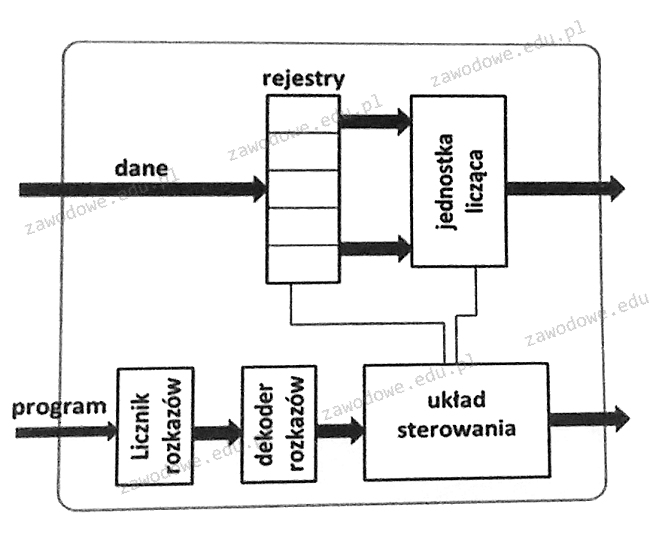

Rejestry przedstawione na diagramie procesora mają zadanie

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

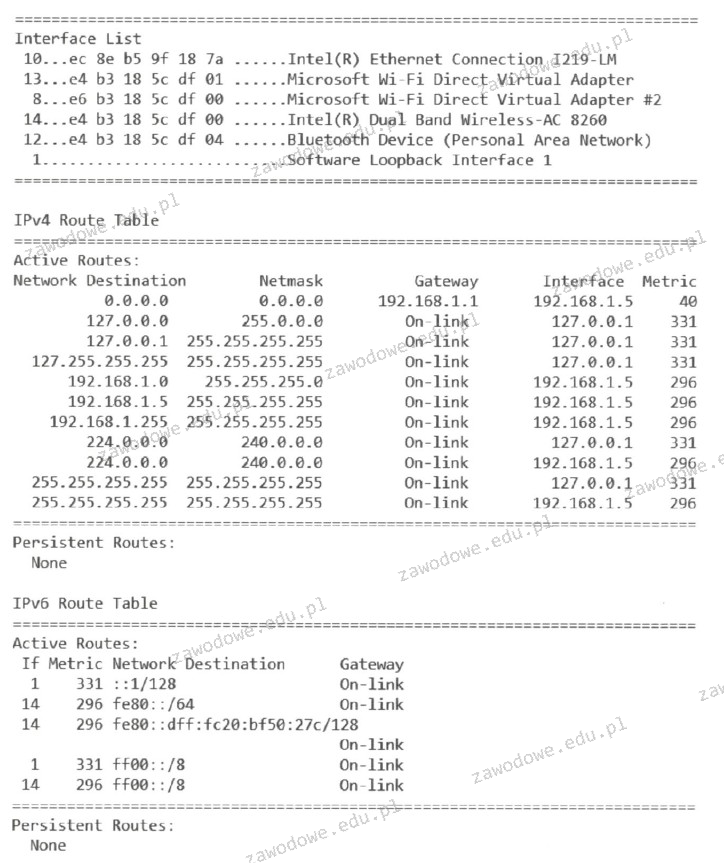

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

Co oznacza skrót WAN?

Optyczna rozdzielczość to jeden z atrybutów

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

W hurtowni materiałów budowlanych zachodzi potrzeba równoczesnego wydruku faktur w kilku kopiach. Jakiej drukarki należy użyć?

Jakiego materiału używa się w drukarkach tekstylnych?

Aby skopiować katalog c: est z podkatalogami na dysk przenośny f: w systemie Windows 7, jakie polecenie należy zastosować?

Jakie polecenie należy wykorzystać w systemie Linux, aby zlokalizować wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i mają w nazwie ciąg znaków abc?

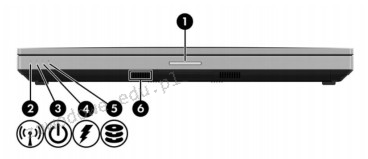

Na ilustracji zaprezentowane jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Podaj numer kontrolki, która świeci się w czasie ładowania akumulatora?

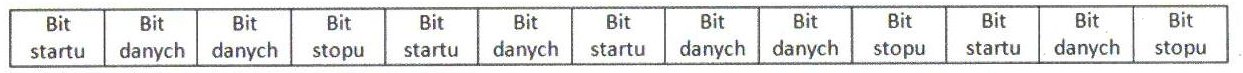

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

W dokumentacji płyty głównej zapisano „Wsparcie dla S/PDIF Out”. Co to oznacza w kontekście tego modelu płyty głównej?

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

Wskaż sygnał, który wskazuje na uszkodzenie karty graficznej w komputerze z BIOS POST od firmy AWARD?

Dostarczanie błędnych napięć do płyty głównej może spowodować

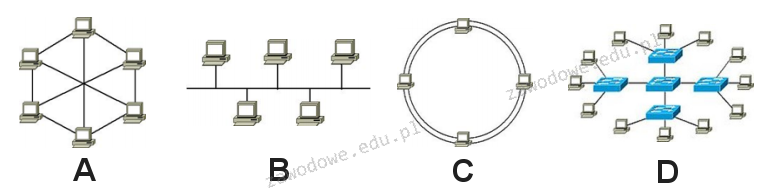

Który z rysunków ilustruje topologię sieci w układzie magistrali?

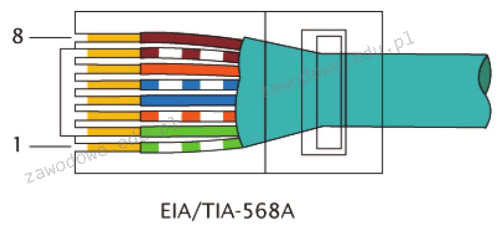

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Użytkownik systemu Windows doświadcza komunikatów o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Jaką topologię fizyczną wykorzystuje się w sieciach o logice Token Ring?

Element obliczeń zmiennoprzecinkowych to

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora wysyła sygnał do komputera, co pozwala na określenie pozycji kursora?

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

Na świeżo zainstalowanym komputerze program antywirusowy powinno się zainstalować

Która z ról w systemie Windows Server umożliwia m.in. zdalną, bezpieczną i uproszczoną instalację systemów operacyjnych Windows na komputerach w sieci?

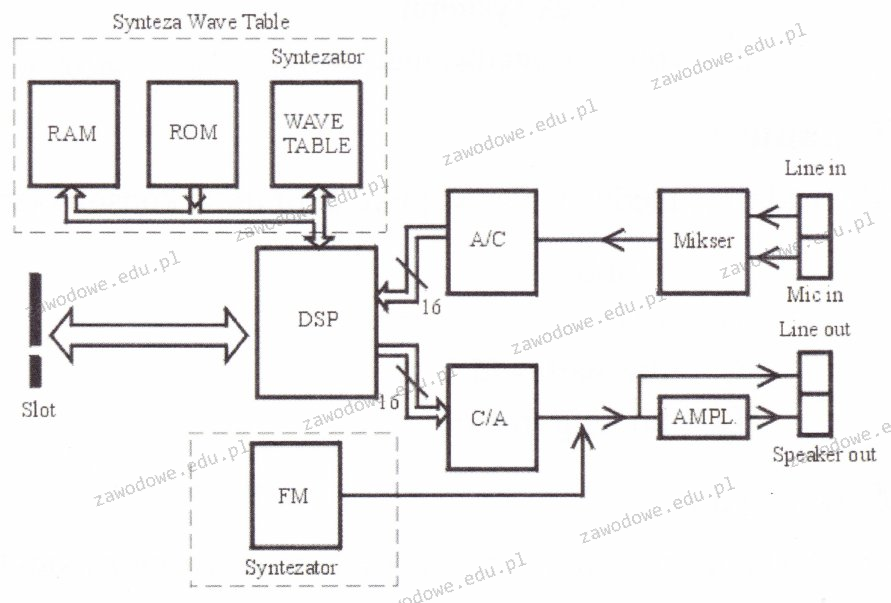

Na ilustracji przedstawiono diagram funkcjonowania

Który z wymienionych składników zalicza się do elementów pasywnych sieci?

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Jak można skonfigurować sieć VLAN?

Urządzenie pokazane na grafice służy do