Pytanie 1

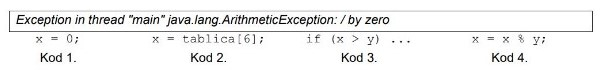

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Jaką rolę odgrywa destruktor w definicji klasy?

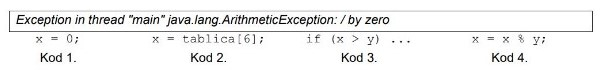

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

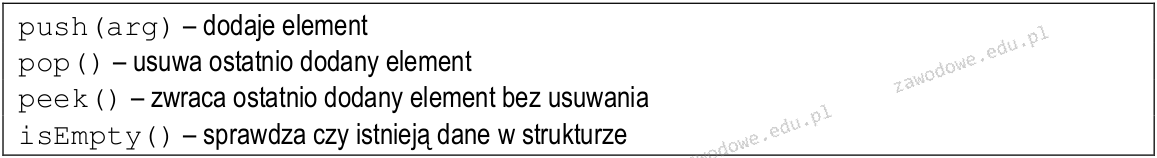

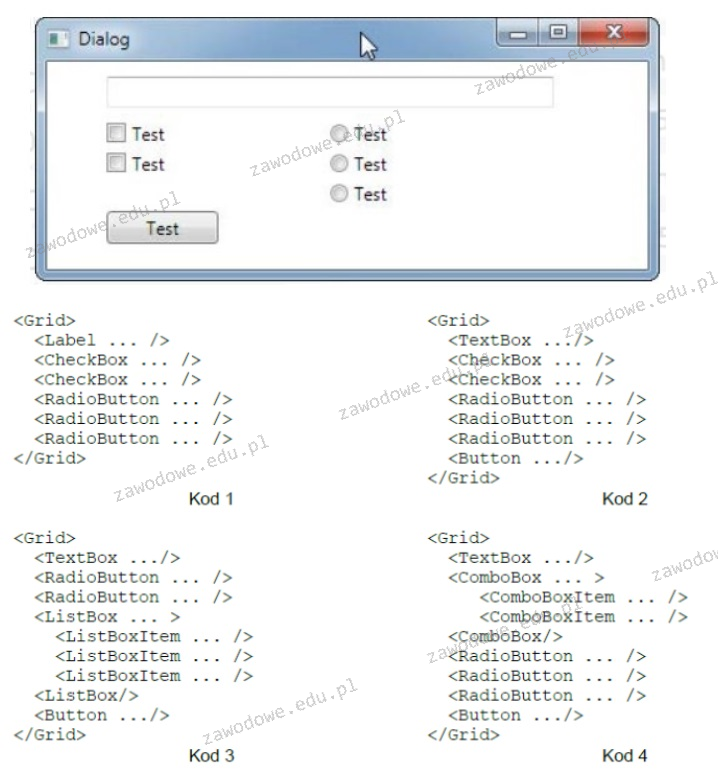

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

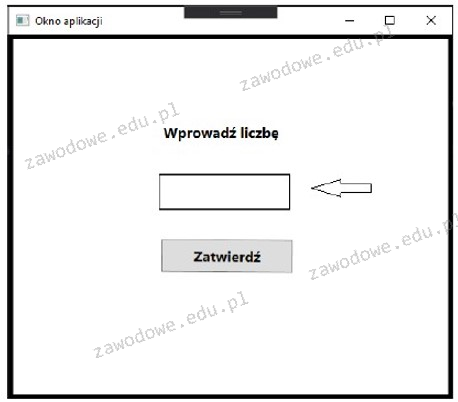

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Co to jest dokumentacja instruktażowa programu?

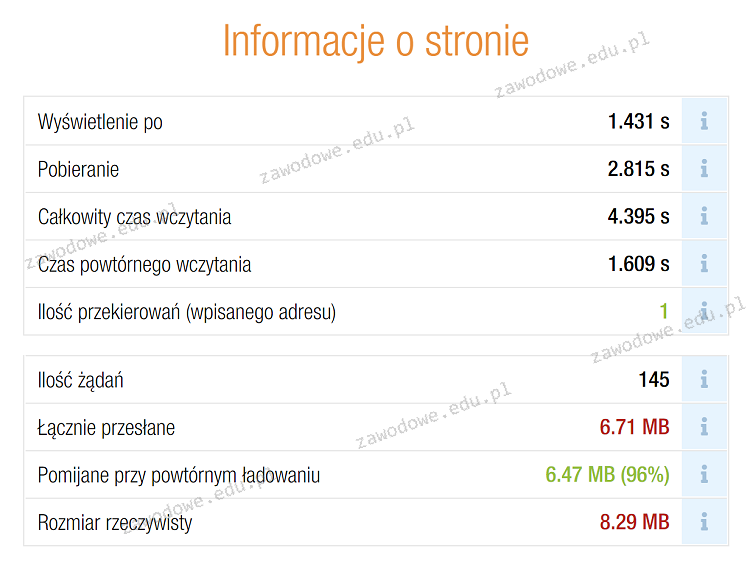

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

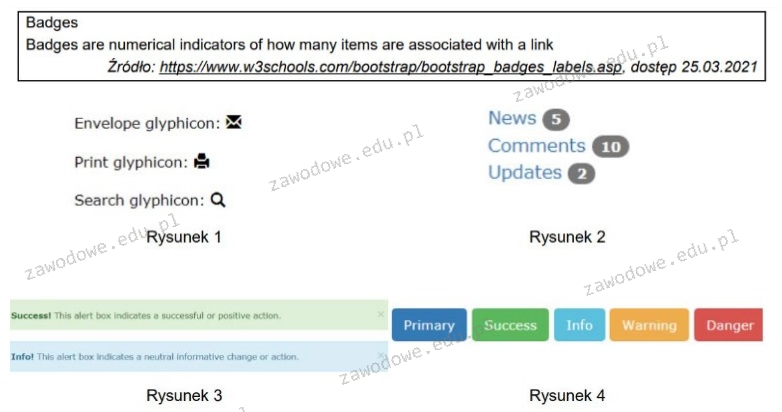

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Jakie jest podstawowe założenie normalizacji krajowej?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Który z poniższych opisów najlepiej definiuje kompilator?

Jakie jest podstawowe środowisko do tworzenia aplikacji desktopowych przy użyciu języka C#?

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Brak odpowiedzi na to pytanie.

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

Brak odpowiedzi na to pytanie.

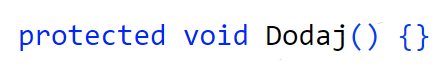

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

Brak odpowiedzi na to pytanie.

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Brak odpowiedzi na to pytanie.

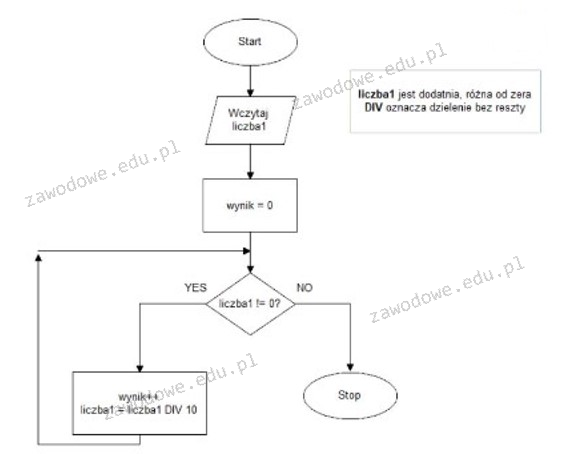

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Brak odpowiedzi na to pytanie.

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Brak odpowiedzi na to pytanie.

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Brak odpowiedzi na to pytanie.

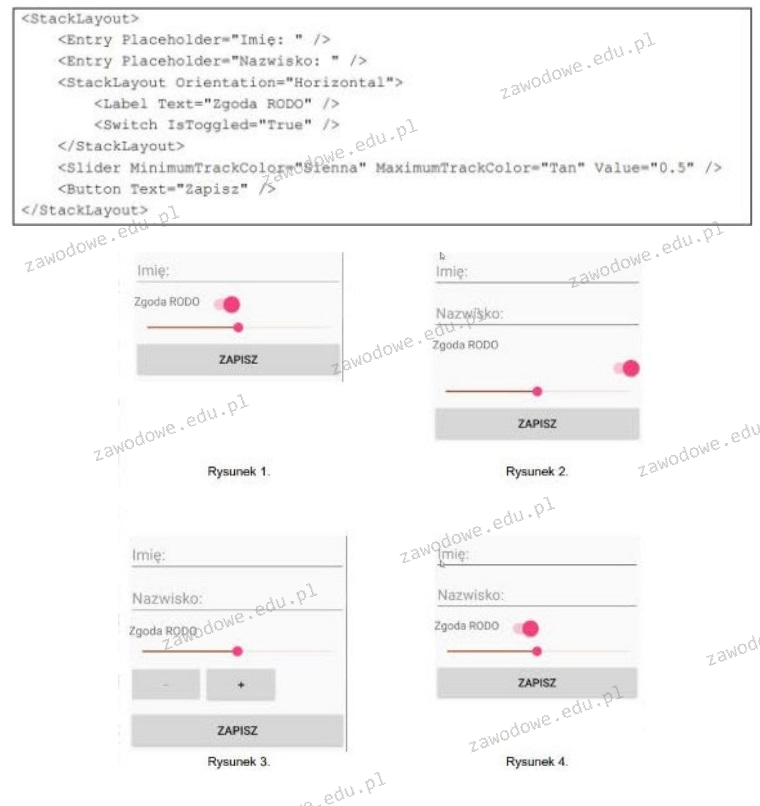

Jak zostanie przedstawiony poniższy kod XAML?

Brak odpowiedzi na to pytanie.

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Brak odpowiedzi na to pytanie.

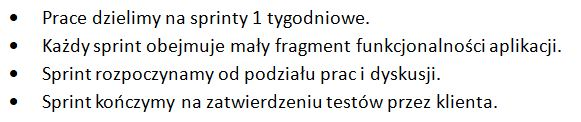

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

Brak odpowiedzi na to pytanie.

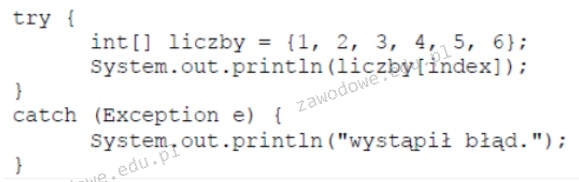

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

Brak odpowiedzi na to pytanie.

Jaki jest zasadniczy cel ataku phishingowego?

Brak odpowiedzi na to pytanie.