Pytanie 1

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Jakie jest podstawowe założenie normalizacji krajowej?

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

Które zdarzenie w JavaScript jest wywoływane po całkowitym załadowaniu strony?

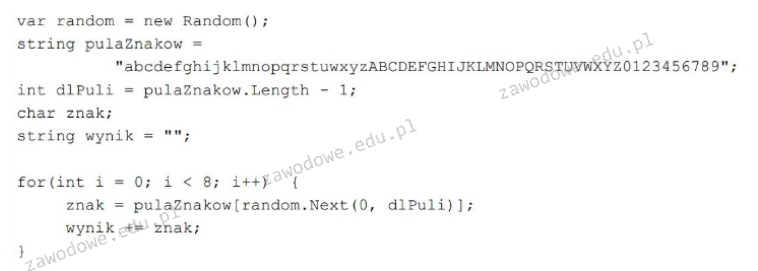

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Które z poniższych narzędzi jest używane do statycznej analizy kodu JavaScript?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

Które z poniższych nie jest systemem kontroli wersji?

Co to jest serverless computing?

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

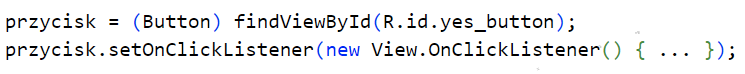

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Która technologia służy do tworzenia responsywnych stron internetowych?

Czym jest ochrona własności intelektualnej?

Co to jest JWT (JSON Web Token)?

Reguła zaangażowania i konsekwencji jako jedna z zasad wpływania na innych odnosi się

Co oznacza skrót CDN w kontekście aplikacji webowych?

Jaka jest składnia komentarza jednoliniowego w języku Python?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

Jakie są kluczowe zasady WCAG 2.0?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Co to jest automatyzacja testowania procesów?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Jakie informacje przedstawia diagram Gantta?

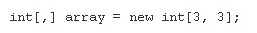

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Który z poniższych jest popularnym systemem zarządzania bazami danych NoSQL?

Które z poniższych nie jest typem testu w programowaniu?