Pytanie 1

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

Jak należy ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie łączyć się z dwiema różnymi sieciami lokalnymi posiadającymi odrębne adresy IP?

Zbiór zasad określających metodę wymiany danych w sieci to

Element obliczeń zmiennoprzecinkowych to

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

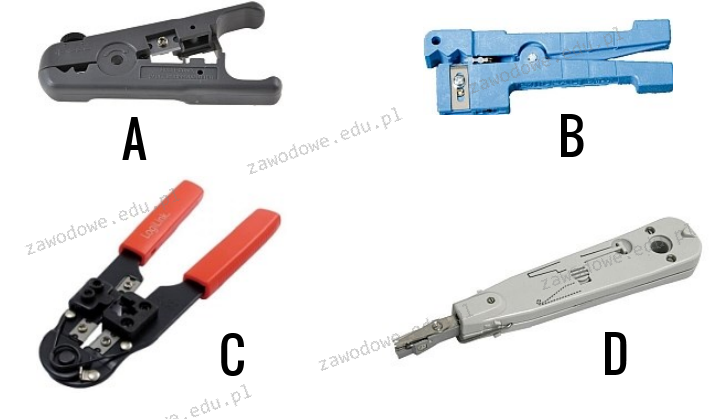

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

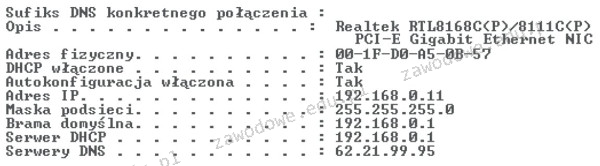

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

Kondygnacyjny punkt dystrybucji jest połączony z

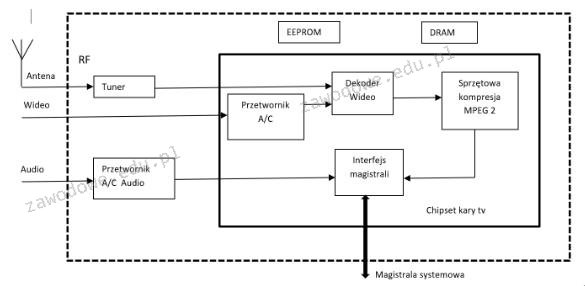

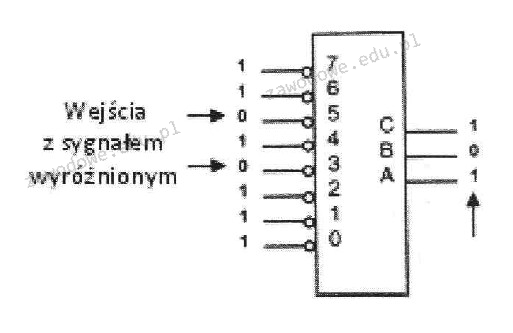

Na ilustracji przedstawiono diagram blokowy karty

Jakie polecenie służy do obserwowania lokalnych połączeń?

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

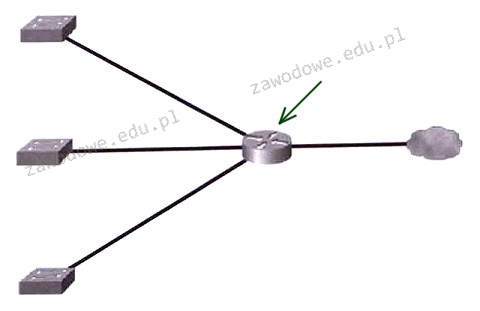

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?

Na ilustracji przedstawiono symbol urządzenia cyfrowego

Wartości 1001 i 100 w pliku /etc/passwd wskazują na

| student:x:1001:100:Jan Kowalski:/home/student:/bin/bash |

Jaką maksymalną wartość rozplotu kabla UTP można uzyskać we wtyku RJ45 według normy PN-EN 50173?

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

Który z wymienionych składników stanowi element pasywny w sieci?

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

Brak odpowiedzi na to pytanie.

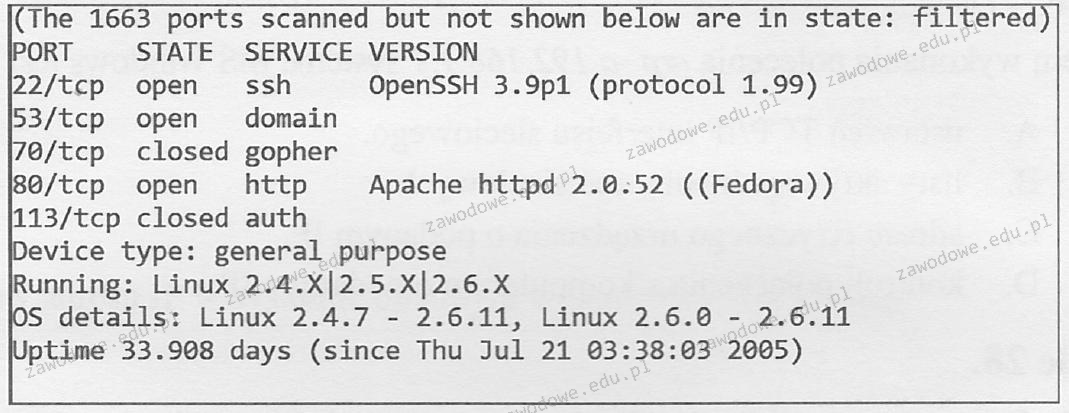

Jaki program został wykorzystany w systemie Linux do szybkiego skanowania sieci?

Brak odpowiedzi na to pytanie.

Co wskazuje oznaczenie danego procesora?

Brak odpowiedzi na to pytanie.

Aby połączyć cyfrową kamerę z interfejsem IEEE 1394 (FireWire) z komputerem, wykorzystuje się kabel z wtykiem zaprezentowanym na fotografii

Brak odpowiedzi na to pytanie.

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Brak odpowiedzi na to pytanie.

Protokół używany do zarządzania urządzeniami w sieci to

Brak odpowiedzi na to pytanie.

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Brak odpowiedzi na to pytanie.

Protokołem kontrolnym w obrębie rodziny TCP/IP, który ma na celu między innymi identyfikowanie usterek w urządzeniach sieciowych, jest

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Brak odpowiedzi na to pytanie.

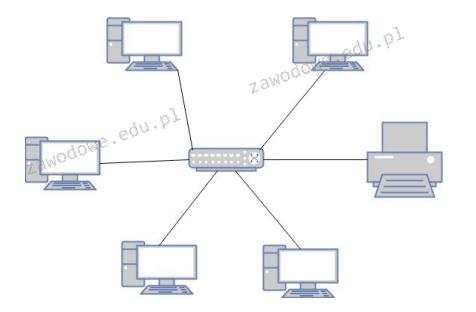

Jakie właściwości posiada topologia fizyczna sieci opisana w ramce?

Brak odpowiedzi na to pytanie.

Drukarka została zainstalowana w systemie z rodziny Windows. Aby skonfigurować m.in. domyślną orientację druku, ilość stron na arkusz oraz kolory, w trakcie jej ustawiania należy skorzystać z opcji

Brak odpowiedzi na to pytanie.

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

Brak odpowiedzi na to pytanie.

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Brak odpowiedzi na to pytanie.

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Brak odpowiedzi na to pytanie.

Na załączonym zdjęciu znajduje się

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Brak odpowiedzi na to pytanie.

W systemie Windows informacje o aktualnym użytkowniku komputera są przechowywane w gałęzi rejestru o skróconej nazwie:

Brak odpowiedzi na to pytanie.

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

Brak odpowiedzi na to pytanie.

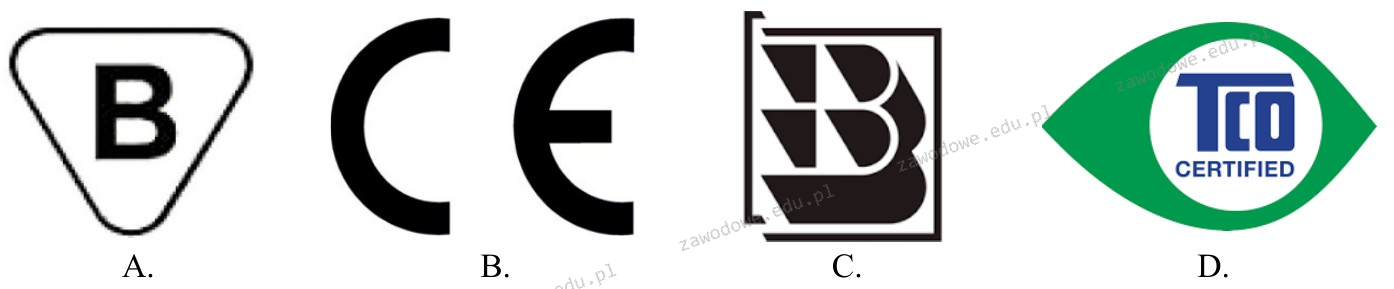

Wskaż symbol umieszczany na urządzeniach elektrycznych przeznaczonych do sprzedaży i obrotu w Unii Europejskiej?

Brak odpowiedzi na to pytanie.