Pytanie 1

Jaki skrót odpowiada poniższej masce podsieci: 255.255.248.0?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jaki skrót odpowiada poniższej masce podsieci: 255.255.248.0?

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Który z protokołów jest używany w komunikacji głosowej przez internet?

Na diagramie okablowania strukturalnego przy jednym z komponentów znajduje się oznaczenie MDF. Z którym punktem dystrybucji jest powiązany ten komponent?

W doborze zasilacza do komputera kluczowe znaczenie

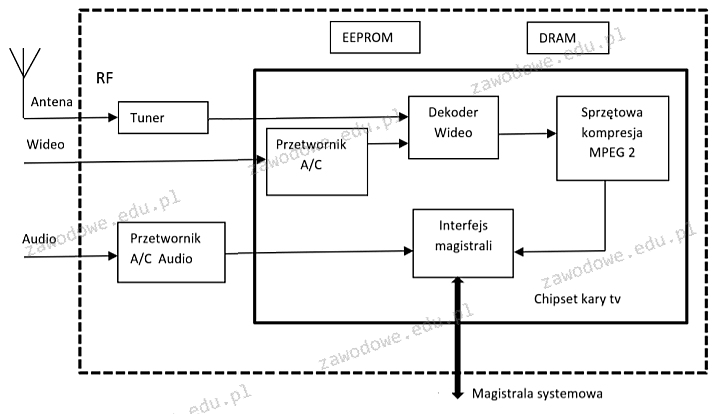

Na ilustracji zaprezentowano schemat blokowy karty

Jaki pakiet powinien zostać zainstalowany na serwerze Linux, aby umożliwić stacjom roboczym z systemem Windows dostęp do plików i drukarek udostępnianych przez ten serwer?

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

Jaki adres IPv6 jest poprawny?

Jakie urządzenie zapewnia zabezpieczenie przed różnorodnymi atakami z sieci i może również realizować dodatkowe funkcje, takie jak szyfrowanie danych przesyłanych lub automatyczne informowanie administratora o włamaniu?

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

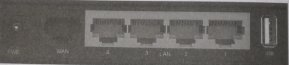

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

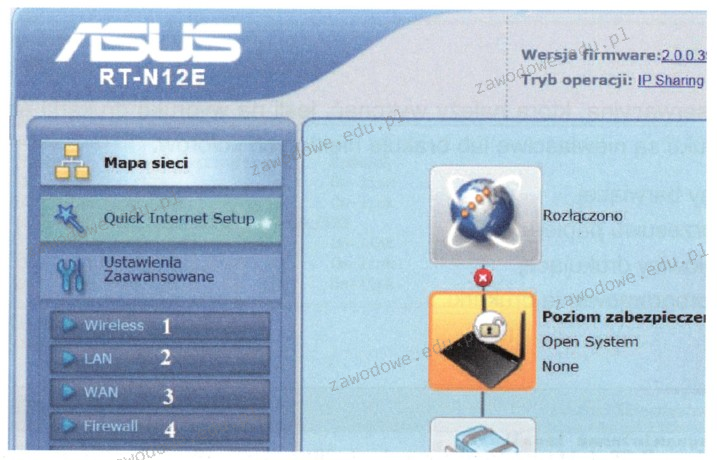

Aby skonfigurować ruter i wprowadzić parametry połączenia od dostawcy internetowego, którą sekcję oznaczoną numerem należy wybrać?

Co otrzymujemy, gdy dodamy liczby 338) oraz 718)?

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Jakie narzędzie w systemie Windows służy do wykonania poleceń, wykorzystując logikę obiektową oraz cmdlety?

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?

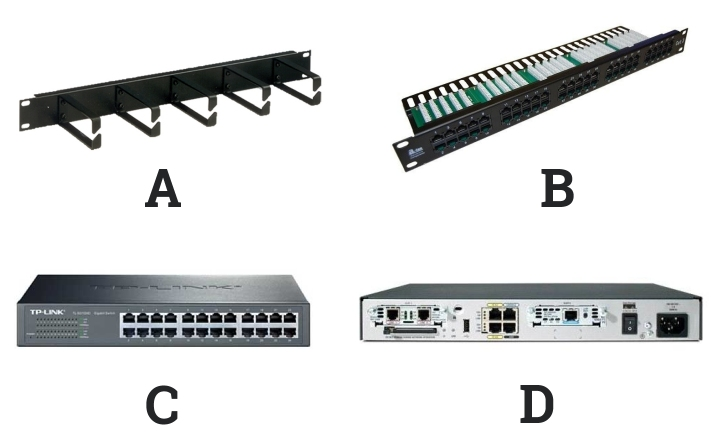

Na którym schemacie znajduje się panel krosowniczy?

Poprzez polecenie dxdiag uruchomione w wierszu poleceń Windows można

W systemie Linux zarządzanie parametrami transmisji w sieciach bezprzewodowych jest możliwe dzięki

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub przełącznik?

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

Aby zweryfikować mapę połączeń kabla UTP Cat 5e w sieci lokalnej, konieczne jest wykorzystanie

Na ilustracji przedstawiono sieć komputerową w danej topologii

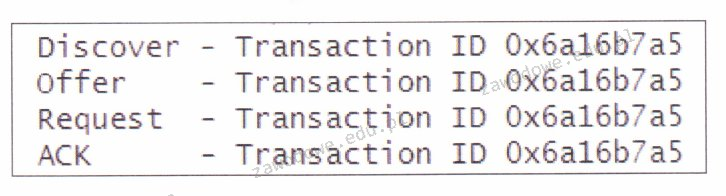

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?