Pytanie 1

Komenda msconfig uruchamia w systemie Windows:

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Komenda msconfig uruchamia w systemie Windows:

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

Jakie złącze na płycie głównej komputera jest przeznaczone do zamontowania karty graficznej widocznej na powyższym obrazie?

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

W jaki sposób powinny być skonfigurowane uprawnienia dostępu w systemie Linux, aby tylko właściciel mógł wprowadzać zmiany w wybranym katalogu?

Komputer jest połączony z siecią Internetową i nie posiada zainstalowanego oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie wchodząc w ustawienia systemowe?

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows umożliwi wyświetlenie szczegółów wszystkich zasobów udostępnionych na komputerze lokalnym?

Kasety z drukarek po zakończeniu użytkowania powinny zostać

Jakie informacje można uzyskać za pomocą programu Wireshark?

Jak wiele adresów IP można wykorzystać do przypisania komputerom w sieci o adresie 192.168.100.0 z maską 255.255.255.0?

Celem złocenia styków złącz HDMI jest

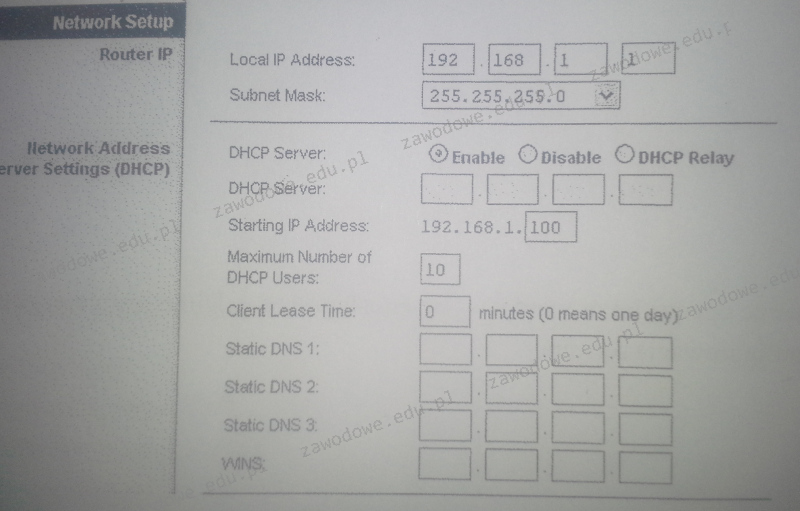

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Internet Relay Chat (IRC) to protokół wykorzystywany do

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

Jakie znaczenie ma zaprezentowany symbol graficzny?

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

W systemie Windows, aby uruchomić usługę związaną z wydajnością komputera, należy użyć polecenia

W systemie Linux do obsługi tablic partycji można zastosować komendę

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

Który z poniższych adresów IPv4 wraz z prefiksem reprezentuje adres sieci?

Jakie urządzenie sieciowe zostało pokazane na ilustracji?

W programie Explorator systemu Windows, naciśnięcie klawisza F5 zazwyczaj powoduje wykonanie następującej operacji:

Aby w systemie Windows nadać użytkownikowi możliwość zmiany czasu systemowego, potrzebna jest przystawka

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

Proces zapisywania kluczy rejestru do pliku określamy jako

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

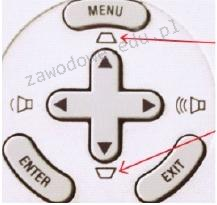

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

Jaką wartość dziesiętną ma liczba 11110101(U2)?

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

Adresy IPv6 są reprezentowane jako liczby

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Podstawowym zadaniem mechanizmu Plug and Play jest

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest