Pytanie 1

Zdiagnostykowane wyniki wykonania polecenia systemu Linux odnoszą się do ```/dev/sda: Timing cached reads: 18100 MB in 2.00 seconds = 9056.95 MB/sec```

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Zdiagnostykowane wyniki wykonania polecenia systemu Linux odnoszą się do ```/dev/sda: Timing cached reads: 18100 MB in 2.00 seconds = 9056.95 MB/sec```

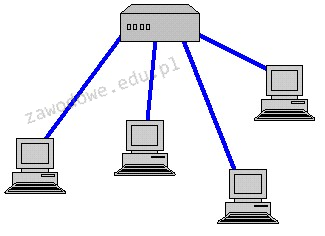

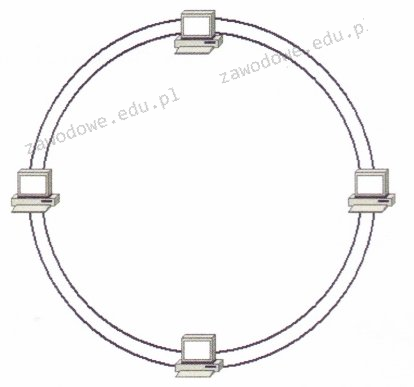

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

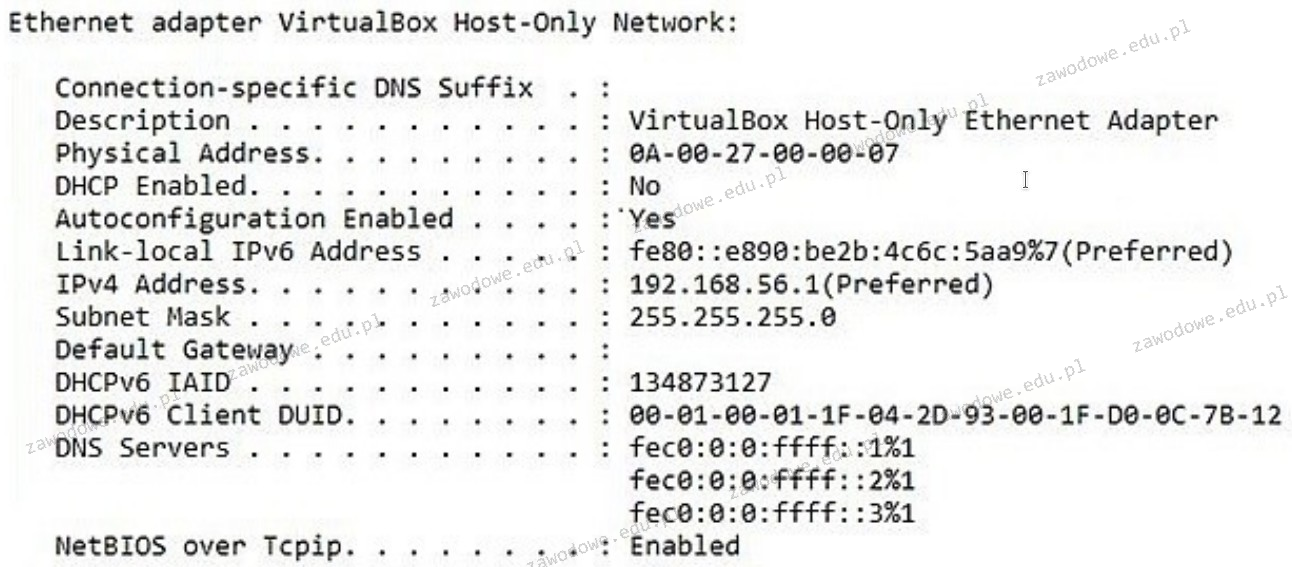

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Który symbol przedstawia przełącznik?

Na ilustracji przedstawiony jest tylny panel jednostki komputerowej. Jakie jest nazewnictwo dla złącza oznaczonego strzałką?

Jaką maksymalną ilość rzeczywistych danych można przesłać w ciągu 1 sekundy przez łącze synchroniczne o wydajności 512 kbps, bez użycia sprzętowej i programowej kompresji?

Układy sekwencyjne stworzone z grupy przerzutników, najczęściej synchronicznych typu D, które mają na celu przechowywanie danych, to

Bezpośrednio po usunięciu istotnych plików z dysku twardego, użytkownik powinien

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

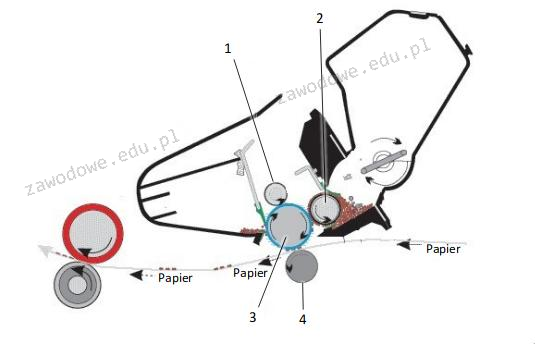

Na schemacie ilustrującym konstrukcję drukarki, w której toner jest nierównomiernie dostarczany do bębna, należy wskazać wałek magnetyczny oznaczony numerem

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.

Jaką kwotę będzie trzeba zapłacić za wymianę karty graficznej w komputerze, jeżeli jej koszt wynosi 250zł, czas wymiany to 80 minut, a każda rozpoczęta roboczogodzina to 50zł?

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Na przedstawionym schemacie urządzeniem, które łączy komputery, jest

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

Na ilustracji pokazano interfejs w komputerze dedykowany do podłączenia

W układzie SI jednostką, która mierzy napięcie, jest

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

Jak nazywa się jednostka danych PDU w warstwie sieciowej modelu ISO/OSI?

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

chmod jest używane w systemach operacyjnych Unix i Linux do zmiany uprawnień plików i katalogów. Uprawnienia te określają, kto i w jaki sposób może czytać, zapisywać lub wykonywać dany plik. Polecenie to jest niezwykle przydatne w kontekście zarządzania bezpieczeństwem i dostępem do zasobów na serwerach i komputerach osobistych. Przykładowo, aby nadać pełne uprawnienia właścicielowi pliku, ale ograniczyć je dla innych użytkowników, można użyć polecenia chmod 700 nazwa_pliku. Ten sposób nadawania uprawnień jest bardzo elastyczny i pozwala na dokładne skonfigurowanie dostępu zgodnie z potrzebami użytkownika lub politykami firmy. Warto także wspomnieć, że chmod wspiera zarówno notację symboliczną (np. chmod u+x) jak i ósemkową (np. chmod 755), co ułatwia jego stosowanie w różnych scenariuszach. Dzięki temu narzędziu administratorzy systemów mogą skutecznie zarządzać dostępem do plików, co jest kluczowe dla utrzymania bezpieczeństwa danych.Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

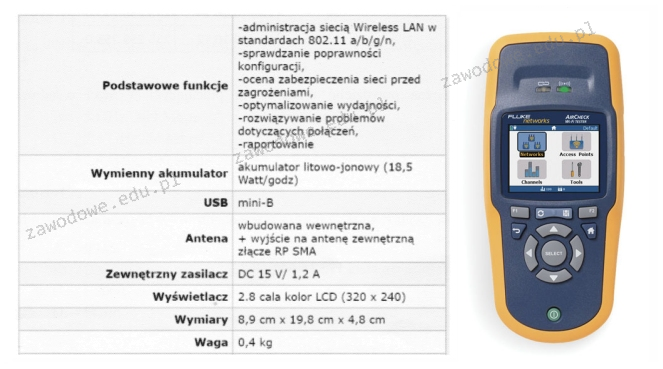

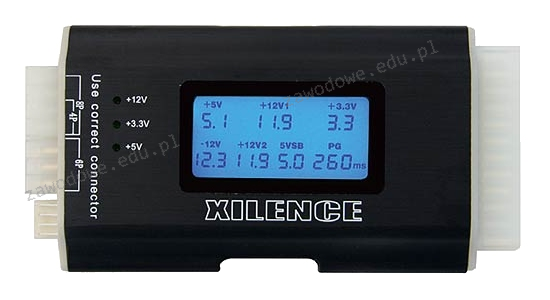

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

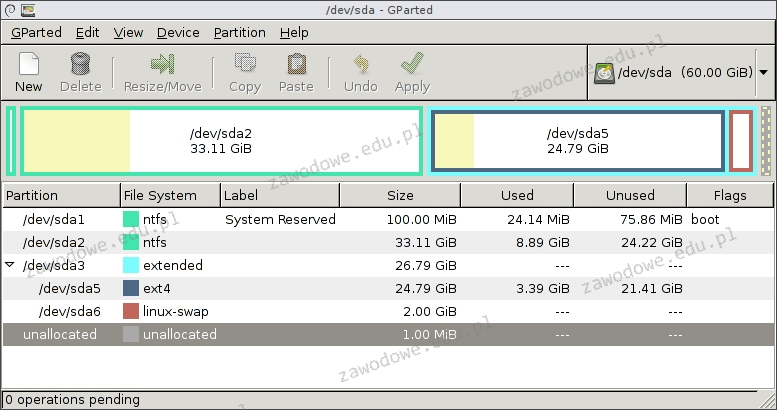

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

Jakie są różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Aby podłączyć drukarkę z interfejsem równoległym do komputera, który ma jedynie porty USB, należy użyć adaptera

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

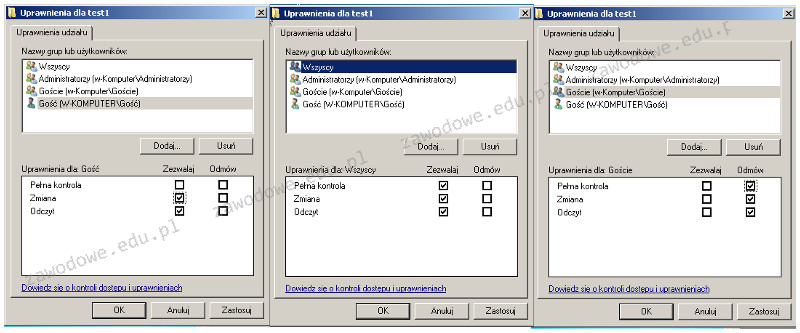

Użytkownik o nazwie Gość należy do grupy o nazwie Goście. Grupa Goście jest częścią grupy Wszyscy. Jakie ma uprawnienia użytkownik Gość w folderze test1?

Zasada dostępu do medium CSMA/CA jest wykorzystywana w sieci o specyfikacji

Aby uniknąć różnic w kolorystyce pomiędzy zeskanowanymi zdjęciami na wyświetlaczu komputera a ich oryginałami, konieczne jest przeprowadzenie

Jaką topologię fizyczną stosuje się w sieciach z topologią logiczną Token Ring?

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Aby zasilić najbardziej wydajne karty graficzne, konieczne jest dodatkowe 6-pinowe gniazdo zasilacza PCI-E, które dostarcza napięcia

Tusz żelowy wykorzystywany jest w drukarkach

Jak można zwolnić miejsce na dysku, nie tracąc przy tym danych?