Pytanie 1

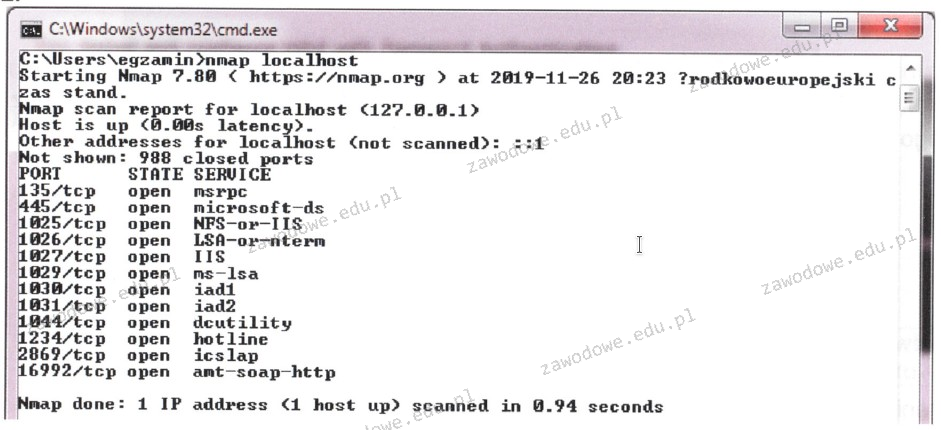

Narzędzie przedstawione do nadzorowania sieci LAN to

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Narzędzie przedstawione do nadzorowania sieci LAN to

Jakie narzędzie służy do delikatnego wyginania blachy obudowy komputera oraz przykręcania śruby montażowej w miejscach trudno dostępnych?

Literowym symbolem P oznacza się

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

W systemie Windows, aby założyć nową partycję podstawową, trzeba skorzystać z przystawki

Rodzina adapterów stworzonych w technologii Powerline, pozwalająca na wykorzystanie przewodów elektrycznych w obrębie jednego domu lub mieszkania do przesyłania sygnałów sieciowych, nosi nazwę:

W systemie Windows Server, możliwość udostępnienia folderu jako zasobu sieciowego, który jest widoczny na stacji roboczej jako dysk oznaczony literą, można uzyskać poprzez realizację czynności

Wirus komputerowy to aplikacja, która

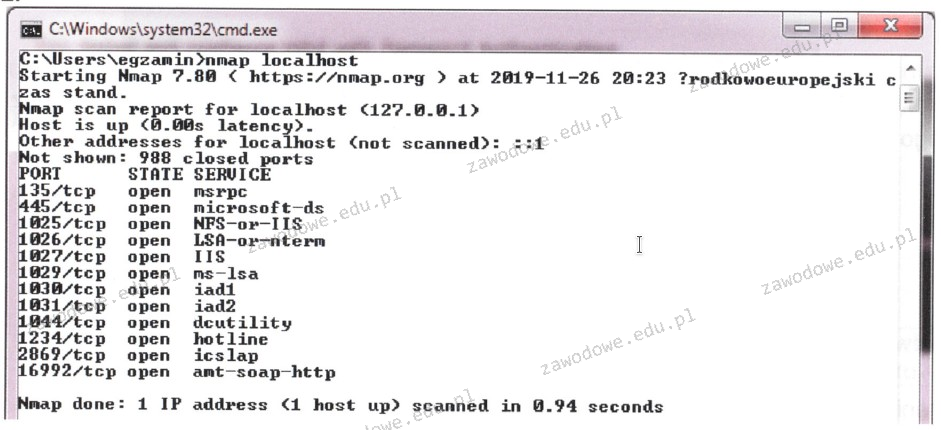

Który z przyrządów służy do usuwania izolacji?

Wskaż błędny podział dysku MBR na partycje?

Liczby zapisane w systemie binarnym jako 10101010 oraz w systemie heksadecymalnym jako 2D odpowiadają następującym wartościom:

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

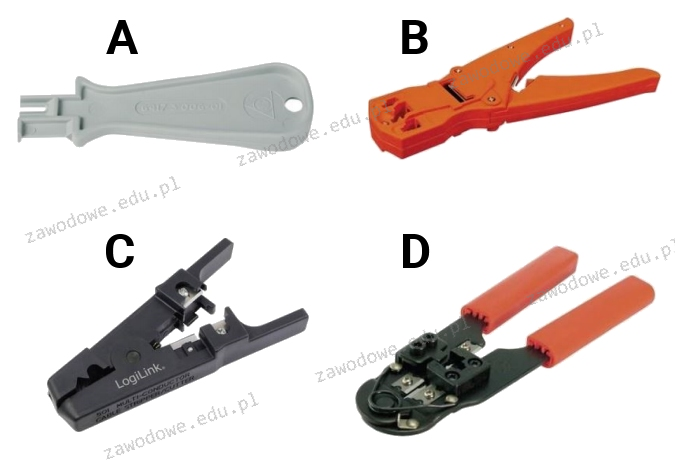

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

W systemie Linux narzędzie top pozwala na

W dokumentacji powykonawczej dotyczącej fizycznej i logicznej struktury sieci lokalnej powinien znajdować się

Zjawisko przesłuchu w sieciach komputerowych polega na

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

Czy możesz wskazać, jak wygląda zapis maski podsieci /23 w systemie dziesiętnym, wiedząc, że pierwsze 23 bity z 32-bitowej liczby binarnej to jedynki, a pozostałe to zera? Każdemu z kolejnych 8 bitów odpowiada jedna liczba dziesiętna?

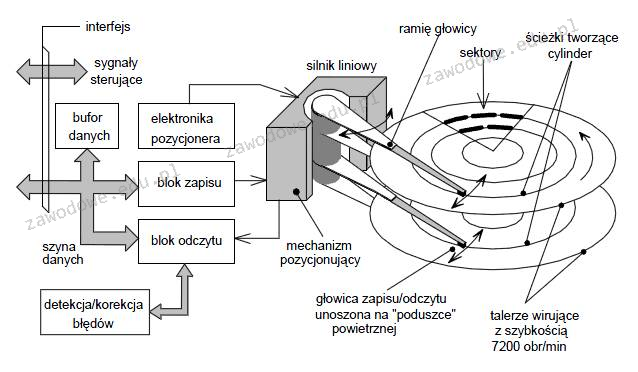

Schemat blokowy ilustruje

Czym jest OTDR?

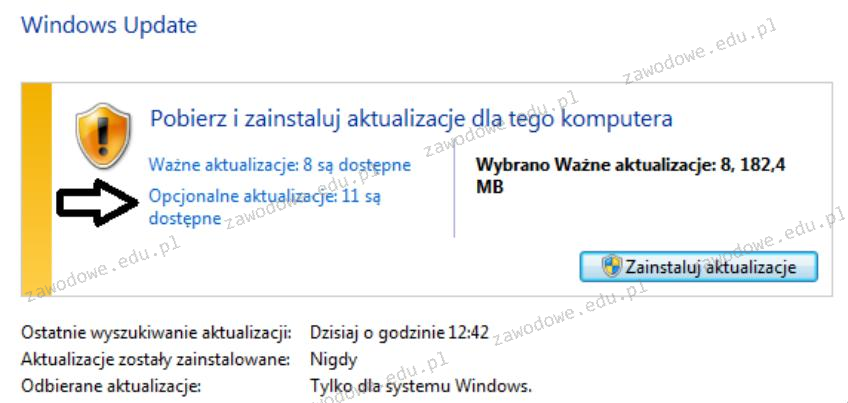

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

GRUB, LILO, NTLDR to

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

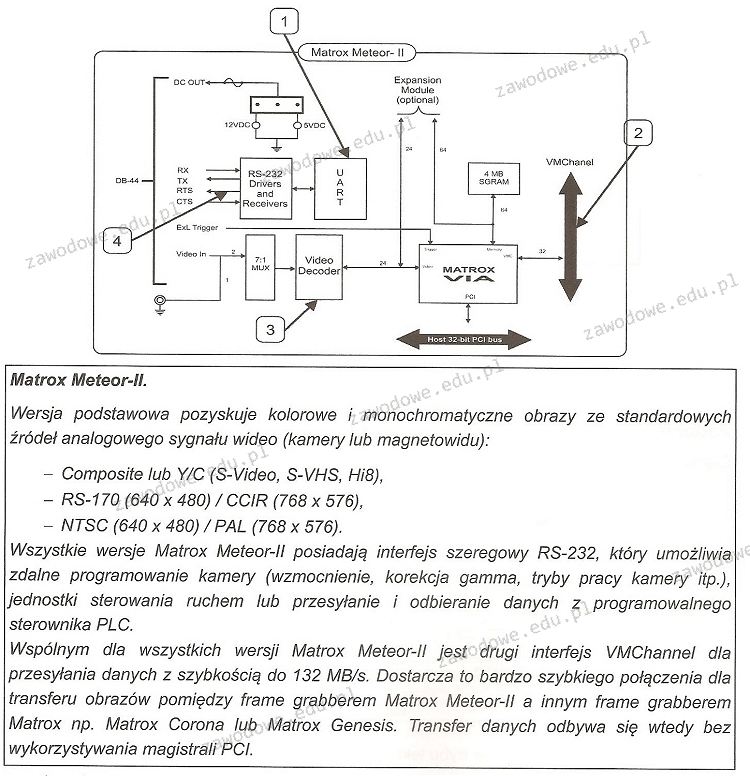

Który z elementów oznaczonych numerami od 1 do 4, ukazanych na schemacie blokowym frame grabbera oraz opisanych w fragmencie dokumentacji technicznej, jest odpowiedzialny za wymianę danych z innymi urządzeniami przetwarzającymi obraz wideo, unikając zbędnego obciążenia magistrali PCI?

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Funkcja System Image Recovery dostępna w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

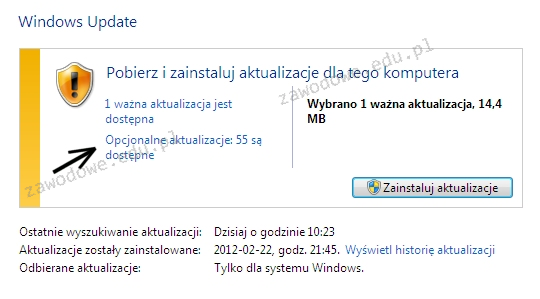

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

Jaką nazwę powinien mieć identyfikator, aby urządzenia w sieci mogły działać w danej sieci bezprzewodowej?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Zainstalowanie w komputerze wskazanej karty pozwoli na

Jakie polecenie należy wydać, aby uzyskać listę plików spełniających dane kryteria?

Która z warstw modelu ISO/OSI ma związek z protokołem IP?